Google Cloud menyediakan serangkaian kemampuan dan alat yang komprehensif dan modular di seluruh produk yang dapat digunakan oleh tim developer, DevOps, dan keamanan Anda untuk meningkatkan postur keamanan supply chain software Anda. Google Cloud

Supply chain software

Supply chain software terdiri dari semua kode, orang, sistem, dan proses yang berkontribusi pada pengembangan dan pengiriman software Anda, baik di dalam maupun di luar organisasi Anda. Ini mencakup:

- Kode yang Anda buat, dependensinya, dan software internal dan eksternal yang Anda gunakan untuk mengembangkan, membangun, mengemas, menginstal, dan menjalankan software Anda.

- Proses dan kebijakan untuk akses sistem, pengujian, peninjauan, pemantauan dan masukan, komunikasi, serta persetujuan.

- Sistem yang Anda percayai untuk mengembangkan, membangun, menyimpan, dan menjalankan software Anda serta dependensinya.

Mengingat jangkauan yang luas dan kompleksitas rantai pasokan software, ada banyak cara untuk memperkenalkan perubahan yang tidak sah pada software yang Anda kirimkan kepada pengguna Anda. Vektor serangan ini mencakup siklus proses software. Meskipun beberapa serangan ditargetkan, seperti serangan pada sistem build SolarWinds, ancaman lain bersifat tidak langsung atau memasuki rantai pasokan melalui kelemahan dalam proses atau kelalaian.

Misalnya, penilaian terhadap

kerentanan Apache Log4j pada Desember 2021 oleh tim Google Open Source Insights menemukan bahwa ada lebih dari 17.000 paket yang terpengaruh di Maven Central. Sebagian besar paket ini tidak bergantung langsung

pada paket log4j-core yang rentan, tetapi memiliki dependensi yang memerlukan

paket tersebut.

Praktik dan proses pengembangan juga memengaruhi supply chain software. Kesenjangan proses seperti kurangnya peninjauan kode atau kriteria keamanan untuk deployment ke produksi dapat memungkinkan kode yang buruk masuk ke supply chain secara tidak sengaja. Demikian pula, kurangnya pengelolaan dependensi meningkatkan risiko kerentanan dari sumber eksternal atau paket software yang Anda gunakan untuk pengembangan, build, atau deployment.

Melindungi supply chain software di Google Cloud

Google Cloud menyediakan:

- Produk dan fitur yang menggabungkan praktik terbaik keamanan untuk pengembangan, pembuatan, pengujian, deployment, dan penerapan kebijakan.

- Dasbor di konsol Google Cloud yang memberikan informasi keamanan tentang sumber, build, artefak, deployment, dan runtime. Informasi ini mencakup kerentanan dalam artefak build, asal build, dan daftar dependensi Software Bill of Materials (SBOM).

- Informasi yang mengidentifikasi tingkat kematangan keamanan supply chain software Anda menggunakan framework Supply chain Levels for Software Artifacts (SLSA).

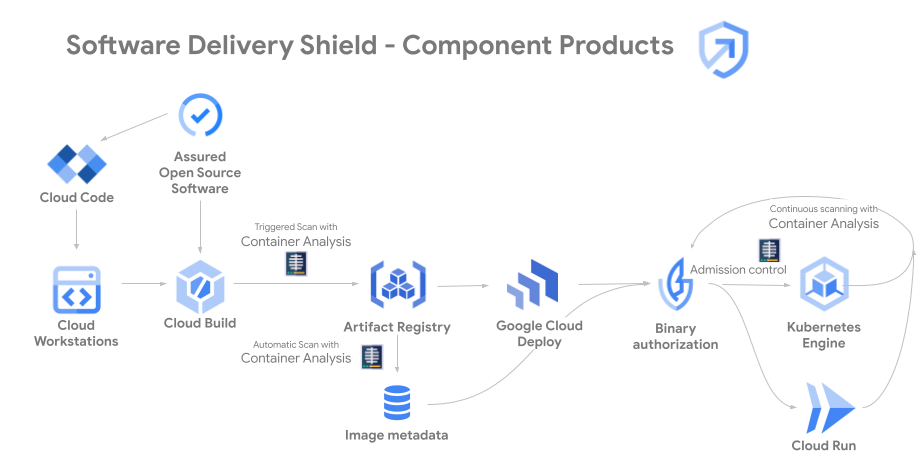

Diagram berikut menunjukkan Google Cloud layanan yang bekerja sama untuk melindungi rantai pasokan software. Anda dapat mengintegrasikan beberapa atau semua komponen ini ke dalam supply chain software Anda untuk meningkatkan kondisi keamanan Anda.

Melindungi lingkungan pengembangan

Cloud Workstations menyediakan lingkungan pengembangan terkelola sepenuhnya di Google Cloud. Administrator IT dan keamanan dapat menyediakan, menskalakan, mengelola, dan melindungi lingkungan pengembangan mereka. Developer dapat mengakses lingkungan pengembangan dengan konfigurasi yang konsisten dan alat yang dapat disesuaikan.

Cloud Workstations menerapkan langkah-langkah keamanan secara keseluruhan dengan meningkatkan postur keamanan lingkungan pengembangan aplikasi Anda. Fitur keamanan mencakup Kontrol Layanan VPC, traffic masuk atau keluar yang terlindungi, update image otomatis, dan kebijakan akses Pengelolaan Identitas dan Akses. Cloud Workstations memberikan kemampuan pencegahan kebocoran data tambahan jika digabungkan dengan Chrome Enterprise Premium.

Melindungi pasokan software

Mengamankan pasokan software — artefak build dan dependensi aplikasi — adalah langkah penting dalam meningkatkan keamanan supply chain software Anda. Penggunaan software open source yang meluas membuat masalah ini menjadi sangat menantang.

Assured Open Source Software menyediakan paket open source yang telah diverifikasi dan diuji oleh Google. Paket ini dibuat menggunakan pipeline aman Google dan dipindai, dianalisis, serta diuji secara rutin untuk mencari kerentanan.

Artifact Registry adalah pengelola paket universal untuk semua artefak dan dependensi build Anda. Dengan memusatkan semua artefak dan dependensi, Anda memiliki visibilitas dan kontrol yang lebih besar atas kode dalam rantai pasokan software Anda.

- Repositori jarak jauh menyimpan artefak dari sumber eksternal preset seperti Docker Hub, Maven Central, Python Package Index (PyPI), Debian atau CentOS, serta sumber yang ditentukan pengguna untuk format yang didukung. Menyimpan artefak ke dalam cache di repositori jarak jauh akan mengurangi waktu download, meningkatkan ketersediaan paket, dan menyertakan pemindaian kerentanan jika pemindaian diaktifkan.

- Repositori virtual menggabungkan repositori dengan format yang sama di balik satu endpoint dan memungkinkan Anda mengontrol urutan penelusuran di seluruh repositori upstream. Anda dapat memprioritaskan paket pribadi, yang mengurangi risiko serangan kebingungan dependensi

- Anda juga dapat melindungi artefak dengan mengonfigurasi fitur keamanan seperti kontrol akses, perimeter layanan Kontrol Layanan VPC, kebijakan organisasi, dan fitur keamanan lainnya. Untuk mengetahui detailnya, lihat dokumentasi Artifact Registry.

Artifact Analysis secara proaktif mendeteksi kerentanan untuk artefak di Artifact Registry.

- Pemindaian on-demand atau otomatis yang terintegrasi untuk image container dasar dan paket bahasa dalam container.

- Kemampuan untuk membuat software bill of materials (SBOM) dan mengupload pernyataan Vulnerability Exploitability eXchange (VEX) untuk image di Artifact Registry.

Melindungi pipeline CI/CD

Pihak tidak bertanggung jawab dapat menyerang supply chain software dengan menyusupi pipeline CI/CD. Produk berikut membantu Anda mengamankan pipeline CI/CD:

Cloud Build menjalankan build Anda di infrastruktur Google Cloud Google Cloud. Fitur keamanan mencakup izin IAM terperinci, Kontrol Layanan VPC, dan lingkungan build yang terisolasi dan efemeral. Fitur khusus untuk keamanan supply chain software meliputi:

- Dukungan untuk build SLSA Level 3 untuk image container.

- Kemampuan untuk menghasilkan provenance build yang diautentikasi dan tidak dapat dipalsukan untuk aplikasi dalam container.

Insight keamanan untuk aplikasi yang dibuat. Hal ini mencakup:

- Tingkat build SLSA, yang mengidentifikasi tingkat kematangan proses build software Anda sesuai dengan spesifikasi SLSA.

- Kerentanan dalam artefak build.

- Membangun asal-usul, yang merupakan kumpulan metadata yang dapat diverifikasi tentang build. Hal ini mencakup detail seperti ringkasan gambar yang dibuat, lokasi sumber input, toolchain build, langkah-langkah build, dan durasi build.

Untuk mengetahui petunjuk tentang cara melihat insight keamanan untuk aplikasi yang dibangun, lihat Membangun aplikasi dan melihat insight keamanan.

Cloud Deploy mengotomatiskan pengiriman aplikasi Anda ke serangkaian lingkungan target dalam urutan yang ditentukan. Layanan ini mendukung continuous delivery langsung ke Google Kubernetes Engine, GKE Enterprise, dan Cloud Run, dengan persetujuan dan rollback sekali klik, keamanan dan audit tingkat perusahaan, serta metrik pengiriman bawaan. Selain itu, alat ini menampilkan insight keamanan untuk aplikasi yang di-deploy.

Melindungi aplikasi dalam produksi

Google Kubernetes Engine (GKE) dan Cloud Run membantu mengamankan postur keamanan lingkungan runtime Anda. Keduanya dilengkapi dengan fitur keamanan untuk melindungi aplikasi Anda saat runtime.

GKE dapat menilai postur keamanan container Anda dan memberikan panduan aktif terkait setelan cluster, konfigurasi workload, dan kerentanan. GKE menyertakan dasbor postur keamanan yang memberikan rekomendasi opini yang dapat Anda tindak lanjuti untuk meningkatkan postur keamanan Anda. Untuk mengetahui petunjuk tentang cara melihat insight keamanan di dasbor postur keamanan GKE, lihat Men-deploy di GKE dan melihat insight keamanan.

Cloud Run menyertakan panel keamanan yang menampilkan insight keamanan supply chain software seperti info kepatuhan tingkat build SLSA, asal build, dan kerentanan yang ditemukan dalam layanan yang sedang berjalan. Untuk melihat insight keamanan di panel insight keamanan Cloud Run, lihat Men-deploy di Cloud Run dan melihat insight keamanan.

Membangun rantai kepercayaan melalui kebijakan

Otorisasi Biner membantu menetapkan, memelihara, dan memverifikasi rantai kepercayaan di sepanjang supply chain software Anda dengan mengumpulkan pengesahan, yang merupakan dokumen digital yang mengesahkan image.

Pengesahan menandakan bahwa gambar terkait dibuat dengan berhasil mengeksekusi proses tertentu yang diperlukan. Berdasarkan pengesahan yang dikumpulkan ini, Otorisasi Biner membantu menentukan, memverifikasi, dan menerapkan kebijakan berbasis kepercayaan. Langkah ini memastikan image di-deploy hanya jika pengesahan memenuhi kebijakan organisasi Anda. Anda dapat mengonfigurasi Otorisasi Biner untuk memberi tahu Anda jika ditemukan pelanggaran kebijakan.

Misalnya, pengesahan dapat menunjukkan bahwa gambar adalah:

- Dibuat oleh Cloud Build.

- Tidak berisi kerentanan yang lebih tinggi dari tingkat keparahan yang ditentukan. Jika ada kerentanan tertentu yang tidak berlaku untuk aplikasi Anda, Anda dapat menambahkannya ke daftar yang diizinkan.

Anda dapat menggunakan Otorisasi Biner dengan GKE dan Cloud Run.

Harga

Setiap Google Cloud layanan memiliki harga sendiri. Untuk mengetahui detailnya, lihat dokumentasi harga untuk layanan yang Anda minati.

- Cloud Workstations

- Cloud Code: Tersedia untuk semua pelanggan tanpa biaya. Google Cloud

- Assured OSS: Hubungi tim penjualan untuk mendapatkan informasi harga.

- Artifact Registry

- Artifact Analysis

- Cloud Build

- Cloud Deploy

- Cloud Run

- GKE

- Otorisasi Biner

Langkah berikutnya

- Pelajari ancaman terhadap supply chain software.

- Menilai postur keamanan Anda saat ini sehingga Anda dapat mengidentifikasi cara untuk memperkuatnya.

- Pelajari praktik untuk melindungi supply chain software Anda dan cara produk Google Cloud mendukung praktik ini.