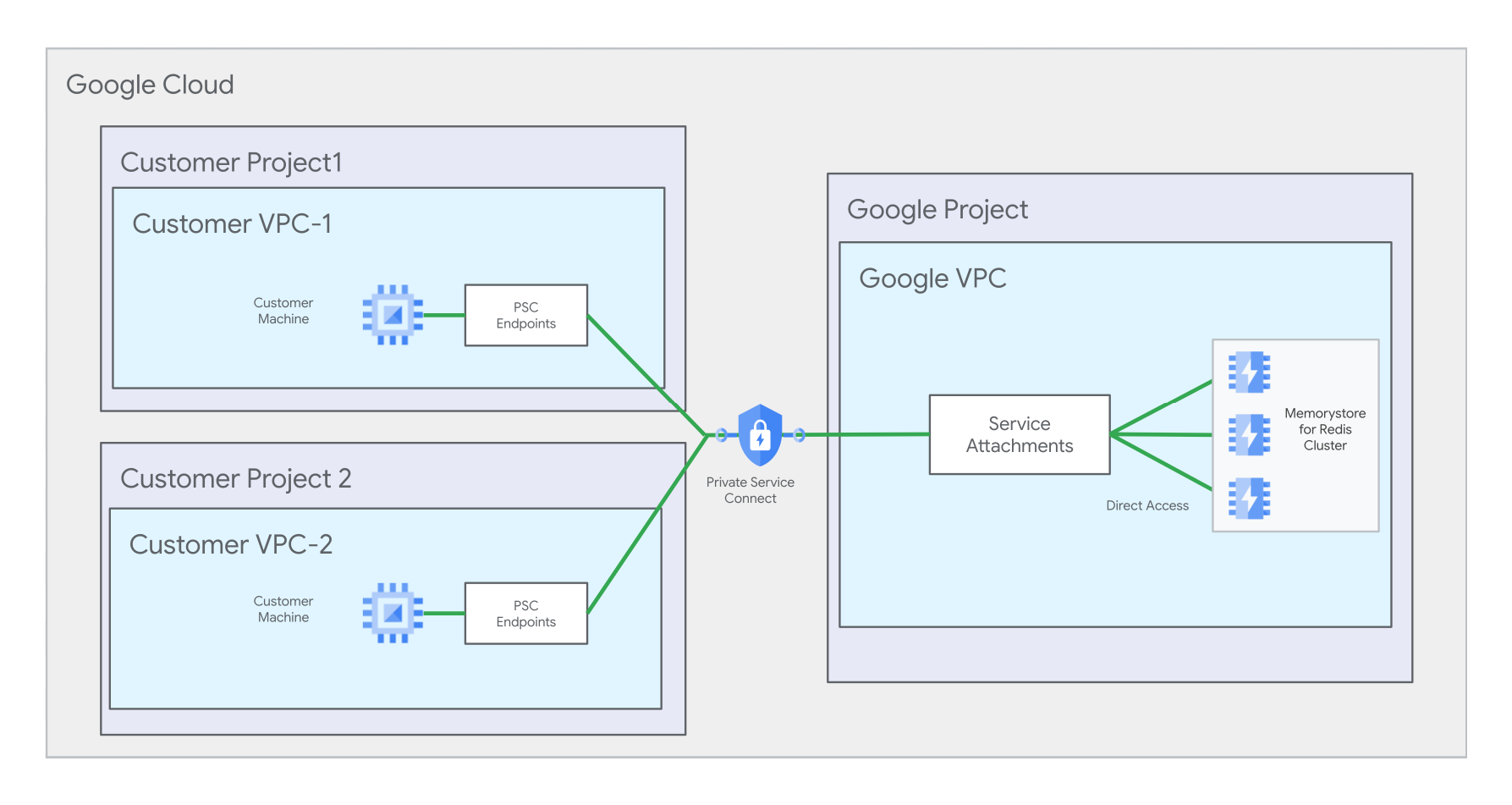

Cette page explique comment configurer la connectivité pour plusieurs réseaux cloud privé virtuel (VPC) pour une instance Memorystore pour Valkey existante qui dispose déjà de connexions Private Service Connect enregistrées automatiquement. Ce tutoriel vous explique comment procéder en créant des points de terminaison Private Service Connect dans un réseau client, en ciblant les pièces jointes de service de votre instance Memorystore et en enregistrant les composants auprès de l'instance. Cette page explique également comment connecter votre client à l'instance via des connexions Private Service Connect.

Pour en savoir plus sur la configuration de plusieurs réseaux VPC pour un nouveau Memorystore qui n'est pas provisionné avec des connexions Private Service Connect enregistrées automatiquement, consultez Configurer plusieurs réseaux VPC à l'aide de connexions Private Service Connect enregistrées par l'utilisateur.

Pour en savoir plus sur la configuration de plusieurs réseaux VPC, consultez À propos de la mise en réseau de plusieurs VPC.

Résumé des étapes clés

Cette section présente une liste récapitulative des principales étapes de ce tutoriel pour configurer votre nouvelle connexion Private Service Connect. Commencez par suivre la procédure décrite dans la section Avant de commencer.

Étapes clés

- Étape 1: Notez les chemins d'attachement des services.

- Étape 2: Configurez et enregistrez des connexions Private Service Connect pour votre deuxième réseau VPC.

- Étape 3: Configurez une connexion client.

- Étape 4: Supprimez vos connexions Private Service Connect.

- Étape 5: Supprimez votre instance Memorystore pour Valkey.

Avant de commencer

Avant de commencer, assurez-vous de disposer des rôles IAM et des ressources Google Cloud suivants.

Rôles IAM requis

| Exemple d'ID de ressource | Type de ressource |

|---|---|

roles/memorystore.admin

|

Fournit un contrôle complet sur une instance Memorystore pour Valkey et contrôle l'instance tout au long de son cycle de vie. |

roles/servicedirectory.editor

|

Vous permet de modifier les ressources de l'Annuaire des services. Ce rôle est nécessaire pour créer un point de terminaison Private Service Connect. |

roles/compute.networkAdmin

|

Accorde un contrôle total sur le réseau VPC qui lance une connexion à une instance Memorystore. Vous pouvez créer et gérer des adresses IP, des règles de pare-feu et des points de terminaison Private Service Connect. Ce rôle est nécessaire pour créer un point de terminaison Private Service Connect. Si vous utilisez Private Service Connect pour vous connecter à une instance Memorystore à partir de plusieurs réseaux VPC, chaque réseau peut avoir son propre administrateur. |

Ressources préalables requises

Avant de commencer ce tutoriel, créez une instance Memorystore et un réseau cloud privé virtuel. Assurez-vous également de disposer d'un projetGoogle Cloud .

Nous vous recommandons de créer ces ressources avec les ID et les emplacements suivants, mais vous pouvez également choisir vos propres ID et emplacements. Ce tutoriel suppose que vous avez créé une instance Memorystore avec deux connexions Private Service Connect enregistrées automatiquement.

| Exemple d'ID de ressource | Type de ressource | Exemple de chemin d'accès complet | Description |

|---|---|---|---|

my-memorystore-instance

|

Instance Memorystore pour Valkey | Non disponible | Pour les exemples de commandes de ce tutoriel, cette valeur représente votre instance existante qui dispose déjà d'une connexion Private Service Connect enregistrée automatiquement sur le réseau 1. |

my-network-1

|

Réseau VPC |

projects/my-project-1/global/networks/my-network-1

|

Votre Memorystore dispose d'une connexion Private Service Connect enregistrée automatiquement sur ce réseau. |

my-project-1

|

Google Cloud projet | Non disponible | Votre instance Memorystore se trouve dans ce projet |

Dans ce tutoriel, vous allez utiliser les ressources suivantes pour créer deux connexions Private Service Connect dans le réseau VPC 2:

| Exemple d'ID de ressource | Type de ressource | Exemple de chemin d'accès complet | Description |

|---|---|---|---|

my-project-2

|

Google Cloud projet | Non disponible | Pour ce tutoriel, il s'agit du projet dans lequel vous allez créer le deuxième réseau et le deuxième sous-réseau. Toutefois, le deuxième réseau et le deuxième sous-réseau peuvent appartenir au même projet que le premier, si vous le souhaitez. |

my-network-2

|

Réseau VPC |

projects/my-project-2/global/networks/my-network-2

|

Dans ce tutoriel, vous allez créer deux points de terminaison Private Service Connect dans ce réseau. |

my-subnet-2

|

Sous-réseau VPC |

projects/my-project-2/regions/us-central1/subnetworks/my-subnet-2

|

Dans ce tutoriel, vous allez réserver deux adresses IP dans ce sous-réseau. |

Activer les API

Activez les API suivantes, qui sont nécessaires pour gérer la mise en réseau Compute Engine, Memorystore pour Valkey et les ressources Private Service Connect.

gcloud

Pour activer les API dans le projet 2, exécutez les commandes suivantes:

gcloud services enable --project=PROJECT_2_ID compute.googleapis.com gcloud services enable --project=PROJECT_2_ID memorystore.googleapis.com gcloud services enable --project=PROJECT_2_ID servicedirectory.googleapis.com

Étape 1: Notez les chemins d'accès aux pièces jointes de service

Notez les deux URI de rattachement de service de votre instance Memorystore. Vous utilisez ces URI de rattachement de service pour configurer de nouvelles connexions Private Service Connect.

gcloud

Pour afficher des informations récapitulatives sur une instance sur laquelle Private Service Connect est activé, recherchez le champ pscServiceAttachments. Ce champ affiche les deux URI qui pointent vers les rattachements de service de l'instance. Pour afficher ces informations, utilisez la commande gcloud memorystore instances describe:

gcloud memorystore instances describe INSTANCE_ID --project=PROJECT_1_ID --location=REGION_ID

Remplacez les éléments suivants :

- INSTANCE_ID est le nom de votre instance Memorystore.

- PROJECT_1_ID est l'ID du projet 1 qui contient l'instance Memorystore.

- REGION_ID est l'ID de la région dans laquelle se trouve votre instance Memorystore.

Voici un exemple de sortie pour cette commande:

gcloud memorystore instances describe my-memorystore-instance \ --project=my-project-1 --location=us-central1 ... pscServiceAttachments: - connectionType: CONNECTION_TYPE_DISCOVERY serviceAttachment: projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa - serviceAttachment: projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa-2

Étape 2: Configurez et enregistrez des connexions Private Service Connect pour votre deuxième réseau VPC

Cette section explique comment configurer les deux connexions Private Service Connect requises pour votre deuxième réseau VPC.

Créer les points de terminaison Private Service Connect pour le réseau 2

Cette section explique les actions que vous devez effectuer pour créer deux points de terminaison Private Service Connect dans le réseau 2.

Réserver des adresses IP pour le réseau 2

Réservez ensuite deux adresses IP dans le réseau 2.

Réserver l'adresse IP 1

gcloud

Pour réserver l'adresse IP 1, exécutez la commande gcloud compute addresses create:

gcloud compute addresses create IP_ADDRESS_1_ID \ --project=PROJECT_2_ID \ --addresses=IP_ADDRESS_1 \ --region=REGION_ID \ --subnet=projects/PROJECT_2_ID/regions/REGION_ID/subnetworks/SUBNET_2_ID \ --purpose=GCE_ENDPOINT

Remplacez les éléments suivants :

- IP_ADDRESS_1_ID est l'ID que vous attribuez à votre adresse IP.

- PROJECT_2_ID est l'ID du projet 2.

- IP_ADDRESS_1 est une adresse IP de votre choix dans la plage

SUBNET_2_IDque vous avez réservée dans les ressources requises. - REGION_ID est la région dans laquelle se trouve votre instance Memorystore.

- SUBNET_2_ID est l'ID du sous-réseau que vous avez réservé sur le réseau 2 dans le projet 2 dans le cadre des ressources requises.

Exemple :

gcloud compute addresses create my-ip-address-1 \ --project=my-project-1 \ --addresses=10.142.0.10 \ --region=us-central1 \ --subnet=projects/my-project-1/regions/us-central1/subnetworks/my-subnet-1 \ --purpose=GCE_ENDPOINT

Réserver l'adresse IP 2

gcloud

Pour réserver l'adresse IP 2, exécutez la commande gcloud compute addresses create:

gcloud compute addresses create IP_ADDRESS_2_ID \ --project=PROJECT_2_ID \ --addresses=IP_ADDRESS_2 \ --region=REGION_ID \ --subnet=projects/PROJECT_2_ID/regions/REGION_ID/subnetworks/SUBNET_2_ID \ --purpose=GCE_ENDPOINT

Remplacez les éléments suivants :

- IP_ADDRESS_2_ID est l'ID que vous attribuez à votre adresse IP.

- PROJECT_2_ID est l'ID du projet 2.

- IP_ADDRESS_2 est une adresse IP de votre choix dans la plage

SUBNET_2_IDque vous avez réservée dans les ressources requises. - REGION_ID est la région dans laquelle se trouve votre instance Memorystore.

- SUBNET_2_ID est l'ID du sous-réseau que vous avez réservé sur le réseau 2 dans le projet 2 dans le cadre des ressources requises.

Ajouter des règles de transfert pour le réseau 2

Ensuite, créez des règles de transfert qui associent les adresses IP aux rattachements de service de l'instance Memorystore.

Ajouter la règle de transfert 1 pour l'adresse IP 1

gcloud

Pour ajouter une règle de transfert pour l'adresse IP 1, exécutez la commande gcloud compute forwarding-rules create:

gcloud compute forwarding-rules create FORWARDING_RULE_1_NAME \ --address=IP_ADDRESS_1_ID \ --network=projects/PROJECT_2_ID/global/networks/NETWORK_2_ID \ --region=REGION_ID \ --target-service-attachment=SERVICE_ATTACHMENT_1 \ --project=PROJECT_2_ID \ --allow-psc-global-access

Remplacez les éléments suivants :

- FORWARDING_RULE_1_NAME est le nom que vous donnez à la règle de transfert que vous créez.

- IP_ADDRESS_1_ID correspond à l'ID de l'adresse IP que vous avez réservée dans la section Réserver des adresses IP.

- NETWORK_2_ID est l'ID de votre deuxième réseau.

- REGION_ID est la région dans laquelle se trouve votre instance Memorystore.

- SERVICE_ATTACHMENT_1 est le premier rattachement de service que vous avez noté dans Remarquer les chemins d'accès aux rattachements de service.

- PROJECT_2_ID est votre deuxième projet.

Exemple :

gcloud compute forwarding-rules create my-forwarding-rule-1 \ --address=my-ip-address-1 \ --network=projects/my-project-2/global/networks/my-network-2 \ --region=us-central1 \ --target-service-attachment=projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-a0583920-edef-42-psc-sa \ --project=my-project-2 \ --allow-psc-global-access

Ajouter la règle de transfert 2 pour l'adresse IP 2

gcloud

Pour ajouter une règle de transfert pour l'adresse IP 2, exécutez la commande gcloud compute forwarding-rules create:

gcloud compute forwarding-rules create FORWARDING_RULE_2_NAME \ --address=IP_ADDRESS_2_ID \ --network=projects/PROJECT_2_ID/global/networks/NETWORK_2_ID \ --region=REGION_ID \ --target-service-attachment=SERVICE_ATTACHMENT_2 \ --project=PROJECT_2_ID \ --allow-psc-global-access

Remplacez les éléments suivants :

- FORWARDING_RULE_2_NAME est le nom que vous donnez à la règle de transfert que vous créez.

- IP_ADDRESS_2_ID correspond à l'ID de l'adresse IP que vous avez réservée dans la section Réserver des adresses IP.

- NETWORK_2_ID est l'ID de votre deuxième réseau.

- REGION_ID est la région dans laquelle se trouve votre instance Memorystore.

- SERVICE_ATTACHMENT_2 est le deuxième rattachement de service que vous avez noté dans la section Remarquer les chemins d'attachement de service.

- PROJECT_2_ID est votre deuxième projet.

Exemple :

gcloud compute forwarding-rules create my-forwarding-rule-2 \ --address=my-ip-address-2 \ --network=projects/my-project-2/global/networks/my-network-2 \ --region=us-central1 \ --target-service-attachment=projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-a0583920-edef-42-psc-sa-2 \ --project=my-project-2 \ --allow-psc-global-access

Enregistrer des connexions Private Service Connect avec votre instance Memorystore pour le réseau 2

Cette section décrit les étapes à suivre pour enregistrer des connexions Private Service Connect avec votre instance Memorystore. Tout d'abord, vous devez obtenir les ID de connexion et les ID de projet de vos règles de transfert.

Vous activerez ensuite la connectivité en enregistrant les informations de connexion Private Service Connect avec votre instance Memorystore.

Obtenir les ID de connexion et les ID de projet de la règle de transfert pour le réseau 2

Ensuite, obtenez la valeur pscConnectionId pour chaque règle de transfert. Notez les valeurs.

Obtenir l'ID de connexion Private Service Connect 1

gcloud

Pour afficher la valeur pscConnectionId et d'autres informations récapitulatives sur les règles de transfert, exécutez la commande gcloud compute forwarding-rules describe:

gcloud compute forwarding-rules describe FORWARDING_RULE_1_NAME \ --project=PROJECT_2_ID \ --region=REGION_ID

Remplacez les éléments suivants :

- FORWARDING_RULE_1_NAME correspond au nom de votre première règle de transfert.

- PROJECT_2_ID correspond à l'ID du projet Google Cloud contenant la règle de transfert.

L'exemple suivant illustre un exemple de sortie pour cette commande :

gcloud compute forwarding-rules describe my-forwarding-rule-1 \ --project=my-project-2 \ --region=us-central1 ... pscConnectionId: '94710983646969729'

Obtenir l'ID de connexion Private Service Connect 2

gcloud

Pour afficher la valeur pscConnectionId et d'autres informations récapitulatives sur les règles de transfert, exécutez la commande gcloud compute forwarding-rules describe:

gcloud compute forwarding-rules describe FORWARDING_RULE_2_NAME \ --project=PROJECT_2_ID \ --region=REGION_ID

Remplacez les éléments suivants :

- FORWARDING_RULE_2_NAME correspond au nom de votre deuxième règle de transfert.

- PROJECT_2_ID est l'ID du projet Google Cloud contenant la règle de transfert.

Enregistrer les informations de connexion pour le réseau VPC 2

gcloud

Pour enregistrer chaque connexion Private Service Connect, vous devez fournir l'ID de connexion Private Service Connect, l'adresse IP, le chemin réseau, le chemin/URI de la règle de transfert et le rattachement de service cible. Pour ce faire, exécutez la commande gcloud memorystore instances update --add-endpoints:

gcloud memorystore instances update INSTANCE_ID \

--location=REGION_ID \

--project=PROJECT_1_ID \

--add-endpoints='[{"connections":[{"pscConnection":{"pscConnectionId":"PSC_CONNECTION_1_ID","ipAddress":"IP_ADDRESS_1","network":"projects/PROJECT_2_ID/global/networks/NETWORK_2_ID","forwardingRule":"projects/PROJECT_2_ID/regions/REGION_ID/forwardingRules/FORWARDING_RULE_1_NAME","serviceAttachment":"SERVICE_ATTACHMENT_1"}}, {"pscConnection":{"pscConnectionId":"PSC_CONNECTION_2_ID","ipAddress":"IP_ADDRESS_2","network":"projects/PROJECT_2_ID/global/networks/NETWORK_2_ID","forwardingRule":"projects/PROJECT_2_ID/regions/REGION_ID/forwardingRules/FORWARDING_RULE_2_NAME","serviceAttachment":"SERVICE_ATTACHMENT_2"}}]}]'

Remplacez les éléments suivants :

- INSTANCE_ID est l'ID de votre instance Memorystore pour Valkey.

- REGION_ID est l'ID de la région dans laquelle se trouve votre instance Memorystore.

- PROJECT_1_ID est l'ID du projet 1 dans lequel se trouve votre instance Memorystore.

- PROJECT_2_ID est l'ID du projet 2.

- PSC_CONNECTION_1_ID correspond à la connexion Private Service Connect 1 que vous avez notée lorsque vous avez obtenu les ID de connexion des règles de transfert pour le réseau 2.

- IP_ADDRESS_1 correspond à l'adresse de la première adresse IP que vous avez réservée.

- NETWORK_2_ID est l'ID du réseau 2.

- FORWARDING_RULE_1_NAME est le nom de la première règle de transfert que vous avez créée.

- SERVICE_ATTACHMENT_1 est votre premier rattachement de service auquel

FORWARDING RULE_1_NAMEest associé. - PSC_CONNECTION_2_ID correspond à la connexion Private Service Connect 2 que vous avez notée lorsque vous avez obtenu l'ID de connexion de la règle de transfert pour le réseau 2.

- IP_ADDRESS_2 est l'adresse de la deuxième adresse IP que vous avez réservée.

- FORWARDING_RULE_2_NAME est le nom de la deuxième règle de transfert que vous avez créée.

- SERVICE_ATTACHMENT_2 est votre deuxième service associé à

FORWARDING_RULE_2_NAME.

Exemple :

gcloud memorystore instances update my-instance \

--location=us-central-1 \

--project=my-project-1 \

--add-endpoints='[{"connections":[{"pscConnection":{"pscConnectionId":"94710983646969729","ipAddress":"10.142.0.10","network":"projects/my-project-2/global/networks/my-network-2","forwardingRule":"projects/my-project-2/regions/us-central1/forwardingRules/my-forwarding-rule-1","serviceAttachment":"projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa"}}, {"pscConnection":{"pscConnectionId":"86510983646969993","ipAddress":"10.142.0.12","network":"projects/my-project-2/global/networks/my-network-2","forwardingRule":"projects/my-project-2/regions/us-central1/forwardingRules/my-forwarding-rule-2","serviceAttachment":"projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa-2"}}]}]'

Étape 3: Configurer une connexion client

Cette section explique comment configurer votre client pour la connectivité des réseaux de ce guide.

Notez les informations sur le point de terminaison de la connexion.

Notez ensuite deux adresses IP. La première est l'adresse IP de la connexion de découverte de votre connexion Private Service Connect enregistrée automatiquement. Il est listé après le champ discoveryEndpoints:.

L'adresse IP de la connexion de découverte de votre connexion Private Service Connect enregistrée par l'utilisateur est indiquée dans la section Endpoints:connections:pscConnection. Cette adresse IP correspond au champ CONNECTION_TYPE_DISCOVERY.

gcloud

Pour afficher les informations sur les points de terminaison de connexion Private Service Connect de vos réseaux, exécutez la commande gcloud memorystore instances describe:

gcloud memorystore instances describe INSTANCE_ID \ --location=REGION_ID \ --project=PROJECT_1_ID

Notez les adresses IP:

endpoints:

- connections:

- pscAutoConnection:

address: 10.128.0.55

connectionType: CONNECTION_TYPE_DISCOVERY

forwardingRule: projects/my-project-1/regions/us-central1/forwardingRules/my-forwarding-rule-3

network: projects/my-project-1/global/networks/my-network-2

projectId: my-project-1

pscConnectionId: '24710983646969729'

pscConnectionStatus: PSC_CONNECTION_STATUS_ACTIVE

serviceAttachment: projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa

- pscAutoConnection:

address: 10.128.0.56

forwardingRule: projects/my-project-1/regions/us-central1/forwardingRules/my-forwarding-rule-4

network: projects/my-project-1/global/networks/my-network-2

projectId: my-project-1

pscConnectionId: '26510983646969993'

pscConnectionStatus: PSC_CONNECTION_STATUS_ACTIVE

serviceAttachment: projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa-2

- connections:

- pscConnection:

address: 10.142.0.10

connectionType: CONNECTION_TYPE_DISCOVERY

forwardingRule: projects/my-project-2/regions/us-central1/forwardingRules/my-forwarding-rule-3

network: projects/my-project-2/global/networks/my-network-2

projectId: my-network-2

pscConnectionId: '94710983646969729'

pscConnectionStatus: PSC_CONNECTION_STATUS_ACTIVE

serviceAttachment: projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa

- pscConnection:

address: 10.142.0.12

forwardingRule: projects/my-project-2/regions/us-central1/forwardingRules/my-forwarding-rule-4

network: projects/my-project-2/global/networks/my-network-2

projectId: my-project-2

pscConnectionId: '86510983646969993'

pscConnectionStatus: PSC_CONNECTION_STATUS_ACTIVE

serviceAttachment: projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa-2

Dans la sortie précédente, la valeur de l'adresse IP des connexions Private Service Connect de découverte que vous devez noter est 10.128.0.55 (enregistrée automatiquement) et 10.142.0.10 (enregistrée par l'utilisateur).

Configurer votre client

Ensuite, configurez votre client comme suit:

Configurez les connexions client sur le réseau 1 à l'aide de l'adresse IP de découverte du réseau 1. Dans ce tutoriel, il s'agit de l'adresse IP que vous avez notée et qui figure dans l'entrée de connexion de la section

endpoints:correspondant au réseau 1 et à la valeurCONNECTION_TYPE_DISCOVERY.Configurez les connexions client dans le réseau 2 à l'aide de l'adresse IP de découverte dans le réseau 2. Dans ce tutoriel, il s'agit de l'adresse IP que vous avez notée dans la section

endpoints, dans l'entrée de connexion correspondant au réseau 2 et qui correspond à la valeurCONNECTION_TYPE_DISCOVERY.

Pour savoir comment vous connecter à une instance Memorystore, consultez Se connecter à partir d'une VM Compute Engine à l'aide de valkey-cli.

Étape 4: Supprimez vos connexions Private Service Connect

Avant de pouvoir supprimer votre instance Memorystore, vous devez supprimer toutes les connexions Private Service Connect enregistrées par l'utilisateur associées à l'instance. Pour ce faire, vous devez supprimer les règles de transfert et enregistrer les points de terminaison que vous avez configurés dans ce tutoriel.

Vous pouvez également supprimer les adresses IP réservées pour les libérer pour une utilisation ultérieure, si vous le souhaitez.

Supprimer des règles de transfert

Cette section explique comment supprimer les règles de transfert que vous avez créées précédemment dans ce tutoriel.

Supprimer la règle de transfert 1

gcloud

Pour supprimer une règle de transfert, exécutez la commande gcloud compute forwarding-rules delete:

gcloud compute forwarding-rules delete FORWARDING_RULE_1_NAME \ --region=REGION_ID \ --project=PROJECT_2_ID

Remplacez les éléments suivants :

- FORWARDING_RULE_1_NAME correspond au nom de votre première règle de transfert.

- PROJECT_2_ID est l'ID du projet 2.

Supprimer la règle de transfert 2

gcloud

Pour supprimer une règle de transfert, exécutez la commande gcloud compute forwarding-rules delete:

gcloud compute forwarding-rules delete FORWARDING_RULE_2_NAME \ --region=REGION_ID \ --project=PROJECT_2_ID

Remplacez les éléments suivants :

- FORWARDING_RULE_2_NAME correspond au nom de votre deuxième règle de transfert.

- PROJECT_2_ID est l'ID du projet 2.

Désenregistrer vos points de terminaison Private Service Connect pour le réseau VPC 2

Cette section explique comment désenregistrer les points de terminaison Private Service Connect que vous avez enregistrés précédemment dans ce tutoriel.

Désenregistrer les points de terminaison du réseau VPC 2

gcloud

Pour désenregistrer les informations sur le point de terminaison auprès de l'instance Memorystore, exécutez la commande gcloud memorystore instances update --remove-endpoints:

gcloud memorystore instances update INSTANCE_ID \

--location=REGION_ID \

--project=PROJECT_1_ID \

--remove-endpoints='[{"connections":[{"pscConnection":{"pscConnectionId":"PSC_CONNECTION_1_ID","ipAddress":"IP_ADDRESS_1","network":"projects/PROJECT_2_ID/global/networks/NETWORK_2_ID","forwardingRule":"projects/PROJECT_2_ID/regions/REGION_ID/forwardingRules/FORWARDING_RULE_1_NAME","serviceAttachment":"SERVICE_ATTACHMENT_1"}}, {"pscConnection":{"pscConnectionId":"PSC_CONNECTION_2_ID","ipAddress":"IP_ADDRESS_2","network":"projects/PROJECT_2_ID/global/networks/NETWORK_2_ID","forwardingRule":"projects/PROJECT_2_ID/regions/REGION_ID/forwardingRules/FORWARDING_RULE_2_NAME","serviceAttachment":"SERVICE_ATTACHMENT_2"}}]}]'

Remplacez les éléments suivants :

- INSTANCE_ID est l'ID de l'instance pour laquelle vous désinscrivez des points de terminaison.

- PROJECT_1_ID est l'ID du projet 1 dans lequel se trouve votre instance Memorystore.

- REGION_ID est l'ID de la région dans laquelle se trouve votre instance Memorystore.

- PSC_CONNECTION_1_ID correspond à la connexion Private Service Connect 1 que vous avez notée lorsque vous avez obtenu les ID de connexion des règles de transfert pour le réseau 2.

- IP_ADDRESS_1 correspond à l'adresse de la première adresse IP que vous avez réservée.

- NETWORK_2_ID est l'ID du réseau 2.

- FORWARDING_RULE_1_NAME est le nom de la première règle de transfert que vous avez créée.

- SERVICE_ATTACHMENT_1 est votre premier rattachement de service auquel

FORWARDING RULE_1_NAMEest associé. - PSC_CONNECTION_2_ID correspond à la connexion Private Service Connect 2 que vous avez notée lorsque vous avez obtenu l'ID de connexion de la règle de transfert pour le réseau 2.

- IP_ADDRESS_2 est l'adresse de la deuxième adresse IP que vous avez réservée.

- FORWARDING_RULE_2_NAME est le nom de la deuxième règle de transfert que vous avez créée.

- SERVICE_ATTACHMENT_2 est votre deuxième service associé à

FORWARDING_RULE_2_NAME.

Étape 5: Supprimez votre instance Memorystore pour Valkey

Vous pouvez également choisir de supprimer votre instance Memorystore. Toutefois, avant de pouvoir supprimer votre instance Memorystore, vous devez désenregistrer vos points de terminaison Private Service Connect.

gcloud

Pour supprimer votre instance Memorystore pour Firebase Auth, exécutez la commande gcloud memorystore instances delete:

gcloud memorystore instances delete INSTANCE_ID \ --location=REGION_ID \ --project=PROJECT_1_ID

Remplacez les éléments suivants :

- INSTANCE_ID est l'ID de votre instance.

- REGION_ID est l'ID de la région dans laquelle se trouve votre instance Memorystore.

- PROJECT_1_ID est l'ID du projet 1. Il s'agit du projet dans lequel se trouve votre instance Memorystore.