Questa serie illustra come utilizzare Microsoft AD gestito per eseguire il deployment di una foresta di risorse Active Directory su Google Cloud. Al termine del corso sarai in grado di:

- Configura una rete VPC condivisa che ti consenta di accedere a Microsoft AD gestito da più progetti e connetti Microsoft AD gestito a un Active Directory on-premise utilizzando un trust di foresta.

- Configura le regole firewall che proteggono l'accesso ad Active Directory da fonti non autorizzate.

- Esegui il deployment di Microsoft AD gestito in un'unica regione e collegalo a un VPC condiviso esistente.

- Crea una VM di gestione e aggiungila al dominio.

- Utilizza un amministratore con delega per connetterti a Microsoft AD gestito.

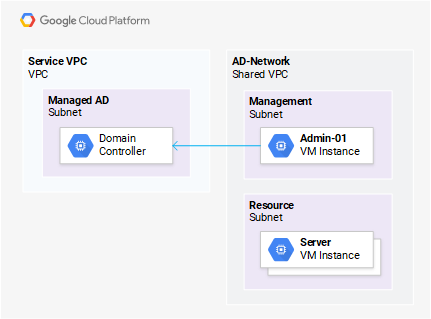

Panoramica dell'architettura

Per consentire alle VM di più progetti di utilizzare Active Directory, devi avere un VPC condiviso e tre subnet distinte:

- Subnet di Managed Microsoft AD: utilizzata da Managed Microsoft AD per eseguire i controller di dominio.

- Subnet di gestione: contiene le macchine utilizzate esclusivamente per la gestione di Active Directory.

- Subnet di risorse:contiene i server membri Active Directory (ad esempio server di applicazioni o database). Ogni subnet della risorsa è limitata a una singola regione. In questa guida verrà creata una sola subnet di risorse, ma potrai aggiungerne altre in un secondo momento se prevedi di implementare i server in più regioni.

Per ridurre i rischi per la sicurezza, esegui il deployment di una VM di gestione con un indirizzo IP interno (RFC 1918) e senza accesso a internet. Per accedere alle istanze VM, utilizzerai il tunneling TCP IAP.

Seguendo la best practice di utilizzare progetti separati per la gestione e i server, crea due progetti distinti:

- Progetto host VPC: contiene la configurazione del VPC condiviso nonché Managed Microsoft AD.

- Progetto di gestione: dedicato alla gestione di Active Directory. All'interno di questo progetto creerai una VM di gestione che utilizzerai per configurare Active Directory.

Prima di iniziare

Questo tutorial utilizza un VPC condiviso, che richiede l'uso di un' Google Cloud organizzazione. Se non hai un'organizzazione, creane una. Inoltre, alcune attività di configurazione richiedono ruoli amministrativi. Prima di procedere, assicurati di avere ricevuto i seguenti ruoli IAM.

Questo articolo presuppone che tu stia utilizzando una macchina Windows con Google Cloud CLI installato. Dovrai modificare alcuni passaggi se utilizzi un sistema operativo diverso.

Infine, raccogli le seguenti informazioni prima di iniziare:

- Nomi dei progetti per il progetto host VPC e il progetto di gestione. Questi due progetti avranno un ruolo centrale nel deployment, quindi scegli nomi facili da riconoscere e segui le convenzioni di denominazione aziendali.

- Cartelle in cui creare il progetto host VPC e il progetto di gestione. Se non hai già una cartella adatta, ti consigliamo di creare una sottocartella separata per le risorse interfunzionali e i servizi come Active Directory.

- Un nome di dominio DNS da utilizzare per il dominio principale della nuova foresta Active Directory.

- Una regione iniziale in cui eseguire il deployment delle risorse. Tieni presente che puoi eseguire il deployment di Microsoft Active Directory gestito solo in alcune regioni (questo non influisce sulla disponibilità generale del tuo dominio, che è disponibile in tutte le regioni in cui è presente il tuo VPC). Consulta le best practice per la scelta della regione se hai dubbi su quale regione sia più adatta alle tue esigenze. Potrai estendere il deployment ad altre regioni in un secondo momento.

- Il nome della VPC condivisa da creare. Poiché il VPC verrà condiviso tra più progetti, assicurati di scegliere un nome facile da riconoscere.

Intervalli di subnet per le seguenti subnet:

- Subnet Microsoft AD gestita: deve avere una dimensione minima di /24.

- Subnet di gestione: deve contenere tutti i server di gestione. È consigliato un intervallo di subnet di dimensioni pari o superiori a /28.

- Subnet di risorse: definisci le dimensioni di questa subnet in modo che possa contenere tutti i server che prevedi di implementare nella regione iniziale.

Assicurati che le subnet non si sovrappongano a subnet on-premise e che prevedono spazio sufficiente per la crescita.

Costi

Il tutorial utilizza i componenti fatturabili di Google Cloud, tra cui Compute Engine, Cloud DNS e Osservabilità Google Cloud. Consulta il Calcolatore prezzi per calcolare i costi per completare questo tutorial. Assicurati di includere eventuali altre risorse specifiche per il tuo deployment.

Configurazione della rete VPC

Creazione del progetto host VPC

Un progetto host VPC viene utilizzato per creare un VPC condiviso e gestire la configurazione relativa alla rete, ad esempio subnet, regole firewall e route.

Nella Google Cloud console, apri la pagina Gestisci risorse.

Nell'elenco a discesa Organizzazione in alto a sinistra, seleziona la tua organizzazione.

Fai clic su Crea progetto e inserisci le seguenti impostazioni:

- Nome progetto: l'ID che hai scelto come nome del progetto.

- Account di fatturazione: il tuo account di fatturazione.

- Posizione: la cartella in cui creare il progetto.

Fai clic su Crea.

Protezione del progetto dall'eliminazione accidentale

L'eliminazione di un progetto comporta anche l'eliminazione di eventuali domini Microsoft Active Directory gestiti di cui è stato eseguito il deployment al suo interno. Oltre a utilizzare i criteri IAM per limitare l'accesso al progetto, devi proteggere il progetto dall'eliminazione accidentale.

Nella consoleGoogle Cloud , apri Cloud Shell. Cloud Shell ti consente di accedere alla riga di comando nella console e include Google Cloud CLI e altri strumenti necessari per l'amministrazione. Google Cloud Google Cloud Il provisioning di Cloud Shell può richiedere diversi minuti.

Attiva Cloud ShellInizializza le variabili per contenere il nome della tua organizzazione e l'ID progetto del progetto host VPC:

ORG_NAME=[ORG-NAME] \ VPCHOST_PROJECT_ID=[PROJECT-ID]Sostituisci

[ORG-NAME]con il nome della tua organizzazione e[PROJECT-ID]con l'ID del progetto host VPC. Ad esempio:ORG_NAME=example.com VPCHOST_PROJECT_ID=ad-host-123Esegui il seguente comando per cercare l'ID della tua organizzazione, sostituendo

ORG-NAMEcon il nome della tua organizzazione (ad esempioexample.com):ORG_ID=$(gcloud organizations list \ --filter="DISPLAY_NAME=$ORG_NAME" \ --format=value\(ID\)) && \ echo "ID of $ORG_NAME is $ORG_ID"Applica il criterio

compute.restrictXpnProjectLienRemovalper la tua organizzazione:gcloud resource-manager org-policies enable-enforce \ --organization $ORG_ID compute.restrictXpnProjectLienRemoval

Eliminazione del VPC predefinito

Compute Engine crea un VPC default in ogni progetto che crei. Questa

VPC è configurata in modalità automatica, il che significa che una

subnet è preallocata per ogni regione e viene assegnato automaticamente un intervallo

della subnet.

Se prevedi di connettere il VPC a una rete on-premise, è improbabile che gli intervalli IP predefiniti utilizzati da Compute Engine in modalità automatica soddisfino le tue esigenze. Potrebbero sovrapporsi a intervalli IP esistenti o avere dimensioni inadeguate. Devi eliminare la VPC predefinita e sostituirla con una VPC in modalità personalizzata.

Torna alla sessione Cloud Shell esistente.

Abilita l'API Compute Engine nel progetto host VPC:

gcloud services enable compute.googleapis.com --project=$VPCHOST_PROJECT_IDElimina tutte le regole firewall associate alla VPC

default:gcloud compute firewall-rules list \ --filter="network=default" \ --project=$VPCHOST_PROJECT_ID \ --format=value\(name\) | \ xargs gcloud compute firewall-rules delete \ --project=$VPCHOST_PROJECT_IDElimina il VPC predefinito:

gcloud compute networks delete default --project=$VPCHOST_PROJECT_ID

Creazione della VPC condivisa e delle subnet

Dopo aver eliminato la rete VPC default, ora puoi creare la rete VPC personalizzata (che poi trasformerai in una rete VPC condivisa).

Torna alla sessione Cloud Shell esistente.

Crea variabili per il nome del VPC, la regione iniziale e gli intervalli di subnet:

SHAREDVPC_NAME=[NAME] \ SUBNET_REGION=[REGION] \ SUBNET_RANGE_MANAGEMENT=[MANAGEMENT-RANGE] \ SUBNET_RANGE_RESOURCES=[RESOURCES-RANGE] \ SUBNET_RANGE_MANAGEDAD=[MANAGED-AD-RANGE] \ SUBNET_RANGE_ONPREMAD=[ONPREM-AD-RANGE]Sostituisci le variabili segnaposto con quanto segue:

[NAME]con un nome, ad esempioad-network-env-test.[REGION]con la regione in cui eseguire il deployment dei controller di dominio Active Directory. Puoi estendere il VPC e il tuo dominio per coprire altre regioni in qualsiasi momento.[MANAGEMENT-RANGE]con l'intervallo di subnet da utilizzare per la subnet di gestione.[RESOURCES-RANGE]con l'intervallo di subnet da utilizzare per la subnet della risorsa.[MANAGED-AD-RANGE]con l'intervallo di subnet da utilizzare per la subnet di Microsoft Active Directory gestito.[ONPREM-AD-RANGE]con l'intervallo di subnet da utilizzare per la subnet AD on-premise.

Ad esempio:

SHAREDVPC_NAME=ad-network \ SUBNET_REGION=us-central1 \ SUBNET_RANGE_MANAGEMENT=10.0.0.0/24 \ SUBNET_RANGE_RESOURCES=10.0.1.0/24 \ SUBNET_RANGE_MANAGEDAD=10.0.2.0/24 \ SUBNET_RANGE_ONPREMAD=192.168.0.0/24Consenti al progetto host VPC di ospitare una VPC condivisa:

gcloud compute shared-vpc enable $VPCHOST_PROJECT_IDCrea una nuova rete VPC in modalità personalizzata:

gcloud compute networks create $SHAREDVPC_NAME \ --subnet-mode=custom \ --project=$VPCHOST_PROJECT_IDCrea la subnet di gestione e delle risorse e abilita Accesso privato Google in modo che Windows possa essere attivato senza concedere alle VM l'accesso diretto a internet.

gcloud compute networks subnets create $SUBNET_REGION-management \ --network=$SHAREDVPC_NAME \ --range=$SUBNET_RANGE_MANAGEMENT \ --region=$SUBNET_REGION \ --enable-private-ip-google-access \ --project=$VPCHOST_PROJECT_ID && \ gcloud compute networks subnets create $SUBNET_REGION-resources \ --network=$SHAREDVPC_NAME \ --range=$SUBNET_RANGE_RESOURCES \ --region=$SUBNET_REGION \ --enable-private-ip-google-access \ --project=$VPCHOST_PROJECT_ID

Protezione della rete VPC condivisa

Il progetto host VPC ora contiene una Rete VPC condivisa con due subnet. Allegando progetti di servizio a questo VPC condiviso, puoi renderlo disponibile per l'utilizzo in più progetti.

Anziché concedere ai membri dei progetti di servizio la prenotazione di tutte le subnet del VPC condiviso, devi concedere l'accesso in base alla subnet.

Per motivi di sicurezza, concedi il diritto di accedere alla sottorete di gestione solo a un piccolo gruppo di personale amministrativo. In questo modo, la subnet viene utilizzata solo per gestire Active Directory. Puoi applicare un controllo dell'accesso più permissivo alla subnet della risorsa.

Creazione di regole firewall

Prima di eseguire il deployment di Active Directory, devi creare regole firewall che ti consentano di amministrarlo e utilizzarlo.

Torna alla sessione Cloud Shell esistente.

Attiva la registrazione del firewall per il traffico in entrata in modo che tutti i tentativi di accesso non riusciti vengano registrati:

gcloud compute firewall-rules create deny-ingress-from-all \ --direction=INGRESS \ --action=deny \ --rules=tcp:0-65535,udp:0-65535 \ --enable-logging \ --source-ranges=0.0.0.0/0 \ --network=$SHAREDVPC_NAME \ --project=$VPCHOST_PROJECT_ID \ --priority 65000Amministrerai Active Directory utilizzando un server di gestione dedicato di cui è stato eseguito il deployment nella sottorete di gestione. Poiché questo server verrà disegnato senza un indirizzo IP esterno, dovrai utilizzare il reindirizzamento TCP IAP per collegarti al server.

Crea la seguente regola firewall per consentire il traffico RDP in entrata dall'IAP:

gcloud compute firewall-rules create allow-rdp-ingress-from-iap \ --direction=INGRESS \ --action=allow \ --rules=tcp:3389 \ --enable-logging \ --source-ranges=35.235.240.0/20 \ --network=$SHAREDVPC_NAME \ --project=$VPCHOST_PROJECT_ID \ --priority 10000

Il VPC condiviso è ora pronto per essere utilizzato per il deployment di Microsoft AD gestito.

Deployment di Active Directory

Microsoft Active Directory gestito gestisce il provisioning e la manutenzione dei controller di dominio Active Directory. I seguenti ruoli vengono di'applicati ai controller di dominio:

- Active Directory Domain Services

- DNS

I controller di dominio vengono dipartiti al di fuori del progetto e non verranno visualizzati come istanze VM nel progetto. Per rendere disponibili i controller di dominio, al progetto vengono applicate le seguenti modifiche quando esegui il deployment di Microsoft Active Directory gestito:

- Il peering VPC viene aggiunto al tuo VPC. In questo modo, colleghi la tua VPC alla VPC di servizio contenente i controller di dominio.

- Nel progetto viene creata una zona DNS privata con peering DNS Cloud DNS. Inoltra le query DNS corrispondenti al tuo dominio Active Directory al servizio DNS eseguito nell'ambito di Managed Microsoft AD.

Poiché utilizzi un VPC condiviso, devi eseguire il deployment di Microsoft Active Directory gestito nel progetto host VPC affinché Active Directory sia utilizzabile in tutti i progetti di servizio.

Creazione della foresta e del dominio Active Directory

Segui questi passaggi per eseguire il deployment di AD Microsoft gestito nel progetto host VPC creato nella parte precedente della guida:

Nella Google Cloud console, torna a Cloud Shell.

Inizializza una variabile contenente il nome del dominio principale della nuova foresta Active Directory da creare. Consulta le convenzioni di denominazione di Microsoft per indicazioni su come scegliere un nome.

AD_DNS_DOMAIN=[AD-DNS-NAME]Ad esempio:

AD_DNS_DOMAIN=cloud.example.comAbilita Cloud DNS nel progetto host VPC:

gcloud services enable dns.googleapis.com --project $VPCHOST_PROJECT_IDAbilita l'API Managed Microsoft AD nel progetto host VPC:

gcloud services enable managedidentities.googleapis.com --project $VPCHOST_PROJECT_IDEsegui il provisioning dei controller di dominio e crea una nuova foresta:

gcloud active-directory domains create $AD_DNS_DOMAIN \ --admin-name=SetupAdmin \ --reserved-ip-range=$SUBNET_RANGE_MANAGEDAD \ --region=$SUBNET_REGION \ --authorized-networks=projects/$VPCHOST_PROJECT_ID/global/networks/$SHAREDVPC_NAME \ --project=$VPCHOST_PROJECT_IDAttendi 15-20 minuti per il completamento del comando.

Il comando precedente crea un utente Active Directory iniziale denominato

SetupAdmin@[AD_DNS_DOMAIN]per te. Questo utente dispone di privilegi amministrativi delegati e puoi utilizzarlo per completare la configurazione della nuova foresta Active Directory.Per visualizzare le credenziali dell'utente, esegui il seguente comando. Dovrai confermare che è sicuro che la password venga visualizzata sullo schermo.

gcloud active-directory domains reset-admin-password $AD_DNS_DOMAIN \ --project=$VPCHOST_PROJECT_IDCopia la password, ti servirà in seguito.

La password può essere reimpostata in qualsiasi momento dai proprietari e dagli editor del progetto del progetto VPC Host.

Creazione del progetto di gestione

La foresta Active Directory e il dominio principale della foresta creati da AD Microsoft gestito sono ora completamente operativi e hai un primo utente (SetupAdmin) per eseguire ulteriori configurazioni. Tuttavia, poiché

non è possibile accedere direttamente ai controller di dominio Microsoft Active Directory gestiti utilizzando

RDP, qualsiasi configurazione deve essere gestita utilizzando una VM di gestione.

Creerai questa istanza VM in un progetto dedicato alla gestione di Active Directory, quindi la collegherai alla subnet di gestione del VPC condiviso.

Una volta aggiunto al dominio, puoi utilizzare gli strumenti di amministrazione remota del server, la console di gestione di Group Policy e PowerShell per amministrare Active Directory e le risorse correlate.

Per creare il progetto di gestione:

- Nella console Google Cloud, apri la pagina Gestisci risorse.

- Nell'elenco a discesa Organizzazione in alto a sinistra, seleziona la tua organizzazione.

- Fai clic su Crea progetto e compila i seguenti campi:

- Nome progetto: l'ID che hai scelto come nome del progetto.

- Account di fatturazione: il tuo account di fatturazione. Se hai accesso a più account di fatturazione, esamina le norme interne per ciascuno di essi e scegli quello appropriato.

- Posizione: una cartella in cui creare il progetto.

- Fai clic su Crea.

Il progetto di gestione conterrà istanze VM per l'amministrazione di Active Directory. Nel modello di amministrazione a più livelli, ciò significa che gli utenti con accesso elevato del livello 0 accederanno a queste istanze VM.

Queste istanze possono essere bersagli interessanti per gli attaccanti, in quanto offrono potenzialmente l'opportunità di acquisire password, hash delle password o token Kerberos. Poiché queste credenziali hanno accesso amministrativo ad Active Directory, potrebbero essere utilizzate per compromettere il dominio.

Le istanze VM nel progetto di gestione devono essere trattate in modo equivalente alle workstation con accesso privilegiato. Ciò implica:

- Solo a un piccolo gruppo di personale amministrativo devono essere concessi i privilegi per accedere a queste istanze (tramite RDP o altri mezzi).

- L'accesso al progetto di gestione contenente deve essere concesso in base al principio del privilegio minimo. Solo alcuni utenti selezionati devono poter visualizzare e accedere alle risorse nel progettoGoogle Cloud .

Per scoprire di più sulla protezione di un Google Cloud progetto, consulta le best practice per verificare i tentativi di accesso.

Utilizzo del VPC condiviso anziché del VPC predefinito

Il progetto di gestione ha attualmente un proprio VPC default. Poiché utilizzerai un VPC condiviso, puoi eliminare questo VPC.

Nella Google Cloud console, torna a Cloud Shell.

Inizializza una variabile per contenere l'ID progetto del progetto di gestione (sostituisci

[MANAGEMENT_PROJECT_ID]con l'ID progetto del progetto di gestione appena creato):MANAGEMENT_PROJECT_ID=[MANAGEMENT_PROJECT_ID]Abilita l'API Compute Engine nel progetto host VPC:

gcloud services enable compute.googleapis.com \ --project=$MANAGEMENT_PROJECT_IDElimina tutte le regole firewall associate alla VPC

default:gcloud compute firewall-rules list \ --filter="network=default" \ --project=$MANAGEMENT_PROJECT_ID \ --format=value\(name\) | \ xargs gcloud compute firewall-rules delete \ --project=$MANAGEMENT_PROJECT_IDElimina il VPC

default:gcloud compute networks delete default --project=$MANAGEMENT_PROJECT_IDAssocia il progetto di gestione alla VPC condivisa:

gcloud compute shared-vpc associated-projects add $MANAGEMENT_PROJECT_ID \ --host-project=$VPCHOST_PROJECT_ID

Il progetto di gestione ora è un progetto di servizio, e puoi utilizzare il VPC condiviso all'interno del progetto di gestione.

Connessione ad Active Directory

Ora puoi creare la prima istanza VM di gestione e unirla ad Active Directory. Puoi utilizzare questa VM per configurare la foresta Active Directory e il dominio principale della foresta.

Creazione di una VM di gestione

Per creare un'istanza VM di gestione:

- Nella Google Cloud console, torna a Cloud Shell.

Crea una nuova istanza VM con Windows Server 2019 con Remote Server Admin Tools (RSAT), gli strumenti di amministrazione del server DNS e la Console di gestione dei criteri di gruppo (GPMC) preinstallati.

Poiché accederai alla macchina utilizzando l'inoltro TCP di IAP, non è necessario assegnare all'istanza un indirizzo IP esterno.

gcloud compute instances create admin-01 \ --image-family=windows-2019 \ --image-project=windows-cloud \ --machine-type=n1-standard-2 \ --no-address \ --zone=$SUBNET_REGION-a \ --subnet=projects/$VPCHOST_PROJECT_ID/regions/$SUBNET_REGION/subnetworks/$SUBNET_REGION-management \ --project=$MANAGEMENT_PROJECT_ID \ --metadata="sysprep-specialize-script-ps1=Install-WindowsFeature -Name RSAT-AD-Tools;Install-WindowsFeature -Name GPMC;Install-WindowsFeature -Name RSAT-DNS-Server"Esegui il seguente comando per osservare la procedura di avvio.

gcloud compute instances tail-serial-port-output admin-01 \ --zone=$SUBNET_REGION-a \ --project=$MANAGEMENT_PROJECT_IDAttendi circa 4 minuti finché non viene visualizzato l'output

Instance setup finished, quindi premi Ctrl+C. Le istanze VM sono ora pronte per l'uso.Crea un utente SAM locale

LocalAdminnell'istanza:gcloud compute reset-windows-password admin-01 \ --user=LocalAdmin \ --project=$MANAGEMENT_PROJECT_ID \ --zone=$SUBNET_REGION-a \ --quietCopia la password, ti servirà in seguito.

Aggregazione della VM di gestione al dominio

Ora puoi accedere alla VM di gestione e unirla ad Active Directory

Nella workstation Windows locale, apri un prompt dei comandi (

cmd).Se è la prima volta che utilizzi

gcloudsulla tua workstation locale, assicurati prima di autenticarti.Esegui il seguente comando per stabilire un tunnel TCP IAP dalla tua workstation locale alla VM

admin-01, sostituendoadmin-01con l'ID del progetto di gestione.[MANAGEMENT_PROJECT_ID]gcloud compute start-iap-tunnel admin-01 3389 ^ --local-host-port=localhost:13389 ^ --project=[MANAGEMENT_PROJECT_ID]Attendi che venga visualizzato il seguente output

Listening on port [13389]`Il tunnel è ora pronto per l'uso.

Apri il client Connessione desktop remoto di Windows (

mstsc.exe).Fai clic su Mostra opzioni.

Inserisci i seguenti valori:

- Computer:

localhost:13389 - Nome utente:

localhost\LocalAdmin

- Computer:

Fai clic su Connetti.

Nella finestra di dialogo Inserisci le tue credenziali, incolla la password che hai generato in precedenza per l'utente

LocalAdminlocale. Quindi, fai clic su Ok.Poiché non hai configurato i certificati RDP per la VM di gestione, verrà visualizzato un messaggio di avviso che indica che non è possibile verificare l'identità del computer remoto. Ignora questo avviso facendo clic su Sì.

A questo punto dovresti vedere il desktop di Windows Server della VM

admin-01.Fai clic con il tasto destro del mouse sul pulsante Start (o premi Win+X) e poi su Prompt dei comandi (amministratore).

Conferma la richiesta di elevazione facendo clic su Sì.

Nel prompt dei comandi con privilegi elevati, avvia una sessione PowerShell eseguendo

powershell.Esegui il seguente comando per avviare l'unione a un dominio.

Add-Computer -DomainName [AD-DNS-NAME]Sostituisci

[AD-DNS-NAME]con il nome DNS del nome DNS per il dominio radice della foresta.Nella finestra di dialogo Richiesta di credenziali di Windows PowerShell, inserisci i seguenti valori:

- Nome utente:

SetupAdmin - Password: inserisci la password creata per

SetupAdmindurante il deployment di AD di Microsoft gestito. Non utilizzare la password dell'utenteLocalAdminlocale.

- Nome utente:

Riavvia il computer eseguendo

Restart-Computer. Attendi circa un minuto per il riavvio della VM.

Avvio di Utenti e computer di Active Directory

La VM di gestione è ora membro del tuo dominio Active Directory. Puoi usarlo per amministrare Active Directory:

- Nella workstation Windows locale, apri il client Connessione desktop remoto di Windows (

mstsc.exe). - Fai clic su Mostra opzioni.

- Inserisci i seguenti valori:

- Computer:

localhost:13389 - Nome utente:

SetupAdmin@[AD-DNS-NAME]. Sostituisci[AD-DNS-NAME]con il nome DNS del nome DNS per il dominio principale della foresta.

- Computer:

- Fai clic su Connetti.

- Nella finestra di dialogo Inserisci le tue credenziali, incolla la password che hai generato in precedenza per l'utente

SetupAdmin. Quindi, fai clic su Ok. - Poiché non hai configurato i certificati RDP per la VM di gestione, verrà visualizzato un messaggio di avviso che indica che non è possibile verificare l'identità del computer remoto. Ignora questo avviso facendo clic su Sì.

- A questo punto dovresti vedere il desktop di Windows Server della VM

admin-01. - Fai clic con il tasto destro del mouse sul pulsante Start (o premi Win+X) e seleziona Esegui.

- Inserisci

dsa.msce fai clic su OK.

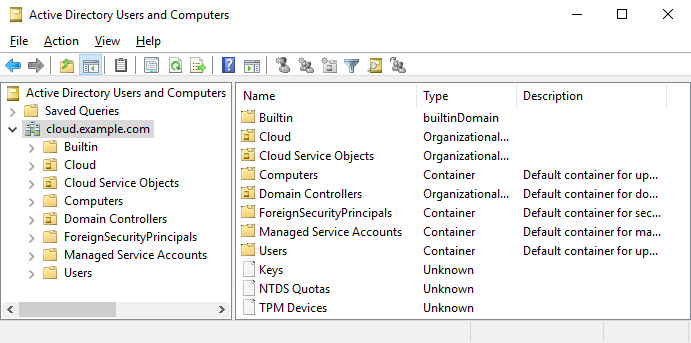

Dovresti visualizzare Utenti e computer di Active Directory:

Complimenti! Sei connesso al tuo dominio Microsoft AD gestito.

Pulizia

Se non prevedi di utilizzare le risorse di questo tutorial in futuro, eliminale in modo che non ti vengano addebitate.

Eliminazione della foresta e del dominio Active Directory

Nella Google Cloud console, apri Cloud Shell.

Esegui il seguente comando per eliminare la foresta e il dominio Active Directory, sostituendo

[AD_DNS_DOMAIN]con il nome di dominio DNS utilizzato per il dominio Microsoft AD gestito e[VPCHOST_PROJECT_ID]con l'ID del tuo progetto host VPC:gcloud active-directory domains delete [AD_DNS_DOMAIN] \ --project=[VPCHOST_PROJECT_ID]

Eliminazione del progetto di gestione

- Nella console Google Cloud, vai alla pagina Progetti.

- Nell'elenco dei progetti, seleziona il progetto di gestione e fai clic su Elimina.

- Nella finestra di dialogo, digita l'ID progetto e fai clic su Chiudi per eliminare il progetto.

Eliminazione del progetto host VPC

- Nella console Google Cloud, vai alla pagina Progetti.

- Nell'elenco dei progetti, seleziona il progetto host VPC e fai clic su Elimina.

- Nella finestra di dialogo, digita l'ID progetto e fai clic su Chiudi per eliminare il progetto.

Passaggi successivi

- Scopri come utilizzare i livelli di accesso e le condizioni per limitare l'accesso alle risorse tramite IAP.

- Proteggi il progetto di gestione dall'eliminazione accidentale applicando un blocco.