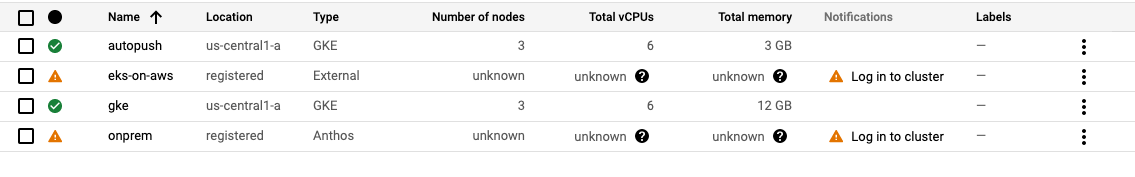

フリートに追加されたすべてのクラスタが Google Cloud コンソールに表示されます。

Google Cloud コンソールには、実行する場所に関係なく、すべての Kubernetes クラスタとそのリソースを管理するための一元的なユーザー インターフェースが用意されています。すべてのリソースが 1 つのダッシュボードに表示されるため、複数の Kubernetes クラスタにまたがってワークロードを可視化できます。 Google Cloud コンソールでGoogle Cloud クラスタを操作する際の詳細については、GKE のドキュメントをご覧ください。

Google Cloud上の GKE クラスタの場合、関連する権限が付与されていれば、ノードやワークロードなどのクラスタの詳細が表示されます。必要な権限については、次の必要なロールのセクションをご覧ください。

フリートに Google Cloudの外部のクラスタが含まれている場合は、これらのクラスタにログインして Google Cloud コンソールでクラスタの詳細を表示する必要があります。詳細については、次のクラスタにログインするのセクションをご覧ください。

必要なロール

プロジェクト オーナーでない場合、 Google Cloud コンソールでクラスタを表示するには、少なくとも次の Identity and Access Management(IAM)ロールが必要です。

roles/container.viewer。このロールを使用すると、ユーザーは Google Cloud コンソールで GKE クラスタのページやその他のコンテナ リソースを表示できます。このロールに含まれる権限の詳細と、読み取り / 書き込み権限を持つロールを付与する方法については、IAM のドキュメントの Kubernetes Engine のロールの説明をご覧ください。roles/gkehub.viewer。このロールを使用すると、ユーザーは Google Cloud コンソールでGoogle Cloud の外部のクラスタを表示できます。このロールに含まれる権限の詳細と、読み取り / 書き込み権限を持つロールを付与する方法については、IAM ドキュメントの GKE Hub のロールの説明をご覧ください。roles/gkeonprem.viewer。Google Distributed Cloud ユーザーが Google Cloud コンソールでベアメタルまたは VMware のオンプレミス クラスタを表示するには、roles/gkehub.viewerに加えてこのロールが必要です。このロールに含まれる権限の詳細と、読み取り / 書き込み権限を持つロールを付与する方法については、IAM ドキュメントの GKE On-Prem のロールの説明をご覧ください。

登録済みクラスタを表示する

プロジェクト フリートにクラスタを登録すると、Google Cloud コンソールの GKE の [クラスタ] リストに表示されます。ただし、Google Cloudの外部にあるクラスタのノードやワークロードなどの詳細を表示するには、そのクラスタにログインして認証する必要があります。ログインが必要なクラスタには、警告を示すオレンジ色の三角形が表示され、ログインを求められます。次の例は、ログインが必要な Google Cloud 外の 2 つのクラスタがある、GKE の [クラスタ] ページを示しています。

クラスタにログインすると、クラスタを選択して詳細を表示できます。これは、GKE on Google Cloud クラスタで確認できる詳細と同じです。

クラスタにログインする

フリートに Google Cloudの外部のクラスタが含まれている場合は、これらのクラスタにログインして Google Cloud コンソールでクラスタの詳細を表示できるように、プラットフォーム管理者が認証を設定する必要があります。

Google Cloud コンソールにログインできるように、プラットフォーム管理者が設定した認証方法を確認する必要があります。プラットフォーム管理者に、次の認証方法のどれが構成されているかを確認します。

- Google Identity

- サードパーティの ID:

- 署名なしトークン

次に、以降のセクションの手順に沿って、関連する認証方法でクラスタにログインします。

Google Cloud ID を使用してログインする

クラスタが Google Cloud ID を使用するように構成されている場合は、次の手順でログインします。

Google Cloud コンソールで [GKE クラスタ] ページを開きます。

ログインする 1 つ以上のクラスタのチェックボックスをオンにします。複数のクラスタを選択する場合:

ページに表示されているすべてのクラスタを選択するには、表のヘッダー行にあるチェックボックスをオンにします。

プロジェクト内でログインしていないクラスタをすべて選択するには、[ログイン] オプションを選択します。このとき、特定の数のクラスタにログインしていないという警告も表示されます。

メニューバーで [ログイン] をクリックします。

[Google ID を使用してログインします] を選択します。

[ログイン] をクリックします。

OpenID Connect(OIDC)を使用してログインする

GKE Identity Service は LDAP ID プロバイダもサポートしていますが、 Google Cloud コンソールを使用したログインは OIDC プロバイダでのみサポートされています。

ClientConfig で azuread アンカーを使用して、Microsoft Entra ID(Azure AD)がクラスタの OIDC ID プロバイダとして構成されている場合は、代わりに Microsoft Entra ID(Azure AD)を使用してログインするの手順に沿って操作します。

GKE Identity Service で OIDC ID プロバイダを使用するようにクラスタが構成されている場合は、次の手順でログインします。

Google Cloud コンソールで [GKE クラスタ] ページを開きます。

ログインする 1 つ以上のクラスタのチェックボックスをオンにします。複数のクラスタを選択する場合:

ページに表示されているすべてのクラスタを選択するには、表のヘッダー行にあるチェックボックスをオンにします。

プロジェクト内でログインしていないクラスタをすべて選択するには、[ログイン] オプションを選択します。このとき、特定の数のクラスタにログインしていないという警告も表示されます。

メニューバーで [ログイン] をクリックします。

[クラスタ用に構成された ID プロバイダで認証] を選択します。ID プロバイダにリダイレクトされます。ここで、ログイン、または Google Cloud コンソールがアカウントにアクセスすることへの同意が必要となる場合があります。

[ログイン] をクリックします。

Microsoft Entra ID(Azure AD)を使用してログインする

azuread アンカー(Azure AD の詳細構成とも呼ばれます)を使用して、GKE Identity Service で Microsoft Entra ID(Azure ID)を使用するようにクラスタが構成されている場合は、次の手順でログインします。

Google Cloud コンソールで [GKE クラスタ] ページを開きます。

ログインする 1 つ以上のクラスタのチェックボックスをオンにします。複数のクラスタを選択する場合:

ページに表示されているすべてのクラスタを選択するには、表のヘッダー行にあるチェックボックスをオンにします。

プロジェクト内でログインしていないクラスタをすべて選択するには、[ログイン] オプションを選択します。このとき、特定の数のクラスタにログインしていないという警告も表示されます。

メニューバーで [ログイン] をクリックします。

[Microsoft Entra ID(旧 Azure AD)で認証する] を選択します。ID プロバイダにリダイレクトされます。ここで、ログイン、または Google Cloud コンソールがアカウントにアクセスすることへの同意が必要となる場合があります。

[ログイン] をクリックします。

サードパーティの ID と Connect Gateway を使用してログインする

サードパーティの ID と Connect Gateway を使用するようにクラスタが構成されている場合、Google Cloud Workforce Identity 連携コンソール(別名: コンソール(連携))でサードパーティの ID を使用してクラスタにログインできます。通常の Google Cloud コンソールからのログインはサポートされていません。

ログインする手順は次のとおりです。

- Google Cloud Workforce Identity 連携コンソールに移動してから、プロバイダ ID を入力し、ID プロバイダを使用してログインします。ログインに必要なすべての詳細情報は、プラットフォーム管理者から入手する必要があります。この設定の詳細については、コンソール(連携)へのユーザー アクセスを設定するをご覧ください。

Google Cloud コンソールで [GKE クラスタ] ページを開きます。

ログインする 1 つ以上のクラスタのチェックボックスをオンにします。複数のクラスタを選択する場合:

ページに表示されているすべてのクラスタを選択するには、表のヘッダー行にあるチェックボックスをオンにします。

プロジェクト内でログインしていないクラスタをすべて選択するには、[ログイン] オプションを選択します。このとき、特定の数のクラスタにログインしていないという警告も表示されます。

メニューバーで [ログイン] をクリックします。

[サードパーティの ID プロバイダを使用してログイン] を選択します。

[ログイン] をクリックします。

署名なしトークンを使用したログイン

Kubernetes サービス アカウントの署名なしトークンを使用するようにクラスタが構成されている場合は、次の手順に沿って操作します。

Google Cloud コンソールで [GKE クラスタ] ページを開きます。

ログインする 1 つ以上のクラスタのチェックボックスをオンにします。複数のクラスタを選択する場合:

ページに表示されているすべてのクラスタを選択するには、表のヘッダー行にあるチェックボックスをオンにします。

プロジェクト内でログインしていないクラスタをすべて選択するには、[ログイン] オプションを選択します。このとき、特定の数のクラスタにログインしていないという警告も表示されます。

メニューバーで [ログイン] をクリックします。

[トークン] を選択し、[トークン] フィールドに KSA の署名なしトークンを入力します。

[ログイン] をクリックします。

監査

Google Cloud コンソールを通じたアクセスについては、クラスタの API サーバーに監査ログが記録されます。

次のステップ

以下の詳細を確認する。

- Google Cloud コンソールでのクラスタの操作(GKE ドキュメント)

- Google Cloud コンソールでのクラスタのステータスとリソース使用率の表示(GKE Enterprise の概要)

- フリート クラスタへの認証の設定(フリートを保護する)

コマンドラインからフリート クラスタへの接続