Mit Rollenempfehlungen können Sie unnötige Berechtigungen für Ihre Hauptkonten ermitteln und entfernen und so die Sicherheitskonfigurationen Ihrer Ressourcen verbessern.

Rollenempfehlungen

Rollenempfehlungen werden vom IAM-Recommender generiert. Der IAM Recommender ist einer der Recommender, die von Recommender angeboten werden.

Jede Rollenempfehlung schlägt vor, eine Rolle zu entfernen oder zu ersetzen, die Ihren Hauptkonten unnötige Berechtigungen gewährt. Anhand dieser Empfehlungen können Sie das Prinzip der geringsten Berechtigung durchsetzen und Hauptkonten nur die Berechtigungen erteilen, die sie tatsächlich benötigen.

Der IAM Recommender identifiziert unnötige Berechtigungen mithilfe von Richtlinienstatistiken. Richtlinienstatistiken sind ML-basierte Erkenntnisse zur Berechtigungsnutzung eines Hauptkontos.

Einige Empfehlungen beziehen sich auch auf Statistiken zum "Lateral Movement". Mit diesen Informationen werden Rollen identifiziert, mit denen Dienstkonten in einem Projekt die Identität von Dienstkonten in einem anderen Projekt übernehmen können. Weitere Informationen finden Sie unter Statistiken zum "Lateral Movement" generieren.

So werden Richtlinienstatistiken generiert

Richtlinienstatistiken heben die Berechtigungen in den Rollen eines Hauptkontos hervor, die das Hauptkonto nicht verwendet.

Der IAM-Recommender generiert Richtlinienstatistiken, indem er die Gesamtanzahl der Berechtigungen eines Hauptkontos mit den Berechtigungen vergleicht, die das Hauptkonto in den letzten 90 Tagen verwendet hat. Wenn die Rolle vor weniger als 90 Tagen zugewiesen wurde, berücksichtigt der IAM-Recommender die Berechtigungsnutzung des Hauptkontos seit der Zuweisung der Rolle.

Es gibt verschiedene Möglichkeiten für ein Hauptkonto, eine Berechtigung anzuwenden:

Direkt durch Aufrufen einer API, die die Berechtigung benötigt

Für die Methode

roles.listin der IAM REST API ist beispielsweise die Berechtigungiam.roles.listerforderlich. Wenn Sie die Methoderoles.listaufrufen, verwenden Sie die Berechtigungiam.roles.list.Ebenso nutzen Sie beim Aufrufen der Methode

testIamPermissionsfür eine Ressource im Prinzip alle Berechtigungen, die Sie testen.Indirekt, indem die Google Cloud -Konsole für die Arbeit mit Google Cloud-Ressourcen verwendet wird

In der Google Cloud -Konsole können Sie beispielsweise eine Compute Engine-VM-Instanz bearbeiten, für die je nach der Einstellung, die Sie ändern möchten, unterschiedliche Berechtigungen benötigt werden. In der Google Cloud Console werden aber immer alle Einstellungen angezeigt. Dafür ist die Berechtigung

compute.instances.geterforderlich.Wenn Sie eine VM-Instanz in der Google Cloud -Console bearbeiten, verwenden Sie daher die Berechtigung

compute.instances.get.

Um die vom Hauptkonto verwendeten Berechtigungen zu ermitteln, verwendet der IAM-Recommender aggregierte IAM-Zugriffsdaten. Informationen zum Exportieren der Daten, die der IAM-Recommender für diese Statistiken verwendet

Der IAM-Recommender ermittelt mithilfe des maschinellen Lernens auch Berechtigungen der aktuellen Rolle eines Hauptkontos, die es vermutlich in Zukunft benötigt, auch wenn das Hauptkonto diese Berechtigungen in letzter Zeit nicht genutzt hat. Weitere Informationen finden Sie auf dieser Seite unter Maschinelles Lernen für Richtlinienstatistiken.

Richtlinienstatistiken werden nicht für alle IAM-Rollen generiert, die Hauptkonten zugewiesen werden. Weitere Informationen dazu, warum eine Rolle möglicherweise keine Richtlinienstatistiken enthält, finden Sie auf dieser Seite unter Verfügbarkeit.

Informationen zum Verwalten von Richtlinienstatistiken finden Sie unter Richtlinienstatistiken für Projekte, Ordner und Organisationen verwalten oder Richtlinienstatistiken für Cloud Storage-Buckets verwalten.

Maschinelles Lernen für Richtlinienstatistiken

In manchen Fällen benötigt ein Hauptkonto möglicherweise bestimmte Berechtigungen, die in seinen aktuellen Rollen enthalten sind, aber in letzter Zeit nicht verwendet wurden. Zur Ermittlung dieser Berechtigungen verwendet der IAM-Recommender beim Generieren von Richtlinienstatistiken ein Modell für maschinelles Lernen (ML-Modell).

Dieses ML-Modell wird mit mehreren Gruppen von Signalen trainiert:

Häufig auftretende gemeinsame Muster im ermittelten Verlauf: Die Tatsache, dass ein Nutzer in der Vergangenheit die Berechtigungen A, B und C genutzt hat, gibt einen Hinweis darauf, dass A, B und C in irgendeiner Weise zusammengehören und dass sie zusammen benötigt werden, um eine Aufgabe in Google Cloudauszuführen. Wenn das ML-Modell dieses Muster häufig genug feststellt, wird angenommen, dass ein anderer Nutzer möglicherweise auch die Berechtigung C benötigt, wenn er das nächste Mal die Berechtigungen A und B nutzt.

In die Rollendefinitionen eingebundene Fachkompetenz: IAM bietet Hunderte vordefinierter dienstspezifischer Rollen. Wenn eine vordefinierte Rolle eine Reihe von Berechtigungen enthält, ist dies ein deutlicher Hinweis darauf, dass diese Berechtigungen gemeinsam gewährt werden sollten.

Zusätzlich zu diesen Hinweisen verwendet das Modell auch Worteinbettung, um die semantische Ähnlichkeit der Berechtigungen zu berechnen. Semantisch ähnliche Berechtigungen liegen nach der Einbettung "nahe" beisammen und werden eher gemeinsam erteilt. Beispiel: bigquery.datasets.get und bigquery.tables.list liegen nach der Einbettung sehr nahe beieinander.

Alle Daten, die in der IAM-Recommender-ML-Pipeline verwendet werden, haben eine k-Anonymität. Das bedeutet, dass einzelne Personen im anonymisierten Dataset nicht neu identifiziert werden können. Um dieses Maß an Anonymität zu gewährleisten, entfernen wir alle personenbezogenen Daten, z. B. die Nutzer-ID bei den einzelnen Nutzungsmustern der Berechtigung. Anschließend werden alle Nutzungsmuster gelöscht, die in Google Cloudnicht häufig genug auftreten. Das globale Modell wird dann mit diesen anonymisierten Daten trainiert.

Das globale Modell kann mithilfe von föderiertem Lernen für jede Organisation weiter angepasst werden. Dies ist ein maschinelles Lernverfahren, das ML-Modelle trainiert, ohne Daten zu exportieren.

So werden Rollenempfehlungen generiert

Wenn eine Richtlinienstatistik anzeigt, dass ein Hauptkonto nicht alle Berechtigungen seiner Rolle benötigt, bewertet der IAM-Recommender die Rolle, um festzustellen, ob sie widerrufen werden kann oder ob es eine andere Rolle gibt, die besser geeignet ist. Wenn die Rolle widerrufen werden kann, generiert der IAM-Recommender eine Rollenempfehlung, um die Rolle zu widerrufen. Wenn eine andere Rolle besser geeignet ist, generiert der IAM-Recommender eine Rollenempfehlung, um die Rolle durch eine vorgeschlagene Rolle zu ersetzen. Diese empfohlene Rolle kann eine vorhandene oder eine neue benutzerdefinierte Rolle oder auch eine oder mehrere vordefinierte Rollen sein. Abgesehen von Empfehlungen für Dienst-Agents schlägt eine Rollenempfehlung niemals eine Änderung vor, die die Zugriffsebene eines Hauptkontos erhöht.

Rollenempfehlungen werden ausschließlich basierend auf IAM-Zugriffssteuerungen generiert. Andere Arten von Zugriffssteuerungen wie Access Control Lists (ACLs) und die rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC) von Kubernetes werden dabei nicht berücksichtigt. Wenn Sie andere Arten von Zugriffssteuerungen nutzen, sollten Sie die Empfehlungen sorgfältig prüfen und beachten, wie diese Zugriffssteuerungen und Ihre "allow"-Richtlinien zusammenhängen.

Außerdem werden Rollenempfehlungen nicht für alle IAM-Rollen generiert, die Principals zugewiesen sind. Weitere Informationen dazu, warum eine Rolle möglicherweise keine Rollenempfehlung enthält, finden Sie auf dieser Seite unter Verfügbarkeit.

Beobachtungszeitraum

Der Beobachtungszeitraum einer Rollenempfehlung ist die Anzahl der Tage mit Daten zur Berechtigungsnutzung, auf denen die Empfehlung basiert.

Der maximale Beobachtungszeitraum für Rollenempfehlungen beträgt 90 Tage. Das bedeutet, dass der IAM-Recommender zum Generieren von Rollempfehlungen höchstens die Berechtigungsnutzungsdaten der letzten 90 Tage verwendet.

Der IAM-Recommender beginnt erst mit dem Generieren von Rollempfehlungen, wenn er eine bestimmte Anzahl von Tagen mit Daten zur Berechtigungsnutzung hat. Dieser Zeitraum wird als Mindestbeobachtungszeitraum bezeichnet. Standardmäßig beträgt der Mindestbeobachtungszeitraum 90 Tage. Bei Empfehlungen für Rollen auf Projektebene können Sie ihn jedoch manuell auf 30 oder 60 Tage festlegen. Weitere Informationen finden Sie unter Generierung von Rollenempfehlungen konfigurieren. Wenn Sie den Mindestbeobachtungszeitraum auf weniger als 90 Tage festlegen, erhalten Sie Empfehlungen früher. Die Genauigkeit der Empfehlungen kann jedoch beeinträchtigt werden.

Wenn seit der Zuweisung der Rolle mehr als der Mindestbeobachtungszeitraum, aber weniger als 90 Tage vergangen sind, entspricht der Beobachtungszeitraum der Zeit seit der Zuweisung der Rolle.

Neue benutzerdefinierte Rollen in Rollenempfehlungen

Wenn der IAM-Recommender empfiehlt, eine Rolle zu ersetzen, schlägt er immer eine vorhandene benutzerdefinierte Rolle oder eine oder mehrere vordefinierte Rollen vor, die den Anforderungen des Hauptkontos besser entsprechen.

Wenn der IAM-Recommender in Ihrer Organisation ein allgemeines Berechtigungsmuster für Berechtigungen erkennt, das keiner vorhandenen vordefinierten oder benutzerdefinierten Rolle zugeordnet ist, empfiehlt es sich möglicherweise, eine neue benutzerdefinierte Rolle auf Projektebene zu erstellen. Diese benutzerdefinierte Rolle enthält nur die empfohlenen Berechtigungen. Sie können die Empfehlungen für benutzerdefinierte Rollen ändern und Berechtigungen hinzufügen oder entfernen.

Um das Prinzip der geringsten Berechtigung so strikt wie möglich umzusetzen, sollten Sie die neue benutzerdefinierte Rolle anwenden. Der IAM-Recommender erstellt die benutzerdefinierte Rolle auf Projektebene. Dabei sind Sie für die Verwaltung und Aktualisierung der benutzerdefinierten Rollen für Ihre Projekte verantwortlich.

Wenn Sie eine Rolle verwenden möchten, die für Sie verwaltet wird, wählen Sie die vordefinierte Rolle aus. Google Cloud aktualisiert diese Rollen regelmäßig durch Hinzufügen oder Entfernen von Berechtigungen. Wenn Sie über diese Aktualisierungen benachrichtigt werden möchten, abonnieren Sie den Nachrichten-Feed für das Änderungslog der IAM-Berechtigungen. Wenn Sie die vordefinierte Rolle zuweisen, hat das Hauptkonto weiterhin mindestens bestimmte Berechtigungen und möglicherweise eine große Anzahl an Berechtigungen, die es noch nicht genutzt hat.

Der IAM-Recommender empfiehlt neue benutzerdefinierte Rollen nur für Rollen, die für ein Projekt gewährt wurden. Es werden keine neuen benutzerdefinierten Rollen für Rollen empfohlen, die für andere Ressourcen wie Ordner oder Organisationen gewährt wurden.

Außerdem empfiehlt der IAM-Recommender in den folgenden Fällen keine neuen benutzerdefinierten Rollen:

- Ihre Organisation enthält bereits 100 oder mehr benutzerdefinierte Rollen.

- Ihr Projekt enthält bereits 25 oder mehr benutzerdefinierte Rollen.

Der IAM-Recommender empfiehlt nicht mehr als 5 neue benutzerdefinierte Rollen pro Tag in jedem Projekt und nicht mehr als 15 neue benutzerdefinierte Rollen in der gesamten Organisation.

Statistiken zum "Lateral Movement" generieren

Ein "Lateral Movement" besteht, wenn ein Dienstkonto in einem Projekt die Berechtigung hat, die Identität eines Dienstkontos in einem anderen Projekt zu übernehmen. Beispielsweise kann es sein, dass ein Dienstkonto in Projekt A erstellt wurde, aber berechtigt ist, die Identität eines Dienstkontos in Projekt B zu übernehmen.

Diese Berechtigungen können zu einer Kette von Identitätsübertragungen über Projekte hinweg führen, die Hauptkonten unbeabsichtigten Zugriff auf Ressourcen gewähren. Wenn ein Hauptkonto beispielsweise die Identität des Dienstkontos in Projekt A übernimmt, können die zugehörigen Berechtigungen auch die Übernahme der Identität des Dienstkontos in Projekt B ermöglichen. Wenn das Dienstkonto in Projekt B die Berechtigung hat, die Identität anderer Dienstkonten in anderen Projekten Ihrer Organisation zu übernehmen, kann das Hauptkonto weiterhin die Identität des Dienstkontos verwenden, um von Projekt zu Projekt zu wechseln. Dabei werden die Berechtigungen übernommen.

Der IAM-Recommender generiert Statistiken zum „Lateral Movement“, d. h. zur seitlichen Bewegung. Dazu werden Rollen ermittelt, die die folgenden Kriterien erfüllen:

- Das Hauptkonto, dem die Rolle zugewiesen wurde, ist ein Dienstkonto, das nicht im Projekt erstellt wurde.

Die Rolle enthält eine der folgenden Berechtigungen, mit denen ein Hauptkonto die Identität eines Dienstkontos übernehmen kann:

iam.serviceAccounts.actAsiam.serviceAccounts.getAccessTokeniam.serviceAccounts.getOpenIdTokeniam.serviceAccounts.implicitDelegationiam.serviceAccounts.signBlobiam.serviceAccounts.signJwt

Wenn eine Rolle diese Kriterien erfüllt, generiert der IAM-Recommender eine Statistik zum „Lateral Movement“ der Rolle. Diese Statistik enthält Informationen zu den Möglichkeiten der Identitätsübertragung eines Dienstkontos, einschließlich der Dienstkonten, deren Identität angenommen werden kann. Sie enthält auch Informationen darüber, ob in den letzten 90 Tagen Berechtigungen zur Identitätsübertragung verwendet wurden.

Der IAM-Recommender verwendet keine Statistiken zum „Lateral Movement“, um neue Rollenempfehlungen zu generieren. Dies liegt daran: Wenn ein Dienstkonto seine Berechtigungen zur Identitätsübertragung verwendet, kann der IAM-Recommender das Löschen der Berechtigungen nicht sicher vorschlagen. Wenn eine Rollenempfehlung jedoch vorschlägt, diese Berechtigungen zu entfernen, weil sie nicht verwendet werden, verknüpft der IAM Recommender die Statistiken zum „Lateral Movement“ mit dieser Empfehlung. Diese Verknüpfung hilft Ihnen, Rollenempfehlungen für Dienstkonten zu priorisieren, die leistungsstarke, nicht verwendete Identitätswechselberechtigungen für Projekte haben.

Informationen zum Verwalten von Statistiken für "Lateral Movement" finden Sie unter Statistiken zum "Lateral Movement" verwalten.

Verfügbarkeit

Richtlinienstatistiken, Statistiken zum Lateral Movement und Rollenempfehlungen werden nicht für alle Rollen generiert, die Hauptkonten zugewiesen sind. In den folgenden Abschnitten finden Sie Informationen zu den Rollen, für die Richtlinienstatistiken, Statistiken zum „Lateral Movement“ und Empfehlungen generiert werden.

Verfügbarkeit von Richtlinienstatistiken

Damit der IAM-Recommender eine Richtlinienstatistik für eine Rolle generieren kann, muss Folgendes zutreffen:

Die IAM-Zulassungsrichtlinie, mit der die Rolle gewährt wird, muss an eine der folgenden Ressourcen angehängt werden:

- Cloud Storage-Bucket

- BigQuery-Dataset

- Projekt

- Ordner

- Organisation

Der IAM-Recommender generiert nur Richtlinienstatistiken für Rollen, die für diese Ressourcen gewährt werden.

Die Rollenbindung, mit der die Rolle gewährt wird, darf keine Bedingung enthalten. Der IAM-Recommender generiert keine Richtlinienstatistiken für bedingte Rollenbindungen.

Das Hauptkonto, dem die Rolle zugewiesen wird, muss einer der folgenden Hauptkontotypen sein:

- Nutzer

- Dienstkonto

- Gruppe

allUsersallAuthenticatedUsers- Cloud Storage-Komfortwerte

- BigQuery-Sondergruppenmitgliedschaft

Einer der folgenden Typen von föderierten Identitäten:

- Alle Identitäten in einem Workload Identity-Pool:

- Einzelne Identität im Workload Identity-Pool

- Alle Identitäten in einem Workforce Identity-Pool

- Einzelne Identität im Workforce Identity-Pool

Alle Google Kubernetes Engine-Pods, die ein bestimmtes Kubernetes-Dienstkonto verwenden

Details zum ID-Format für die einzelnen Hauptkontotypen finden Sie unter Hauptkonto-IDs.

Es kann bis zu 10 Tage dauern, bis der IAM Recommender Richtlinienstatistiken für eine neu gewährte Rolle generiert.

Vorhandene Richtlinienstatistiken werden täglich auf Grundlage Ihrer letzten Berechtigungsnutzung aktualisiert. Die Daten, auf denen die Richtlinienstatistiken basieren, liegen jedoch in der Regel bis zu zwei Tage hinter Ihrer tatsächlichen Nutzung zurück.

Verfügbarkeit von Statistiken zum "Lateral Movement"

Statistiken zum „Lateral Movement“ werden für Rollen generiert, die für die folgenden Ressourcen gewährt werden:

- Organisationen

- Ordner

- Projekte

- Dienstkonten

Verfügbarkeit von Rollenempfehlungen

Damit der IAM-Recommender eine Rollenempfehlung für eine Rolle generieren kann, muss Folgendes zutreffen:

- Mit der Rolle muss eine Richtlinienstatistik verknüpft sein. Diese Richtlinie dient als Grundlage für die Empfehlung.

- Seit der Zuweisung der Rolle muss mehr Zeit als der Mindestbeobachtungszeitraum vergangen sein. Dadurch wird sichergestellt, dass der IAM-Recommender genügend Nutzungsdaten hat, um eine Empfehlung zu geben. Standardmäßig beträgt der Mindestbeobachtungszeitraum 90 Tage. Sie können ihn jedoch manuell auf 30 oder 60 Tage festlegen. Weitere Informationen finden Sie unter Generierung von Rollempfehlungen konfigurieren.

- Wenn das Hauptkonto, dem die Rolle zugewiesen wird, ein Dienst-Agent ist, muss die Rolle „Inhaber“, „Bearbeiter“ oder „Betrachter“ sein. Der IAM Recommender generiert keine Rollenempfehlungen für Dienst-Agents mit anderen Rollen. Weitere Informationen finden Sie unter Rollenempfehlungen für Dienst-Agents.

Wenn eine Rolle zu kurzfristig gewährt wurde oder keine Statistiken enthält, wird in der Spalte Analysierte Berechtigungen in der Google Cloud Console das Symbol angezeigt.

In einigen Fällen generiert der IAM-Recommender keine Rollenempfehlungen für eine Rolle, obwohl genügend Zeit vergangen ist und der Rolle eine Statistik zugeordnet ist. Das kann folgende Gründe haben:

Es sind keine vordefinierten IAM-Rollen vorhanden, die besser geeignet sind als die aktuelle Rolle. Wenn ein Hauptkonto bereits eine vordefinierte Rolle hat, die seine Berechtigungen minimiert oder die weniger Berechtigungen als andere vordefinierte Rollen enthält, empfiehlt der IAM-Recommender keine andere vordefinierte Rolle.

Sie können eventuell die Berechtigungen des Hauptkontos einschränken und dafür eine benutzerdefinierte Rolle für das Hauptkonto erstellen.

Das Hauptkonto ist ein Dienst-Agent und die Rolle ist keine einfache Rolle. Der IAM-Recommender generiert nur Rollenempfehlungen für Dienst-Agents mit einer einfachen Rolle (Inhaber, Bearbeiter oder Betrachter). Weitere Informationen finden Sie unter Rollenempfehlungen für Dienst-Agents.

Kein anderes Hauptkonto hat die einfache Rolle "Inhaber" für das Projekt. Für jedes Projekt muss mindestens ein Hauptkonto die Rolle "Inhaber" (

roles/owner) haben. Wenn diese Rolle nur einem Hauptkonto zugewiesen ist, wird vom IAM-Recommender nicht empfohlen, diese Rolle zu widerrufen oder zu ersetzen.

In diesen Fällen enthält die Spalte Analysierte Berechtigungen in derGoogle Cloud Console die Nutzung der Berechtigungen durch das Hauptkonto, hat aber nicht das Symbol Empfehlung verfügbar .

Bestehende Rollenempfehlungen werden täglich auf Grundlage Ihrer letzten Berechtigungsnutzung aktualisiert. Die Daten, auf denen die Rollenempfehlungen basieren, hinken jedoch in der Regel bis zu zwei Tage hinter Ihrer tatsächlichen Nutzung her.

Priorität und Schweregrad

Die Empfehlungspriorität und der Schweregrad von Statistiken helfen Ihnen, die Dringlichkeit einer Empfehlung oder Statistik zu verstehen und entsprechend zu priorisieren.

Rollenempfehlungspriorität

Den Empfehlungen werden Prioritätsstufen zugewiesen, basierend auf ihrer empfundenen Dringlichkeit.

Die Prioritätsstufen reichen von P1 (höchste Priorität) bis P4 (niedrigste Priorität).

Die Priorität einer Rollenempfehlung hängt von der Rolle ab, für die die Empfehlung gilt:

| Details zur Empfehlung | Priorität | Erklärung |

|---|---|---|

| Empfehlungen für Rollen, die öffentlichen Zugriff auf Cloud Storage-Buckets gewähren | P1 |

Auf öffentlich zugängliche Buckets kann jeder im Internet zugreifen. Wenn Sie den öffentlichen Zugriff entfernen, haben Sie mehr Kontrolle über Ihre Daten. |

| Empfehlungen für Rollen, die öffentlichen Zugriff auf BigQuery-Datasets gewähren | P1 |

Auf öffentlich zugängliche Datasets kann jeder im Internet zugreifen. Wenn Sie den öffentlichen Zugriff entfernen, haben Sie mehr Kontrolle über Ihre Daten. |

| Empfehlungen für einfache Rollen (Inhaber, Bearbeiter und Betrachter), die für ein Projekt, einen Ordner oder eine Organisation gewährt werden | P2 |

Einfache Rollen sind sehr weit gefasst. Wenn Sie Empfehlungen für diese Rollen anwenden, können Sie unnötige Berechtigungen erheblich reduzieren. |

| Empfehlungen, die keinen öffentlichen Zugriff oder keine einfachen Rollen gewähren | P4 |

Diese Empfehlungen helfen Ihnen zwar, unnötige Berechtigungen zu reduzieren, aber sie entfernen weder den öffentlichen Zugriff noch sehr permissive einfache Rollen. Daher haben sie eine geringere Priorität. |

Schweregrad der Insights

Den Statistiken werden Schweregrade zugewiesen, die auf ihrer empfundene Dringlichkeit basieren. Schweregradstufen können LOW, MEDIUM, HIGH oder CRITICAL sein.

Der Schweregrad einer Richtlinienstatistik hängt von der Rolle ab, für die die Statistik gilt:

| Statistikdetails | Schweregrad | Erklärung |

|---|---|---|

| Informationen zu Rollen, die öffentlichen Zugriff auf Cloud Storage-Buckets gewähren | CRITICAL |

Auf öffentlich zugängliche Buckets kann jeder im Internet zugreifen. Wenn Sie den öffentlichen Zugriff entfernen, haben Sie mehr Kontrolle über Ihre Daten. |

| Statistiken für Rollen, die öffentlichen Zugriff auf BigQuery-Datasets gewähren | CRITICAL |

Auf öffentlich zugängliche Datasets kann jeder im Internet zugreifen. Wenn Sie den öffentlichen Zugriff entfernen, haben Sie mehr Kontrolle über Ihre Daten. |

| Statistiken für grundlegende Rollen (Inhaber, Bearbeiter und Betrachter), die für ein Projekt, einen Ordner oder eine Organisation gewährt werden | HIGH |

Einfache Rollen sind sehr weit gefasst. Wenn Sie Statistiken für diese Rollen berücksichtigen, können Sie unnötige Berechtigungen erheblich reduzieren. |

| Insights, die keinen öffentlichen Zugriff oder keine einfachen Rollen gewähren | LOW |

Diese Statistiken weisen zwar auf zu viele Berechtigungen hin, betreffen aber keinen öffentlichen Zugriff oder sehr permissive einfache Rollen. Daher haben sie eine geringere Priorität. |

Alle Statistiken zum "Lateral Movement" haben den Schweregrad LOW.

So werden Rollenempfehlungen angewendet

Der IAM-Recommender wendet Empfehlungen nicht automatisch an. Stattdessen müssen Sie Ihre Empfehlungen prüfen und entscheiden, ob Sie sie anwenden oder ablehnen möchten. Informationen zum Prüfen, Anwenden und Ablehnen von Rollenempfehlungen finden Sie in den folgenden Anleitungen:

- Rollenempfehlungen für Projekte, Ordner und Organisationen prüfen und anwenden

- Rollenempfehlungen für Cloud Storage-Buckets prüfen und anwenden

- Rollempfehlungen für BigQuery-Datasets prüfen und anwenden

Audit-Logging

Wenn Sie eine Empfehlung anwenden oder ablehnen, erstellt der IAM-Recommender einen Logeintrag. Sie können diese Einträge im Empfehlungsverlauf oder in Ihren Google Cloud -Audit-Logs ansehen.

Untertypen von Rollenempfehlungen

Rollenempfehlungen werden je nach empfohlener Aktion in mehrere Untertypen aufgeteilt. Wenn Sie die gcloud CLI oder die REST API verwenden, können Sie Ihre Empfehlungen mithilfe dieser Untertypen filtern.

| Untertyp | Beschreibung |

|---|---|

REMOVE_ROLE |

Eine Empfehlung zum Entfernen der Rolle des Hauptkontos auf Projekt-, Ordner- oder Organisationsebene. |

REMOVE_ROLE_BIGQUERY_DATASET |

Eine Empfehlung zum Entfernen der Rolle des Hauptkontos auf Dataset-Ebene. |

REMOVE_ROLE_STORAGE_BUCKET |

Eine Empfehlung zum Entfernen der Rolle des Hauptkontos auf Bucket-Ebene. |

REPLACE_ROLE |

Eine Empfehlung, die Rolle des Hauptkontos auf Projekt-, Ordner- oder Organisationsebene durch eine weniger strikte Rolle zu ersetzen. Der empfohlene Ersatz kann eine vorhandene benutzerdefinierte Rolle oder eine oder mehrere vordefinierte Rollen sein. |

REPLACE_ROLE_CUSTOMIZABLE |

Eine Empfehlung, die Rolle des Hauptkontos durch eine neue benutzerdefinierte Rolle zu ersetzen, die weniger Berechtigungen als die aktuelle Rolle hat. |

REPLACE_ROLE_BIGQUERY_DATASET |

Eine Empfehlung, die Rolle des Hauptkontos auf Dataset-Ebene durch eine weniger strikte Rolle zu ersetzen. Der empfohlene Ersatz kann eine vorhandene benutzerdefinierte Rolle oder eine oder mehrere vordefinierte Rollen sein. |

REPLACE_ROLE_STORAGE_BUCKET |

Eine Empfehlung, die Rolle des Hauptkontos auf Bucket-Ebene durch eine weniger strikte Rolle zu ersetzen. Der empfohlene Ersatz kann eine vorhandene benutzerdefinierte Rolle oder eine oder mehrere vordefinierte Rollen sein. |

SERVICE_AGENT_WITH_DEFAULT_ROLE |

Es wird empfohlen, die Inhaber-, Bearbeiter- oder Betrachterrolle eines Dienst-Agents durch die Rolle zu ersetzen, die dem Dienstkonto bei der Erstellung automatisch zugewiesen wurde. Weitere Informationen finden Sie unter Rollenempfehlungen für Dienst-Agents. |

SERVICE_AGENT_WITHOUT_DEFAULT_ROLE |

Es wird empfohlen, die Inhaber-, Bearbeiter- oder Betrachterrolle eines Dienst-Agents durch eine weniger strikte Rolle zu ersetzen. Weitere Informationen finden Sie unter Rollenempfehlungen für Dienst-Agents. |

Rollenempfehlungen für Dienst-Agents

Bei Dienst-Agents bietet der IAM-Recommender Empfehlungen nur für einfache Rollen (Inhaber, Bearbeiter oder Betrachter).

Empfehlungen für Dienst-Agents sind in zwei Empfehlungsuntertypen unterteilt.

SERVICE_AGENT_WITH_DEFAULT_ROLE

Einigen Dienst-Agents wird bei der Erstellung automatisch eine Dienst-Agent-Rolle zugewiesen, damit Ihre Google Cloud Dienste richtig funktionieren. Wenn Sie diese Rolle durch eine einfache Rolle (Inhaber, Bearbeiter oder Betrachter) ersetzen, empfiehlt eine Rollenempfehlung möglicherweise, dass Sie die ursprüngliche Rolle des Dienst-Agents wiederherstellen, um überflüssige Berechtigungen zu entfernen, selbst wenn die Dienst-Agent-Rolle Berechtigungen beinhaltet, die nicht in der einfachen Rolle enthalten sind. Diese Empfehlungen haben den Untertyp SERVICE_AGENT_WITH_DEFAULT_ROLE. Sie helfen Ihnen dabei, überflüssige Berechtigungen zu entfernen und sicherzustellen, dass alle Google Cloud -Dienste richtig funktionieren.

SERVICE_AGENT_WITH_DEFAULT_ROLE-Empfehlungen sind der einzige Typ von Empfehlung, der möglicherweise Rollen mit Berechtigungen vorschlagen kann, die nicht in der aktuellen Rolle enthalten sind.

SERVICE_AGENT_WITHOUT_DEFAULT_ROLE

Wenn einem Dienst-Agent bei der Erstellung nicht automatisch eine Rolle zugewiesen wird, beruhen die Empfehlungen für den Dienst-Agent ausschließlich auf den Berechtigungen, die der Dienst-Agent verwendet. Diese Empfehlungen haben den Untertyp SERVICE_AGENT_WITHOUT_DEFAULT_ROLE.

Rollenempfehlungen in Security Command Center

Wenn Sie die Premium- oder Enterprise-Stufe von Security Command Center haben, können Sie einige Untertypen von Rollempfehlungen als Ergebnisse in Security Command Center ansehen. Jeder Subtyp ist einem Detektor zugeordnet:

| Empfehlungsuntertyp | Ergebniskategorie |

|---|---|

REMOVE_ROLE |

Unused IAM role |

REPLACE_ROLE |

IAM role has excessive permissions |

SERVICE_AGENT_WITH_DEFAULT_ROLE |

Service agent role replaced with basic role |

SERVICE_AGENT_WITHOUT_DEFAULT_ROLE |

Service agent granted basic role |

Weitere Informationen zum Ansehen von Rollempfehlungen in Security Command Center finden Sie in der Dokumentation zu Security Command Center unter IAM Recommender.

Preise

Rollenempfehlungen auf Projekt-, Ordner- und Organisationsebene für einfache Rollen sind kostenlos verfügbar.

Die folgenden erweiterten IAM Recommender-Funktionen sind bei Aktivierungen von Security Command Center Premium oder Enterprise auf Projekt- oder Organisationsebene verfügbar:

- Empfehlungen für Rollen, die nicht zu den einfachen Rollen gehören

- Empfehlungen für Rollen, die für andere Ressourcen als Organisationen, Ordner und Projekte gewährt werden, z. B. Empfehlungen für Rollen, die für Cloud Storage-Buckets gewährt werden

- Empfehlungen für benutzerdefinierte Rollen

- Richtlinienstatistiken

- Statistiken zum „Lateral Movement“

Weitere Informationen finden Sie unter Fragen zur Abrechnung.

Beispiele für Rollenempfehlungen

Die folgenden Beispiele zeigen verschiedene Arten von möglichen Empfehlungen.

Vorhandene Rolle widerrufen

Dem Nutzer my-user@example.com wurde in einem Projekt die Rolle „Sucher“ zugewiesen.

Die Rolle „Sucher“ umfasst sechs Berechtigungen, mit denen sich der Nutzer Ressourcen im Projekt ansehen kann. In den letzten 90 Tagen hat sich my-user@example.com jedoch keine Ressourcen angesehen.

Daher generiert der IAM-Recommender eine Rollenempfehlung, die empfiehlt, dass Sie die Rolle „Sucher“ von my-user@example.com widerrufen:

Konsole

gcloud

{

"associatedInsights": [

{

"insight": "projects/123456789012/locations/global/insightTypes/google.iam.policy.Insight/insights/86c14538-dcfd-4326-afe5-ee8ac921e06a"

}

],

"content": {

"operationGroups": [

{

"operations": [

{

"action": "remove",

"path": "/iamPolicy/bindings/*/members/*",

"pathFilters": {

"/iamPolicy/bindings/*/condition/expression": "",

"/iamPolicy/bindings/*/members/*": "user:my-user@example.com",

"/iamPolicy/bindings/*/role": "roles/browser"

},

"resource": "//cloudresourcemanager.googleapis.com/projects/123456789012",

"resourceType": "cloudresourcemanager.googleapis.com/Project"

}

]

}

],

"overview": {

"member": "user:my-user@example.com",

"removedRole": "roles/browser",

"resource": "//cloudresourcemanager.googleapis.com/projects/123456789012"

}

},

"description": "This role has not been used during the observation window.",

"etag": "\"9fc3241da8bfab51\"",

"lastRefreshTime": "2022-05-20T07:00:00Z",

"name": "projects/123456789012/locations/global/recommenders/google.iam.policy.Recommender/recommendations/fe512038-5455-49g1-8f9c-752e31c8c154",

"primaryImpact": {

"category": "SECURITY",

"securityProjection": {

"details": {

"revokedIamPermissionsCount": 6

}

}

},

"priority": "P4",

"recommenderSubtype": "REMOVE_ROLE",

"stateInfo": {

"state": "ACTIVE"

}

}

REST

{

"name": "projects/123456789012/locations/global/recommenders/google.iam.policy.Recommender/recommendations/fe512038-5455-49g1-8f9c-752e31c8c154",

"description": "This role has not been used during the observation window.",

"lastRefreshTime": "2022-05-20T07:00:00Z",

"primaryImpact": {

"category": "SECURITY",

"securityProjection": {

"details": {

"revokedIamPermissionsCount": 6

}

}

},

"content": {

"operationGroups": [

{

"operations": [

{

"action": "remove",

"resourceType": "cloudresourcemanager.googleapis.com/Project",

"resource": "//cloudresourcemanager.googleapis.com/projects/123456789012",

"path": "/iamPolicy/bindings/*/members/*",

"pathFilters": {

"/iamPolicy/bindings/*/condition/expression": "",

"/iamPolicy/bindings/*/members/*": "user:my-user@example.com",

"/iamPolicy/bindings/*/role": "roles/browser"

}

}

]

}

],

"overview": {

"resource": "//cloudresourcemanager.googleapis.com/projects/123456789012",

"member": "user:my-user@example.com",

"removedRole": "roles/browser"

}

},

"stateInfo": {

"state": "ACTIVE"

},

"etag": "\"9fc3241da8bfab51\"",

"recommenderSubtype": "REMOVE_ROLE",

"associatedInsights": [

{

"insight": "projects/123456789012/locations/global/insightTypes/google.iam.policy.Insight/insights/86c14538-dcfd-4326-afe5-ee8ac921e06a"

}

],

"priority": "P4"

}

Vorhandene Rolle ersetzen

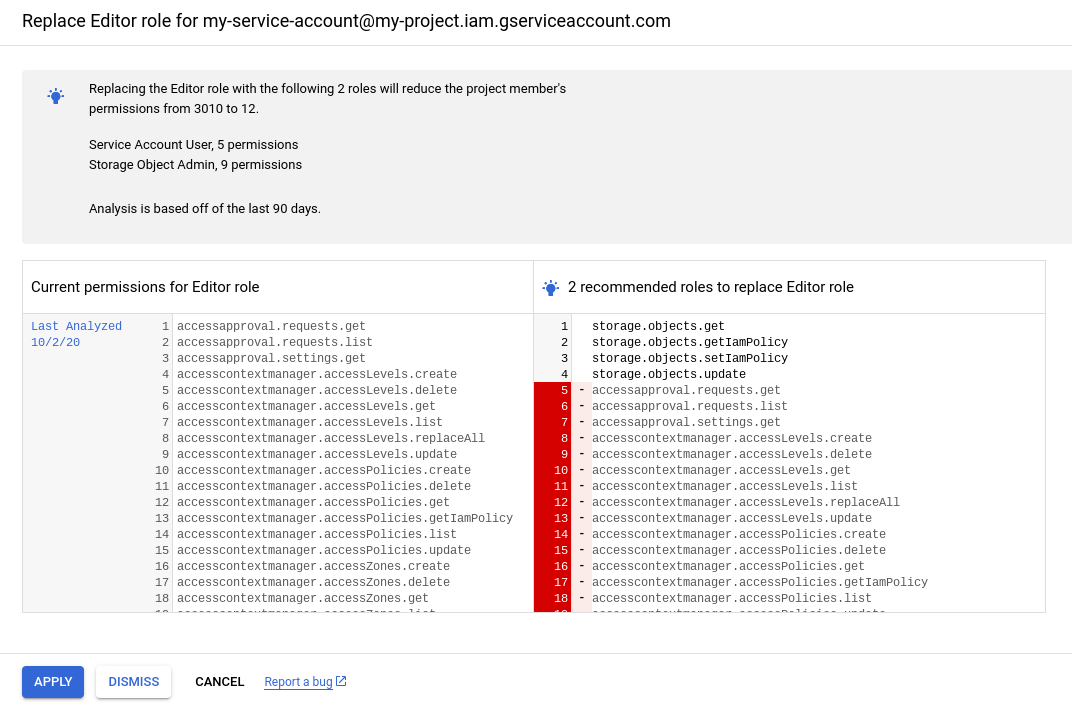

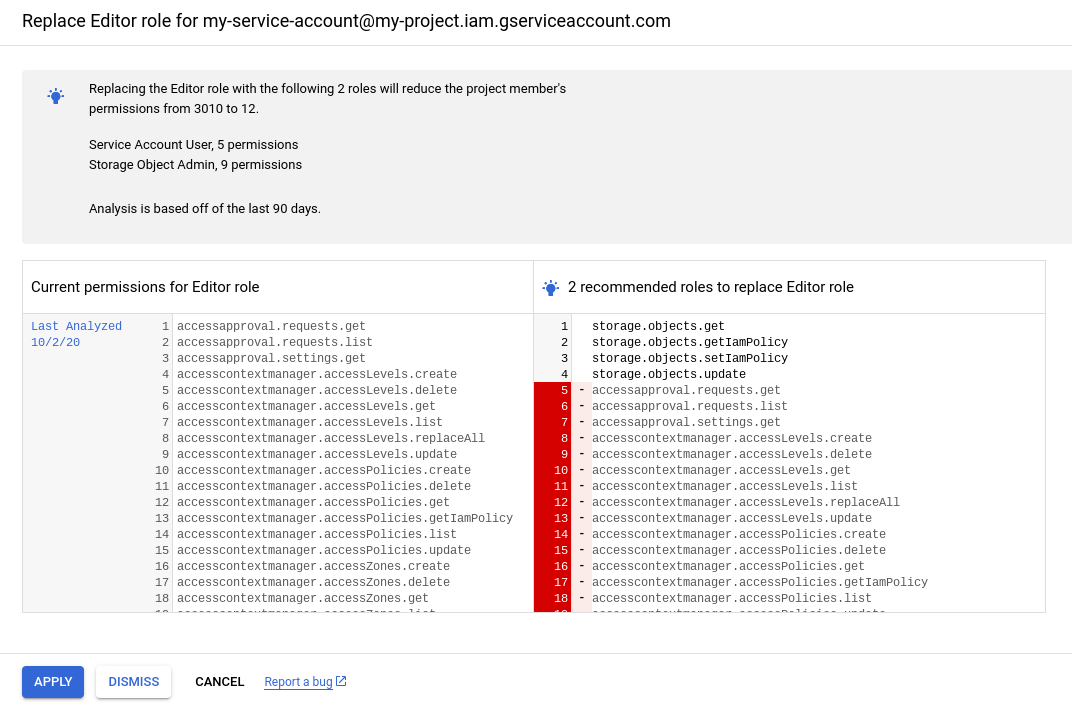

Einem Dienstkonto wurde die Rolle „Bearbeiter“ (roles/editor) für ein Projekt zugewiesen.

Diese einfache Rolle umfasst mehr als 3.000 Berechtigungen und ermöglicht umfassenden Zugriff auf das Projekt. In den letzten 90 Tagen hat das Dienstkonto nur wenige dieser Berechtigungen verwendet.

Daher generiert der IAM Recommender eine Rollenempfehlung, die empfiehlt, dass Sie die Rolle „Bearbeiter“ widerrufen und durch eine Kombination aus zwei anderen Rollen ersetzen. Dadurch werden Tausende unnötige Berechtigungen entfernt:

Konsole

gcloud

{

"associatedInsights": [

{

"insight": "projects/123456789012/locations/global/insightTypes/google.iam.policy.Insight/insights/3d4ef3d6-bdf0-4330-975d-c65cb929c44d"

}

],

"content": {

"operationGroups": [

{

"operations": [

{

"action": "add",

"path": "/iamPolicy/bindings/*/members/-",

"pathFilters": {

"/iamPolicy/bindings/*/condition/expression": "",

"/iamPolicy/bindings/*/role": "roles/iam.serviceAccountUser"

},

"resource": "//cloudresourcemanager.googleapis.com/projects/123456789012",

"resourceType": "cloudresourcemanager.googleapis.com/Project",

"value": "user:my-user@example.com"

},

{

"action": "add",

"path": "/iamPolicy/bindings/*/members/-",

"pathFilters": {

"/iamPolicy/bindings/*/condition/expression": "",

"/iamPolicy/bindings/*/role": "roles/storage.objectAdmin"

},

"resource": "//cloudresourcemanager.googleapis.com/projects/123456789012",

"resourceType": "cloudresourcemanager.googleapis.com/Project",

"value": "user:my-user@example.com"

},

{

"action": "remove",

"path": "/iamPolicy/bindings/*/members/*",

"pathFilters": {

"/iamPolicy/bindings/*/condition/expression": "",

"/iamPolicy/bindings/*/members/*": "user:my-user@example.com",

"/iamPolicy/bindings/*/role": "roles/editor"

},

"resource": "//cloudresourcemanager.googleapis.com/projects/123456789012",

"resourceType": "cloudresourcemanager.googleapis.com/Project"

}

]

}

],

"overview": {

"addedRoles": [

"roles/iam.serviceAccountUser",

"roles/storage.objectAdmin"

],

"member": "user:my-user@example.com",

"minimumObservationPeriodInDays": "0",

"removedRole": "roles/editor",

"resource": "//cloudresourcemanager.googleapis.com/projects/123456789012"

}

},

"description": "Replace the current role with smaller predefined roles to cover the permissions needed.",

"etag": "\"0da9a354c2a83d96\"",

"lastRefreshTime": "2022-06-22T07:00:00Z",

"name": "projects/123456789012/locations/global/recommenders/google.iam.policy.Recommender/recommendations/4637db3d-dba5-45eb-95ac-b4ee4b4cd14e",

"primaryImpact": {

"category": "SECURITY",

"securityProjection": {

"details": {

"revokedIamPermissionsCount": 2998

}

}

},

"priority": "P2",

"recommenderSubtype": "REPLACE_ROLE",

"stateInfo": {

"state": "ACTIVE"

}

}

REST

{

"name": "projects/123456789012/locations/global/recommenders/google.iam.policy.Recommender/recommendations/4637db3d-dba5-45eb-95ac-b4ee4b4cd14e",

"description": "Replace the current role with smaller predefined roles to cover the permissions needed.",

"lastRefreshTime": "2022-06-22T07:00:00Z",

"primaryImpact": {

"category": "SECURITY",

"securityProjection": {

"details": {

"revokedIamPermissionsCount": 2998

}

}

},

"content": {

"operationGroups": [

{

"operations": [

{

"action": "add",

"resourceType": "cloudresourcemanager.googleapis.com/Project",

"resource": "//cloudresourcemanager.googleapis.com/projects/123456789012",

"path": "/iamPolicy/bindings/*/members/-",

"value": "user:my-user@example.com",

"pathFilters": {

"/iamPolicy/bindings/*/condition/expression": "",

"/iamPolicy/bindings/*/role": "roles/iam.serviceAccountOwner"

}

},

{

"action": "add",

"resourceType": "cloudresourcemanager.googleapis.com/Project",

"resource": "//cloudresourcemanager.googleapis.com/projects/123456789012",

"path": "/iamPolicy/bindings/*/members/-",

"value": "user:my-user@example.com",

"pathFilters": {

"/iamPolicy/bindings/*/condition/expression": "",

"/iamPolicy/bindings/*/role": "roles/storage.objectAdmin"

}

},

{

"action": "remove",

"resourceType": "cloudresourcemanager.googleapis.com/Project",

"resource": "//cloudresourcemanager.googleapis.com/projects/123456789012",

"path": "/iamPolicy/bindings/*/members/*",

"pathFilters": {

"/iamPolicy/bindings/*/condition/expression": "",

"/iamPolicy/bindings/*/members/*": "user:my-user@example.com",

"/iamPolicy/bindings/*/role": "roles/editor"

}

}

]

}

],

"overview": {

"resource": "//cloudresourcemanager.googleapis.com/projects/123456789012",

"member": "user:my-user@example.com",

"removedRole": "roles/editor",

"addedRoles": [

"roles/iam.serviceAccountUser",

"roles/storage.objectAdmin"

],

"minimumObservationPeriodInDays": "0"

}

},

"stateInfo": {

"state": "ACTIVE"

},

"etag": "\"0da9a354c2a83d96\"",

"recommenderSubtype": "REPLACE_ROLE",

"associatedInsights": [

{

"insight": "projects/123456789012/locations/global/insightTypes/google.iam.policy.Insight/insights/3d4ef3d6-bdf0-4330-975d-c65cb929c44d"

}

],

"priority": "P2"

}

Benutzerdefinierte Rolle erstellen

Dem Nutzer my-user@example.com wurde für ein Projekt die Rolle „Cloud Trace-Administrator“ (roles/cloudtrace.admin) zugewiesen. Die Rolle enthält mehr als 10 Berechtigungen. Richtlinienstatistiken zeigen jedoch, dass my-user@example.com in den letzten 90 Tagen nur 4 dieser Berechtigungen genutzt hat.

Daher generiert der IAM-Recommender eine Rollenempfehlung, die empfiehlt, dass Sie eine benutzerdefinierte Rolle erstellen, die nur die Berechtigungen enthält, die my-user@example.com tatsächlich verwendet hat:

Konsole

gcloud

Der Untertyp REPLACE_ROLE_CUSTOMIZABLE gibt an, dass der IAM Recommender empfiehlt, eine benutzerdefinierte Rolle mit den verwendeten Berechtigungen zu erstellen. Rufen Sie die zugehörige Richtlinieninformation ab, um die verwendeten Berechtigungen zu sehen.

{

"associatedInsights": [

{

"insight": "projects/123456789012/locations/global/insightTypes/google.iam.policy.Insight/insights/2799dc04-b12e-4cf6-86aa-d81907d31f58"

}

],

"associatedResourceNames": [

"//cloudresourcemanager.googleapis.com/projects/123456789012"

],

"content": {

"operationGroups": [

{

"operations": [

{

"action": "add",

"path": "/iamPolicy/bindings/*/members/-",

"pathFilters": {

"/iamPolicy/bindings/*/condition/expression": "",

"/iamPolicy/bindings/*/role": "roles/cloudtrace.user"

},

"resource": "//cloudresourcemanager.googleapis.com/projects/123456789012",

"resourceType": "cloudresourcemanager.googleapis.com/Project",

"value": "user:my-user@example.com"

},

{

"action": "remove",

"path": "/iamPolicy/bindings/*/members/*",

"pathFilters": {

"/iamPolicy/bindings/*/condition/expression": "",

"/iamPolicy/bindings/*/members/*": "user:my-user@example.com",

"/iamPolicy/bindings/*/role": "roles/cloudtrace.admin"

},

"resource": "//cloudresourcemanager.googleapis.com/projects/123456789012",

"resourceType": "cloudresourcemanager.googleapis.com/Project"

}

]

}

],

"overview": {

"minimumObservationPeriodInDays": "0"

}

},

"description": "Replace the current role with a smaller role to cover the permissions needed.",

"etag": "\"c7f57a4725d32d66\"",

"lastRefreshTime": "2022-06-22T07:00:00Z",

"name": "projects/123456789012/locations/global/recommenders/google.iam.policy.Recommender/recommendations/ba1fc977-fddd-3856-a829-f69649ae8075",

"originalContent": {},

"primaryImpact": {

"category": "SECURITY",

"securityProjection": {

"details": {},

"revokedIamPermissionsCount": 1

}

},

"priority": "P4",

"recommenderSubtype": "REPLACE_ROLE_CUSTOMIZABLE",

"stateInfo": {

"state": "ACTIVE"

},

"targetResources": [

"//cloudresourcemanager.googleapis.com/projects/123456789012"

]

}

REST

Der Untertyp REPLACE_ROLE_CUSTOMIZABLE gibt an, dass der IAM Recommender empfiehlt, eine benutzerdefinierte Rolle mit den verwendeten Berechtigungen zu erstellen. Rufen Sie die zugehörige Richtlinieninformation ab, um die verwendeten Berechtigungen zu sehen.

{

"name": "projects/123456789012/locations/global/recommenders/google.iam.policy.Recommender/recommendations/ba1fc977-fddd-3856-a829-f69649ae8075",

"description": "Replace the current role with a smaller role to cover the permissions needed.",

"lastRefreshTime": "2022-06-22T07:00:00Z",

"primaryImpact": {

"category": "SECURITY",

"securityProjection": {

"details": {

"revokedIamPermissionsCount": 1

}

}

},

"content": {

"operationGroups": [

{

"operations": [

{

"action": "add",

"resourceType": "cloudresourcemanager.googleapis.com/Project",

"resource": "//cloudresourcemanager.googleapis.com/projects/123456789012",

"path": "/iamPolicy/bindings/*/members/-",

"value": "user:my-user@example.com",

"pathFilters": {

"/iamPolicy/bindings/*/condition/expression": "",

"/iamPolicy/bindings/*/role": "roles/cloudtrace.user"

}

},

{

"action": "remove",

"resourceType": "cloudresourcemanager.googleapis.com/Project",

"resource": "//cloudresourcemanager.googleapis.com/projects/123456789012",

"path": "/iamPolicy/bindings/*/members/*",

"pathFilters": {

"/iamPolicy/bindings/*/condition/expression": "",

"/iamPolicy/bindings/*/members/*": "user:my-user@example.com",

"/iamPolicy/bindings/*/role": "roles/cloudtrace.admin"

}

}

]

}

],

"overview": {

"minimumObservationPeriodInDays": "0"

}

},

"stateInfo": {

"state": "ACTIVE"

},

"etag": "\"c7f57a4725d32d66\"",

"recommenderSubtype": "REPLACE_ROLE_CUSTOMIZABLE",

"associatedInsights": [

{

"insight": "projects/123456789012/locations/global/insightTypes/google.iam.policy.Insight/insights/2799dc04-b12e-4cf6-86aa-d81907d31f58"

}

],

"priority": "P4"

}

Die Rollenempfehlung schlägt auch eine weitere Option vor, wodurch die vorhandene Rolle durch die Rolle „Cloud Trace-Nutzer“ (roles/cloudtrace.user) ersetzt wird. Diese vordefinierte Rolle umfasst etwas weniger Berechtigungen als die Rolle „Cloud Trace-Administrator“.

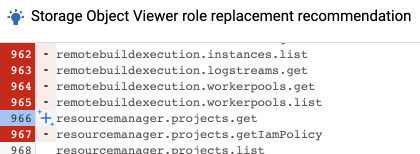

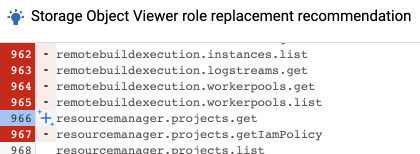

Rollenaustausch mit von maschinellem Lernen vorgeschlagenen Berechtigungen

Einem Dienstkonto wurde die Rolle „Bearbeiter“ (roles/editor) für ein Projekt zugewiesen.

Diese einfache Rolle umfasst mehr als 3.000 Berechtigungen und gewährt umfassenden Zugriff auf ein Projekt. Eine Richtlinienstatistik gibt jedoch an, dass das Dienstkonto in den letzten 90 Tagen weniger als 10 Berechtigungen genutzt hat.

Die Richtlinienstatistik zeigt auch mehrere Berechtigungen an, die das Dienstkonto in Zukunft benötigen wird. Der IAM-Recommender hat diese Berechtigungen mithilfe von maschinellem Lernen ermittelt.

Der IAM-Recommender generiert eine Rollenempfehlung, in der vorgeschlagen wird, die Rolle „Bearbeiter“ zu widerrufen und durch die Rolle „Storage-Objekt-Administrator“ zu ersetzen (roles/storage.objectAdmin). Diese Rolle bietet vollständige Kontrolle über Objekte in einem Cloud Storage-Bucket. Durch diese Änderung werden Tausende unnötige Berechtigungen entfernt, während gleichzeitig sowohl die Berechtigungen eingeschlossen sind, die das Dienstkonto verwendet hat, als auch die Berechtigungen, die das Dienstkonto in Zukunft benötigt:

Konsole

Der IAM-Recommender verwendet ein Symbol für maschinelles Lernen

, um Berechtigungen zu identifizieren, die basierend auf dem maschinellen Lernen des IAM-Recommenders anstelle der Berechtigungsnutzung hinzugefügt wurden.

In diesem Beispiel wurde die Berechtigung resourcemanager.projects.get auf der Grundlage des maschinellen Lernens empfohlen:

gcloud

Berechtigungen, die basierend auf dem maschinellen Lernen des IAM-Recommenders anstelle der Berechtigungsnutzung hinzugefügt wurden, werden in der Empfehlung selbst nicht aufgeführt. Stattdessen werden sie in den Richtlinien-Insights aufgeführt, die mit der Empfehlung verknüpft sind. Alle ML-basierten Berechtigungen werden im Feld inferredPermissions der Analyse aufgeführt. In diesem Beispiel wurde die Berechtigung resourcemanager.projects.get auf der Grundlage des maschinellen Lernens empfohlen:

associatedRecommendations:

- recommendation: projects/123456789012/locations/global/recommenders/google.iam.policy.Recommender/recommendations/0573b702-96a5-4622-a916-c762e7b0731f

category: SECURITY

content:

condition:

description: ''

expression: ''

location: ''

title: ''

currentTotalPermissionsCount: '5069'

exercisedPermissions:

- permission: storage.objects.create

- permission: storage.objects.delete

- permission: storage.objects.get

- permission: storage.objects.list

inferredPermissions:

- permission: resourcemanager.projects.get

member: serviceAccount:my-service-account@my-project.iam.gserviceaccount.com

role: roles/editor

description: 4 of the permissions in this role binding were used in the past 90 days.

etag: '"d3cdec23cc712bd0"'

insightSubtype: PERMISSIONS_USAGE

lastRefreshTime: '2020-07-11T07:00:00Z'

name: projects/123456789012/locations/global/insightTypes/google.iam.policy.Insight/insights/0d3ce433-f067-4e78-b6ae-03d7d1f6f040

observationPeriod: 7776000s

stateInfo:

state: ACTIVE

targetResources:

- //cloudresourcemanager.googleapis.com/projects/123456789012

severity: HIGH

Informationen dazu, wie Sie eine Richtlinienstatistik abrufen, finden Sie hier:

REST

Berechtigungen, die basierend auf dem maschinellen Lernen des IAM-Recommenders anstelle der Berechtigungsnutzung hinzugefügt wurden, werden in der Empfehlung selbst nicht aufgeführt. Stattdessen werden sie in den Richtlinien-Insights aufgeführt, die mit der Empfehlung verknüpft sind. Alle ML-basierten Berechtigungen werden im Feld inferredPermissions der Analyse aufgeführt. In diesem Beispiel wurde die Berechtigung resourcemanager.projects.get auf der Grundlage des maschinellen Lernens empfohlen:

{

"name": "projects/123456789012/locations/global/insightTypes/google.iam.policy.Insight/insights/07841f74-02ce-4de8-bbe6-fc4eabb68568",

"description": "4 of the permissions in this role binding were used in the past 90 days.",

"content": {

"role": "roles/editor",

"member": "serviceAccount:my-service-account@my-project.iam.gserviceaccount.com",

"condition": {

"expression": "",

"title": "",

"description": "",

"location": ""

},

"exercisedPermissions": [

{

"permission": "storage.objects.create"

},

{

"permission": "storage.objects.delete"

},

{

"permission": "storage.objects.get"

},

{

"permission": "storage.objects.list"

}

],

"inferredPermissions": [

{

"permission": "resourcemanager.projects.get"

}

],

"currentTotalPermissionsCount": "5069"

},

"lastRefreshTime": "2020-07-12T07:00:00Z",

"observationPeriod": "7776000s",

"stateInfo": {

"state": "ACTIVE"

},

"category": "SECURITY",

"associatedRecommendations": [

{

"recommendation": "projects/123456789012/locations/global/recommenders/google.iam.policy.Recommender/recommendations/b1932220-867d-43d1-bd74-fb95876ab656"

}

],

"targetResources": [

"//cloudresourcemanager.googleapis.com/projects/123456789012"

],

"insightSubtype": "PERMISSIONS_USAGE",

"etag": "\"d3cdec23cc712bd0\"",

"severity": "HIGH"

}

Informationen dazu, wie Sie eine Richtlinienstatistik abrufen, finden Sie hier:

Nächste Schritte

- Best Practices für die Verwendung von Rollenempfehlungen

- Rollenempfehlungen für Projekte, Ordner und Organisationen prüfen und anwenden

- Rollenempfehlungen für Cloud Storage-Buckets prüfen und anwenden

- Rollempfehlungen für BigQuery-Datasets prüfen und anwenden

- Recommender

- Vordefinierte Rollen und benutzerdefinierte Rollen in IAM

.

. , um Berechtigungen zu identifizieren, die basierend auf dem maschinellen Lernen des IAM-Recommenders anstelle der Berechtigungsnutzung hinzugefügt wurden.

In diesem Beispiel wurde die Berechtigung

, um Berechtigungen zu identifizieren, die basierend auf dem maschinellen Lernen des IAM-Recommenders anstelle der Berechtigungsnutzung hinzugefügt wurden.

In diesem Beispiel wurde die Berechtigung