Endpoints è un sistema di gestione delle API distribuito composto da servizi, runtime e strumenti. Endpoints fornisce gestione, monitoraggio e autenticazione.

I componenti che costituiscono Endpoints sono:

Extensible Service Proxy (ESP) o Extensible Service Proxy V2 (ESPv2) per iniettare la funzionalità di Endpoints.

Service Control: per applicare le regole di gestione delle API.

Gestione dei servizi: per configurare le regole di gestione delle API.

Google Cloud CLI per il deployment e la gestione.

Google Cloud console - per il logging, il monitoraggio e la condivisione.

Architettura di Endpoints

Componenti degli endpoint

ESP

ESP è un proxy basato su NGINX che viene eseguito davanti al backend e inietta funzionalità di Endpoints come autenticazione, monitoraggio e logging. ESP recupera una configurazione del servizio da Service Management e la utilizza per convalidare le richieste in arrivo.

ESP è progettato per essere implementato in un ambiente con contenitori e per convalidare i token JWT e ID Google. Utilizza una serie di tecniche, come la memorizzazione nella cache e le chiamate asincrone, per rimanere leggero e ad alte prestazioni.

Il supporto ESP è disponibile per le seguenti piattaforme:

ESPv2

ESPv2 è un proxy scalabile e ad alte prestazioni basato su Envoy che viene eseguito davanti a un backend API OpenAPI o gRPC. Gli endpoint su ESPv2 supportano la versione 2 della specifica OpenAPI e le specifiche gRPC.

ESPv2 si integra con l'Infrastruttura di servizi Google per abilitare le funzionalità di gestione delle API su larga scala, tra cui autenticazione, report di telemetria, metriche e sicurezza.

Il supporto di ESPv2 è disponibile per le seguenti piattaforme:- Ambiente standard di App Engine

- Cloud Run Functions

- Cloud Run

- Knative serving

- Compute Engine

- Google Kubernetes Engine

- Kubernetes

Service Control

Service Control applica le regole di gestione delle API in fase di esecuzione, ad esempio l'autenticazione delle chiavi, il monitoraggio e la registrazione. Service Control fornisce i seguenti metodi:

Controlla: verifica l'autenticazione e le chiavi API e indica se una chiamata deve essere consentita

Report: invia una notifica ai sistemi di riferimento per il logging e il monitoraggio

Gestione del servizio

Utilizza la specifica OpenAPI per descrivere l'interfaccia e il comportamento della tua API in un file di testo chiamato configurazione di Endpoints. Esegui il deployment della configurazione di Endpoints in Service Management utilizzando gcloud CLI, che configura le regole di gestione delle API. Qui vengono eseguite anche altre attività di configurazione, come la condivisione dell'API con altri sviluppatori, l'attivazione o la disattivazione dell'API in progetti diversi e la generazione di chiavi API.Interfaccia a riga di comando gcloud

Google Cloud CLI fornisce l'interfaccia a riga di comando Google Cloud che puoi utilizzare per effettuare chiamate a vari servizi Google Cloud . Utilizza Google Cloud CLI per eseguire il deployment della configurazione di Endpoints in Service Management.

Google Cloud console

Google Cloud console è l'interfaccia utente grafica di Google Cloud. Endpoints utilizza la console Google Cloud per esporre i dati di monitoraggio e di registrazione inviati da ESP o ESPv2 e registrati da Service Control e per condividere le API con altri sviluppatori, che possono generare chiavi API per chiamare l'API.

Scenari di deployment

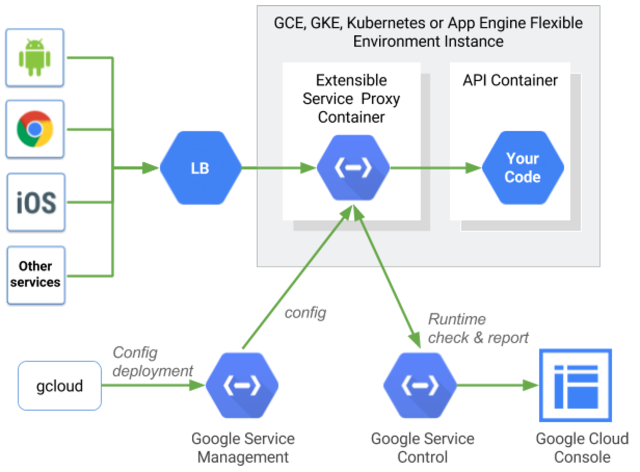

Le opzioni di implementazione variano a seconda dell'utilizzo di ESP o ESPv2 come proxy di Endpoints. ESPv2 può essere implementato come proxy remoto ed entrambi ESPv2 ed ESP possono essere implementati in modalità sidecar, come spiegato nelle sezioni seguenti.

Modalità proxy remoto

Se utilizzi ESPv2, Endpoints può essere implementato come proxy remoto. Questa modalità viene utilizzata per supportare le applicazioni in esecuzione su piattaforme serverless come Cloud Run, le funzioni Cloud Run e App Engine per gli ambienti standard.

In questa modalità, ESPv2 viene dispiegato come applicazione Cloud Run. L'applicazione è configurata per utilizzare ESPv2 come backend remoto utilizzando il campo x-google-backend nella configurazione del servizio OpenAPI. Quando funziona come proxy remoto in questa modalità di deployment, un singolo ESPv2 può supportare più backend remoti.

Modalità Sidecar

Sia ESP che ESPv2 supportano il deployment in un contenitore insieme a ogni istanza del tuo backend. Questa topologia locale del server è ideale sia per le API rivolte al web sia per i microservizi. Evita l'hop di rete tipicamente associato ai proxy centralizzati e consente una gestione delle API ad alte prestazioni e scalabile.

In genere, il bilanciamento del carico viene applicato prima che il traffico raggiunga ESP o ESPv2. In App Engine, il bilanciamento del carico avviene automaticamente. Su Compute Engine, viene eseguito da Cloud Load Balancing. Per gli implementazioni Kubernetes, puoi utilizzare un proxy in entrata per il bilanciamento del carico. In Google Kubernetes Engine, puoi utilizzare Cloud Load Balancing o un proxy di ingresso per il bilanciamento del carico.

All'avvio, ESP o ESPv2 ottiene la configurazione del servizio da Service Management. La configurazione del servizio viene generata dalla specifica OpenAPI o da gRPC, il file YAML di configurazione del servizio. Indica a ESP o ESPv2 sia la superficie dell'API da gestire sia i criteri, ad esempio quali metodi richiedono l'autenticazione e quali richiedono le chiavi API.

Routing delle richieste

Quando viene ricevuta una richiesta, ESP o ESPv2 crea un token di traccia per Cloud Trace.

Successivamente, ESP o ESPv2 associa il percorso delle richieste in arrivo all'interfaccia dell'API. Dopo aver trovato un percorso corrispondente, ESP o ESPv2 esegue tutti i passaggi di autenticazione per il metodo specificato.

Se è necessaria la convalida JWT, ESP o ESPv2 convalida l'autenticazione utilizzando la chiave pubblica appropriata per il firmatario e convalida il campo pubblico nel JWT. Se è richiesta una chiave API, ESP o ESPv2 chiama l'API Service Control per convalidarla.

Service Control cerca la chiave per convalidarla e assicurarsi che il progetto associato alla chiave abbia attivato l'API. Se la chiave non è valida o se il progetto non ha attivato l'API, la chiamata viene rifiutata e registrata tramite l'API Service Control.

Se Service Control convalida la chiave, la richiesta viene inoltrata al backend insieme a tutte le intestazioni originali e a un'intestazione di convalida JWT, se opportuno.

Quando viene ricevuta una risposta dal backend, ESP o ESPv2 restituisce la risposta all'autore della chiamata e invia le informazioni sui tempi finali a Trace. I punti di chiamata vengono registrati dall'API Service Control, che scrive le metriche e i log nelle destinazioni appropriate.

ESP o ESPv2 su Kubernetes

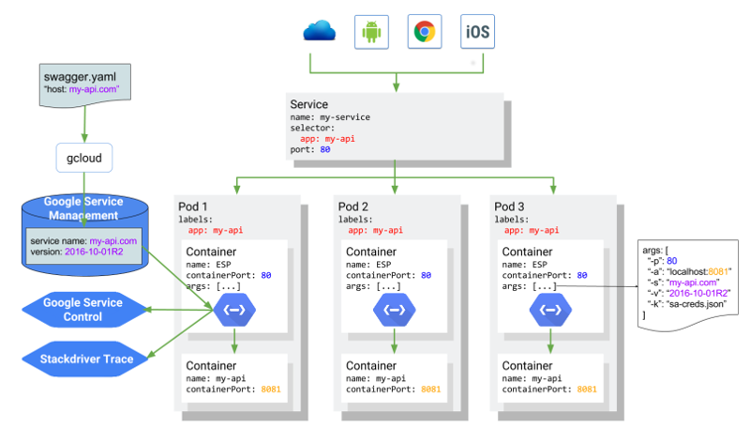

Il seguente diagramma mostra l'architettura complessiva in cui ESP viene eseguito come contenitore sidecar davanti al contenitore dell'applicazione di servizio API, con l'API my-api ospitata su my-api.com e supportata da un servizio Kubernetes. L'architettura sarà la stessa per un deployment sidecar con ESPv2.