Esta página descreve como ativar e desativar as Extensões de Segurança do Sistema de Nomes de Domínio (DNSSEC) e validar a implementação das DNSSEC.

Para uma vista geral conceptual das DNSSEC, consulte a vista geral das DNSSEC.

Ative as DNSSEC para zonas públicas geridas existentes

Para ativar as DNSSEC para zonas públicas geridas existentes, siga estes passos.

Consola

Na Google Cloud consola, aceda à página Cloud DNS.

Clique no nome da zona para a qual quer ativar as DNSSEC.

Na página Detalhes da zona, clique em Editar.

Na página Editar uma zona DNS, clique em DNSSEC.

Em DNSSEC, selecione Ativado.

Clique em Guardar.

O estado de DNSSEC selecionado para a zona é apresentado na coluna DNSSEC na página Cloud DNS.

gcloud

Execute o seguinte comando:

gcloud dns managed-zones update EXAMPLE_ZONE \

--dnssec-state on

Substitua EXAMPLE_ZONE pelo ID da zona.

Terraform

Ative as DNSSEC ao criar zonas

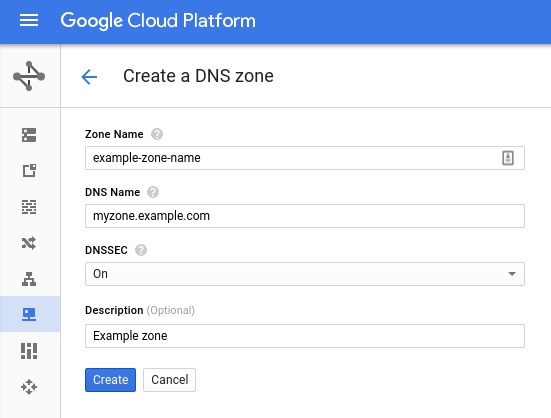

Para ativar as DNSSEC quando estiver a criar uma zona, siga estes passos.

Consola

Na Google Cloud consola, aceda à página Cloud DNS.

Clique em Criar zona.

No campo Nome da zona, introduza um nome.

No campo Nome DNS, introduza um nome.

Em DNSSEC, selecione Ativado.

Opcional: adicione uma descrição.

Clique em Criar.

gcloud

Execute o seguinte comando:

gcloud dns managed-zones create EXAMPLE_ZONE \

--description "Signed Zone" \

--dns-name myzone.example.com \

--dnssec-state on

Substitua EXAMPLE_ZONE pelo ID da zona.

Valide a implementação das DNSSEC

Para validar a implementação correta da sua zona com DNSSEC, certifique-se de que colocou o registo DS correto na zona principal. A resolução de DNSSEC pode falhar se ocorrer alguma das seguintes situações:

- A configuração está incorreta ou digitou-a incorretamente.

- Colocou o registo DS incorreto na zona principal.

Para verificar se tem a configuração correta e validar o registo DS antes de o colocar na zona principal, use as seguintes ferramentas:

Pode usar os sites do depurador DNSSEC da Verisign e do Zonemaster para validar a configuração das DNSSEC antes de atualizar a sua entidade de registo com os servidores de nomes ou o registo DS do Cloud DNS. Um domínio configurado corretamente para DNSSEC é

example.com>,

visível através do DNSViz.

Definições de TTL recomendadas para zonas com assinatura DNSSEC

O TTL é o tempo de vida (em segundos) de uma zona com assinatura DNSSEC.

Ao contrário das expirações de TTL, que são relativas ao momento em que um servidor de nomes envia uma resposta a uma consulta, as assinaturas DNSSEC expiram num momento absoluto fixo. Os TTLs configurados durante mais tempo do que a duração de uma assinatura podem levar a que muitos clientes peçam registos ao mesmo tempo que a assinatura DNSSEC expira. Os TTLs curtos também podem causar problemas para os resolvedores de validação de DNSSEC.

Para mais recomendações sobre a seleção de TTL, consulte a secção 4.4.1 Considerações de tempo do RFC 6781 e a Figura 11 do RFC 6781.

Ao ler a secção 4.4.1 da RFC 6781, considere que muitos parâmetros de tempo de assinatura são corrigidos pelo Cloud DNS e não os pode alterar. Não pode alterar os seguintes parâmetros (sujeitos a alteração sem aviso prévio ou atualização deste documento):

- Desvio de início = 1 dia

- Período de validade = 21 dias

- Período de nova assinatura = 3 dias

- Período de atualização = 18 dias

- Intervalo de variação = ½ dia (ou ±6 horas)

- Validade mínima da assinatura = atualização – instabilidade = 17,75 dias = 1533600

Nunca deve usar um TTL superior à validade mínima da assinatura.

Desative as DNSSEC para zonas geridas

Depois de remover os registos DS e aguardar a respetiva expiração da cache,

pode usar o seguinte comando gcloud para desativar as DNSSEC:

gcloud dns managed-zones update EXAMPLE_ZONE \

--dnssec-state off

Substitua EXAMPLE_ZONE pelo ID da zona.

O que se segue?

- Para obter informações sobre configurações DNSSEC específicas, consulte o artigo Use DNSSEC avançadas.

- Para trabalhar com zonas geridas, consulte o artigo Crie, modifique e elimine zonas.

- Para encontrar soluções para problemas comuns que pode encontrar ao usar o Cloud DNS, consulte a secção Resolução de problemas.

- Para obter uma vista geral do Cloud DNS, consulte o artigo Vista geral do Cloud DNS.