Cette page explique comment activer et désactiver DNSSEC (Domain Name System Security Extensions), et vérifier le déploiement de DNSSEC.

Pour obtenir une présentation des concepts liés à DNSSEC, consultez la présentation de DNSSEC.

Activer DNSSEC pour les zones publiques gérées existantes

Pour activer DNSSEC pour les zones gérées publiques existantes, procédez comme suit :

Console

Dans la console Google Cloud , accédez à la page Cloud DNS.

Cliquez sur le nom de la zone pour laquelle vous souhaitez activer DNSSEC.

Sur la page Détails de la zone, cliquez sur Modifier.

Sur la page Modifier une zone DNS, cliquez sur DNSSEC.

Sous DNSSEC, sélectionnez Activé.

Cliquez sur Enregistrer.

L'état DNSSEC sélectionné pour la zone est affiché dans la colonne DNSSEC de la page Cloud DNS.

gcloud

Exécutez la commande suivante :

gcloud dns managed-zones update EXAMPLE_ZONE \

--dnssec-state on

Remplacez EXAMPLE_ZONE par l'ID de la zone.

Terraform

Activer DNSSEC lors de la création de zones

Pour activer DNSSEC lors de la création d'une zone, procédez comme suit :

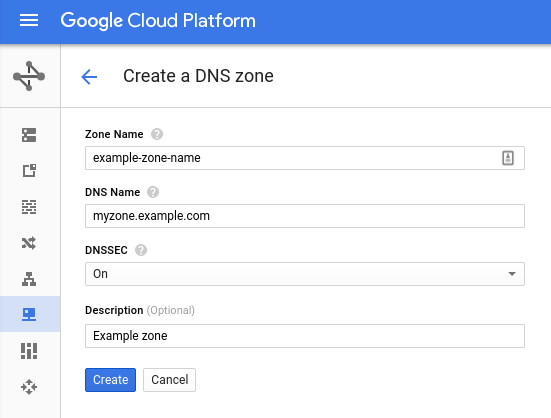

Console

Dans la console Google Cloud , accédez à la page Cloud DNS.

Cliquez sur Créer une zone.

Dans le champ Nom de la zone, saisissez un nom.

Dans le champ Nom DNS, saisissez un nom.

Sous DNSSEC, sélectionnez Activé.

Facultatif : ajoutez une description.

Cliquez sur Créer.

gcloud

Exécutez la commande suivante :

gcloud dns managed-zones create EXAMPLE_ZONE \

--description "Signed Zone" \

--dns-name myzone.example.com \

--dnssec-state on

Remplacez EXAMPLE_ZONE par l'ID de la zone.

Vérifier le déploiement de DNSSEC

Pour vous assurer du bon déploiement de la zone où DNSSEC est activé, veillez à placer l'enregistrement DS approprié dans la zone parente. La résolution DNSSEC peut échouer si l'une des situations suivantes se présente :

- La configuration est incorrecte ou vous avez fait une erreur de saisie.

- Vous avez placé un enregistrement DS incorrect dans la zone parente.

Pour vous assurer de la bonne configuration et vérifier l'enregistrement DS avant de le placer dans la zone parente, utilisez les outils suivants :

Vous pouvez utiliser le débogueur DNSSEC de Verisign et les sites Zonemaster pour valider votre configuration DNSSEC avant de mettre à jour votre bureau d'enregistrement avec vos serveurs de noms Cloud DNS ou votre enregistrement DS. Voici un domaine correctement configuré pour DNSSEC : example.com. Vous pouvez le consulter avec DNSViz.

Paramètres TTL recommandés pour les zones DNSSEC signées

La valeur TTL est la durée de vie (en secondes) d'une zone DNSSEC signée.

Contrairement aux expirations TTL, qui dépendent de l'heure à laquelle un serveur de noms envoie une réponse à une requête, les signatures DNSSEC expirent à une heure précise. Si vous configurez des TTL d'une durée supérieure à la durée de vie de la signature, cela risque de conduire à ce que de nombreux clients demandent des enregistrements en même temps, lorsque la signature DNSSEC arrive à expiration. Des TTL très courts peuvent également causer des problèmes pour les résolveurs qui valident les signatures DNSSEC.

Pour en savoir plus sur le choix des valeurs TTL, consultez les documents RFC 6781, section 4.4.1 Considérations au sujet de l'heure et RFC 6781, Figure 11.

Lorsque vous consultez la section 4.4.1 du document RFC 6781, gardez à l'esprit que de nombreux paramètres de durée liés aux signatures sont fixés par Cloud DNS et que vous ne pouvez pas les modifier. Vous ne pouvez pas modifier les paramètres suivants (notez qu'ils peuvent être modifiés sans préavis ni mise à jour du présent document) :

- Décalage par rapport à la création = 1 jour

- Période de validité = 21 jours

- Période de réinscription = 3 jours

- Période de renouvellement = 18 jours

- Intervalle de gigue = ½ journée (ou ± 6 heures)

- Validité minimale de la signature = renouvellement - gigue = 17,75 jours = 1 533 600

Vous ne devez jamais utiliser une valeur TTL supérieure à la durée de validité minimale de la signature.

Désactiver DNSSEC pour les zones gérées

Une fois que vous avez supprimé les enregistrements DS et attendu que le cache soit purgé de ces valeurs, vous pouvez désactiver DNSSEC à l'aide de la commande gcloud suivante :

gcloud dns managed-zones update EXAMPLE_ZONE \

--dnssec-state off

Remplacez EXAMPLE_ZONE par l'ID de la zone.

Étape suivante

- Pour obtenir des informations sur les configurations DNSSEC spécifiques, consultez la page Utiliser le protocole DNSSEC avancé.

- Pour utiliser les zones gérées, consultez la page Créer, modifier et supprimer des zones.

- Pour trouver des solutions aux problèmes courants que vous pouvez rencontrer lors de l'utilisation de Cloud DNS, consultez la page Dépannage.

- Pour en savoir plus sur Cloud DNS, consultez la page Présentation de Cloud DNS.