AWS CloudTrail-Logs erfassen

In diesem Dokument werden die Schritte zum Konfigurieren der Aufnahme von AWS CloudTrail-Logs und Kontextdaten in Google Security Operations beschrieben. Diese Schritte gelten auch für die Aufnahme von Protokollen aus anderen AWS-Diensten wie AWS GuardDuty, AWS VPC Flow, AWS CloudWatch und AWS Security Hub.

Zur Aufnahme von Ereignisprotokollen werden die CloudTrail-Protokolle gemäß der Konfiguration an einen Amazon Simple Storage Service (Amazon S3)-Bucket weitergeleitet. Sie können entweder Amazon Simple Queue Service (Amazon SQS) oder Amazon S3 als Feedquelle auswählen.

Im ersten Abschnitt dieses Dokuments finden Sie eine kompakte Anleitung zum Aufnehmen von Protokollen mit Amazon S3 als Feedquellentyp oder vorzugsweise mit Amazon S3 und Amazon SQS als Feedquellentyp.

Im zweiten Abschnitt finden Sie eine detaillierte Anleitung mit Screenshots zur Verwendung von Amazon S3 als Feedquelle. Amazon SQS wird in diesem Abschnitt nicht behandelt.

Im dritten Abschnitt wird beschrieben, wie Sie AWS-Kontextdaten für Hosts, Dienste, VPC-Netzwerke und Nutzer aufnehmen.

Grundlegende Schritte zum Aufnehmen von Protokollen aus S3 mit oder ohne SQS

In diesem Abschnitt werden die grundlegenden Schritte zum Aufnehmen von AWS CloudTrail-Logs in Ihre Google SecOps-Instanz beschrieben. In den Schritten wird beschrieben, wie Sie dies mit Amazon S3 mit Amazon SQS als Feedquellentyp oder optional mit Amazon S3 als Feedquellentyp tun.

AWS CloudTrail und S3 konfigurieren

In diesem Verfahren konfigurieren Sie AWS CloudTrail-Logs so, dass sie in einen S3-Bucket geschrieben werden.

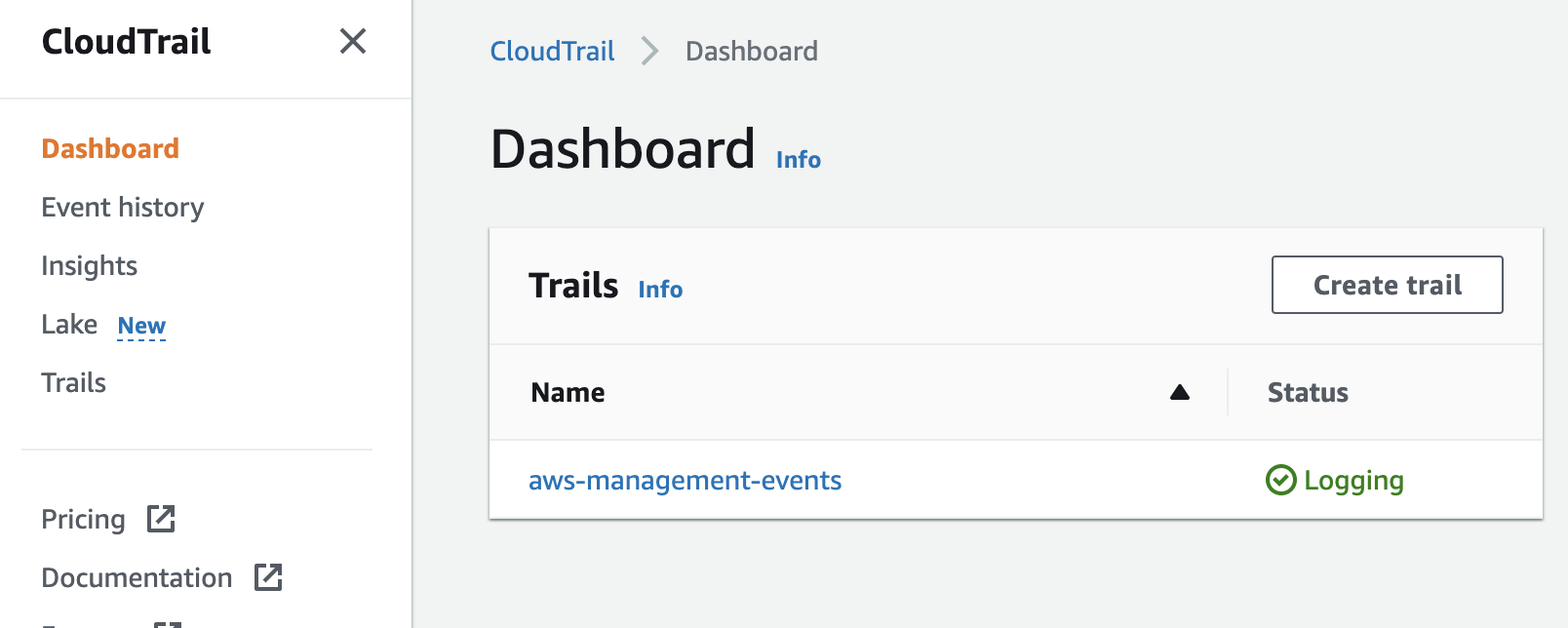

- Suchen Sie in der AWS-Konsole nach CloudTrail.

- Klicken Sie auf Weg erstellen.

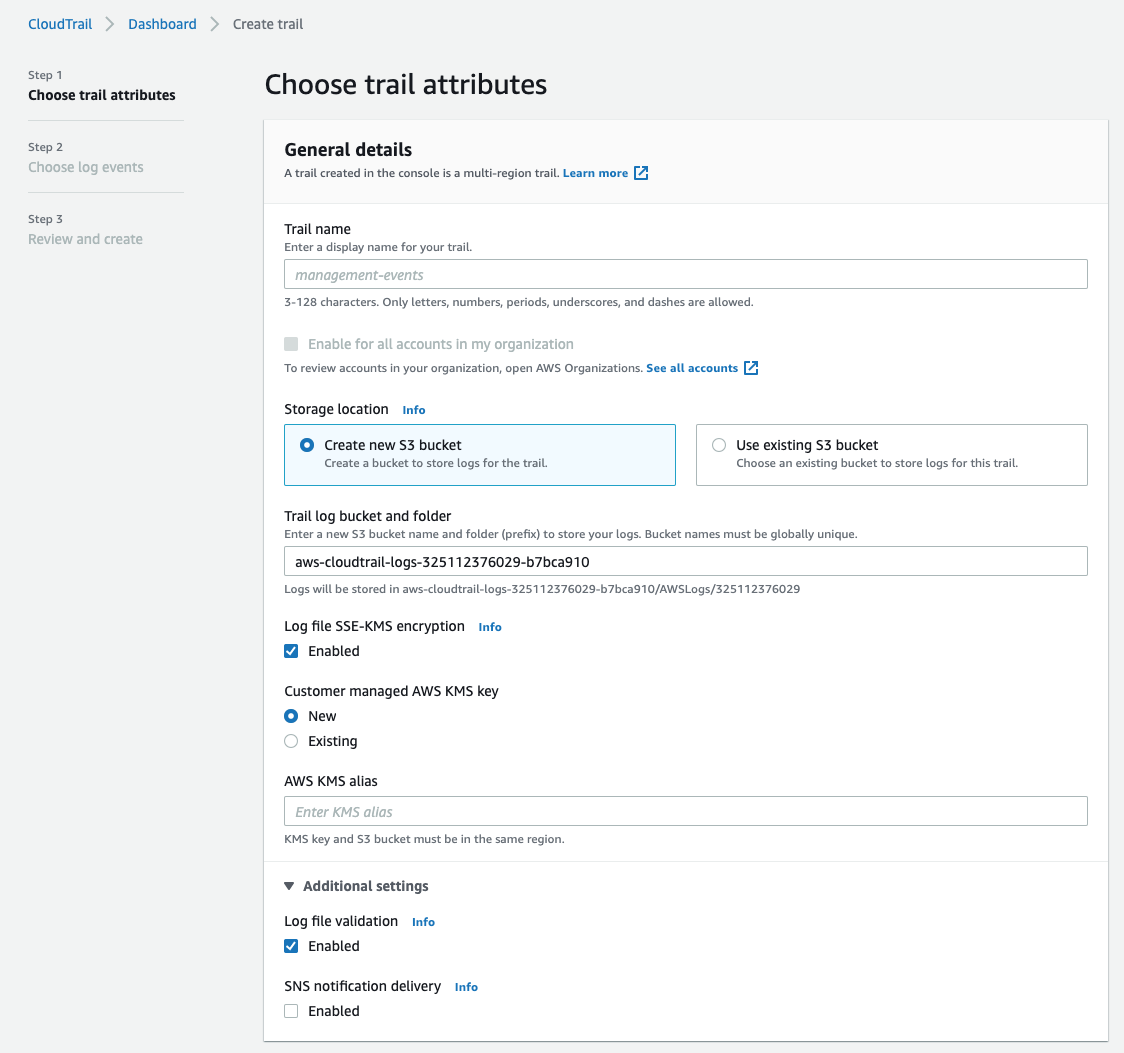

- Geben Sie einen Wegnamen an.

- Wählen Sie Neuen S3-Bucket erstellen aus. Sie können auch einen vorhandenen S3-Bucket verwenden.

- Geben Sie einen Namen für den AWS KMS-Alias an oder wählen Sie einen vorhandenen AWS KMS-Schlüssel aus.

- Sie können die anderen Einstellungen beibehalten und auf Weiter klicken.

- Wählen Sie Ereignistyp aus, fügen Sie nach Bedarf Datenereignisse hinzu und klicken Sie auf Weiter.

- Prüfen Sie die Einstellungen unter Prüfen und erstellen und klicken Sie auf Trail erstellen.

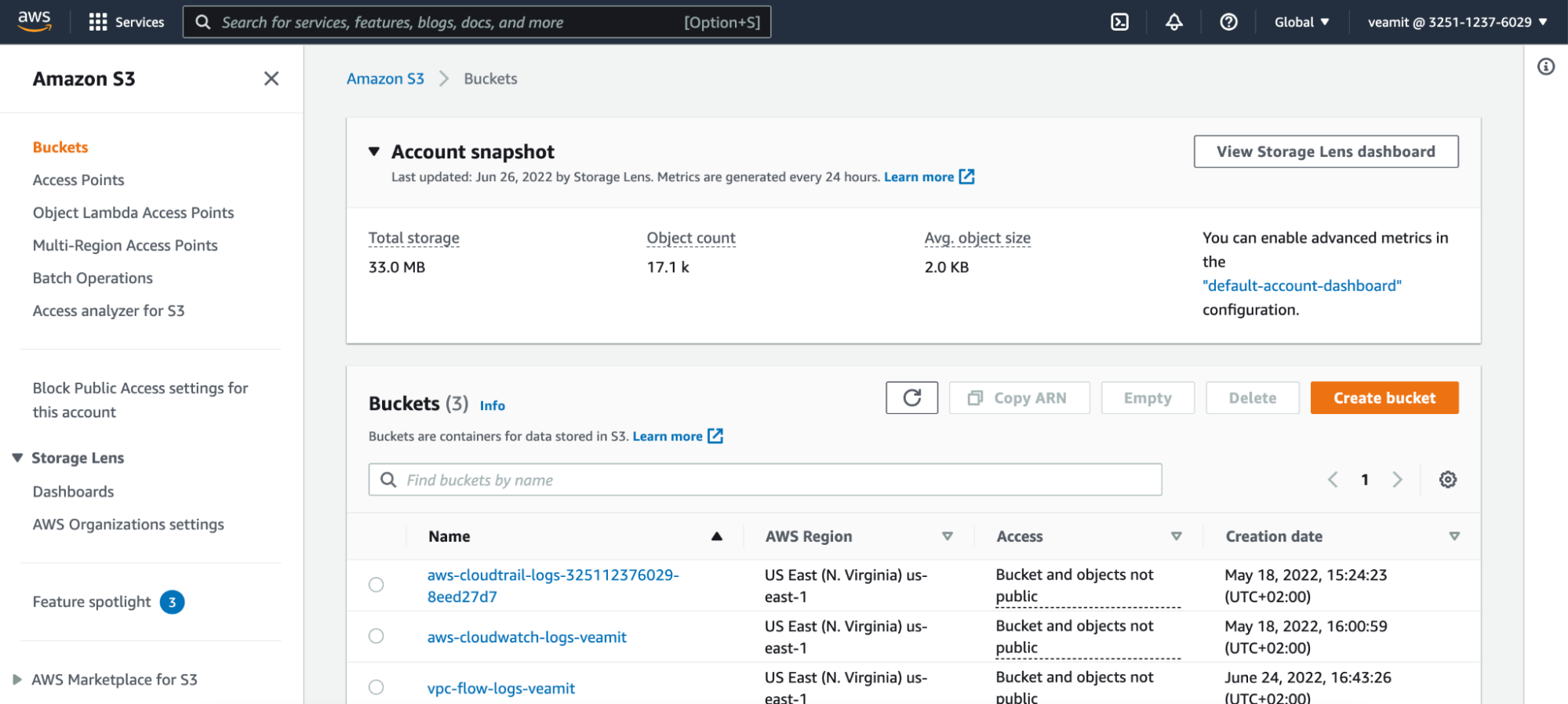

- Suchen Sie in der AWS-Konsole nach Amazon S3-Buckets.

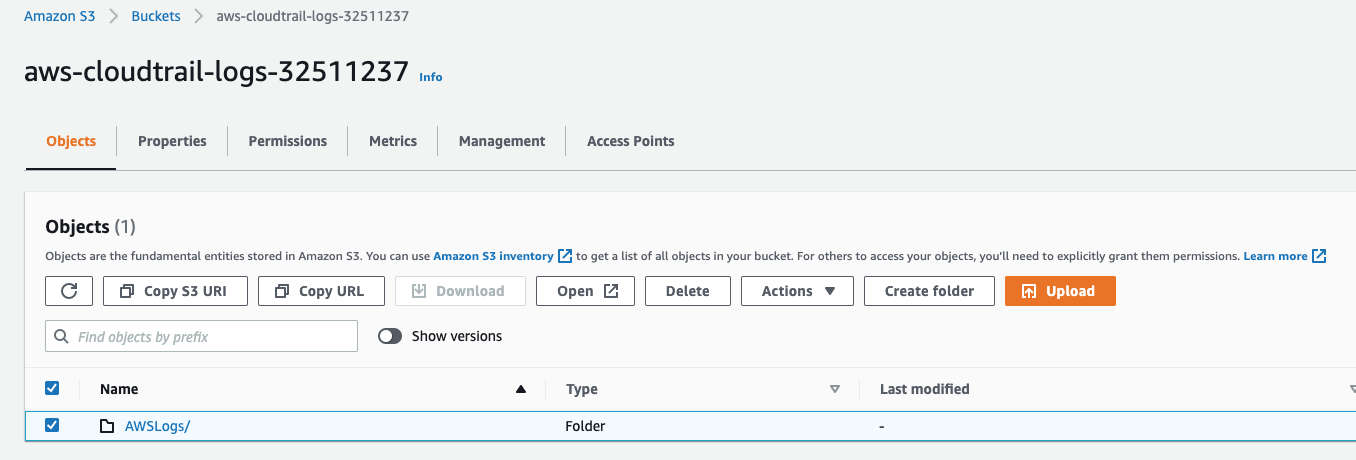

- Klicken Sie auf den neu erstellten Log-Bucket und wählen Sie den Ordner AWSLogs aus. Klicken Sie dann auf S3-URI kopieren und speichern Sie ihn für die folgenden Schritte.

SQS-Warteschlange erstellen

Wir empfehlen die Verwendung einer SQS-Warteschlange. Wenn Sie eine SQS-Warteschlange verwenden, muss es sich um eine Standardwarteschlange handeln, nicht um eine FIFO-Warteschlange.

Weitere Informationen zum Erstellen von SQS-Warteschlangen finden Sie unter Erste Schritte mit Amazon SQS.

Benachrichtigungen für Ihre SQS-Warteschlange einrichten

Wenn Sie eine SQS-Warteschlange verwenden, richten Sie Benachrichtigungen für Ihren S3-Bucket ein, um in die SQS-Warteschlange zu schreiben. Hängen Sie unbedingt eine Zugriffsrichtlinie an.

AWS IAM-Nutzer konfigurieren

Konfigurieren Sie einen AWS IAM-Nutzer, mit dem Google SecOps sowohl auf die SQS-Warteschlange (falls verwendet) als auch auf den S3-Bucket zugreifen kann.

- Suchen Sie in der AWS Console nach IAM.

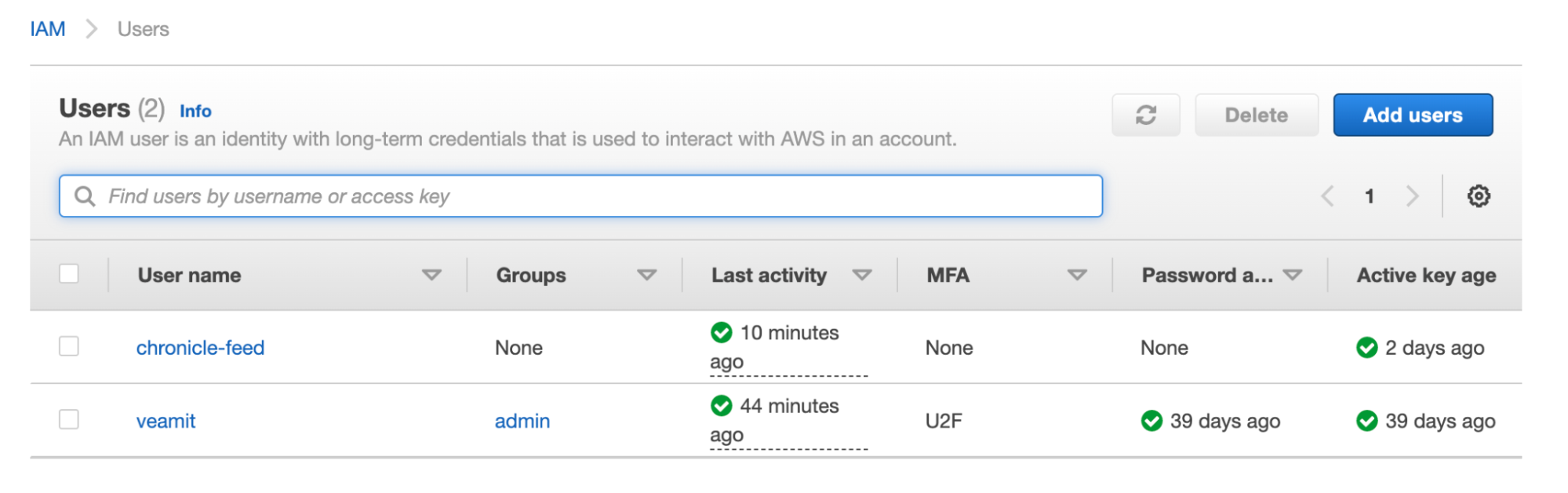

- Klicken Sie auf Nutzer und dann auf dem nächsten Bildschirm auf Nutzer hinzufügen.

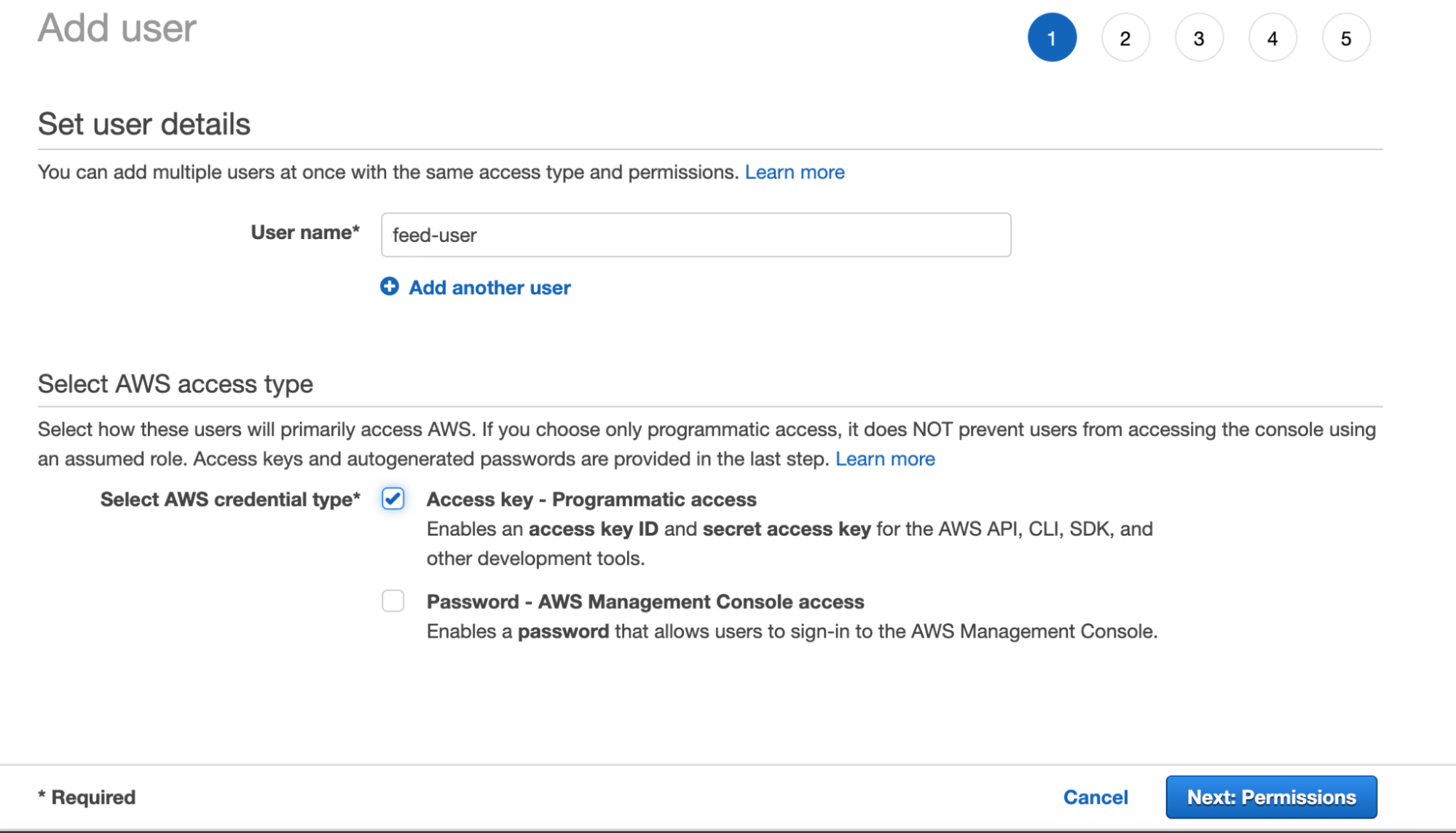

- Geben Sie einen Namen für den Nutzer ein, z. B. chronicle-feed-user, wählen Sie AWS-Anmeldedatentyp aus als Zugriffsschlüssel – programmatischer Zugriff und klicken Sie auf Weiter: Berechtigungen.

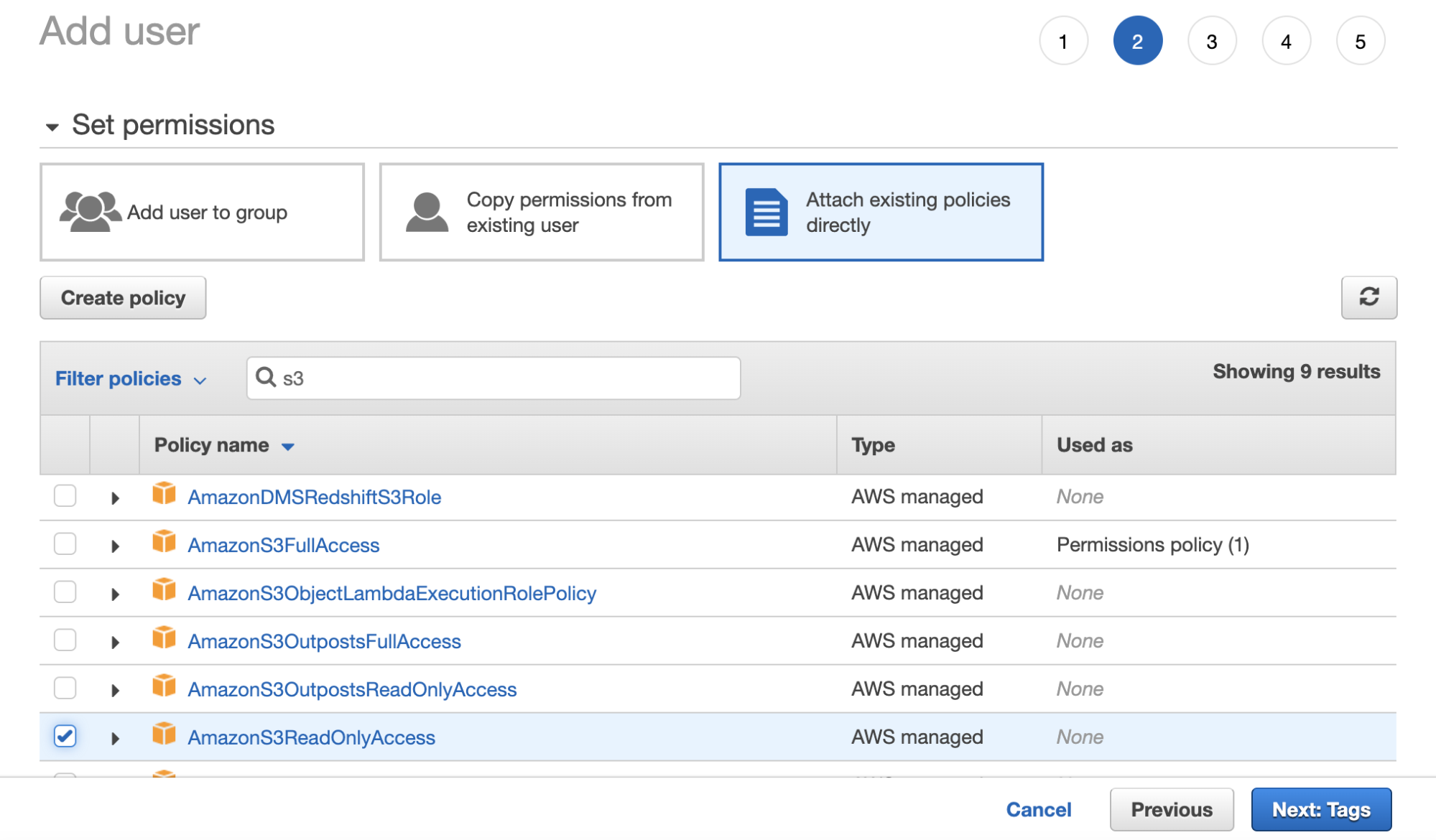

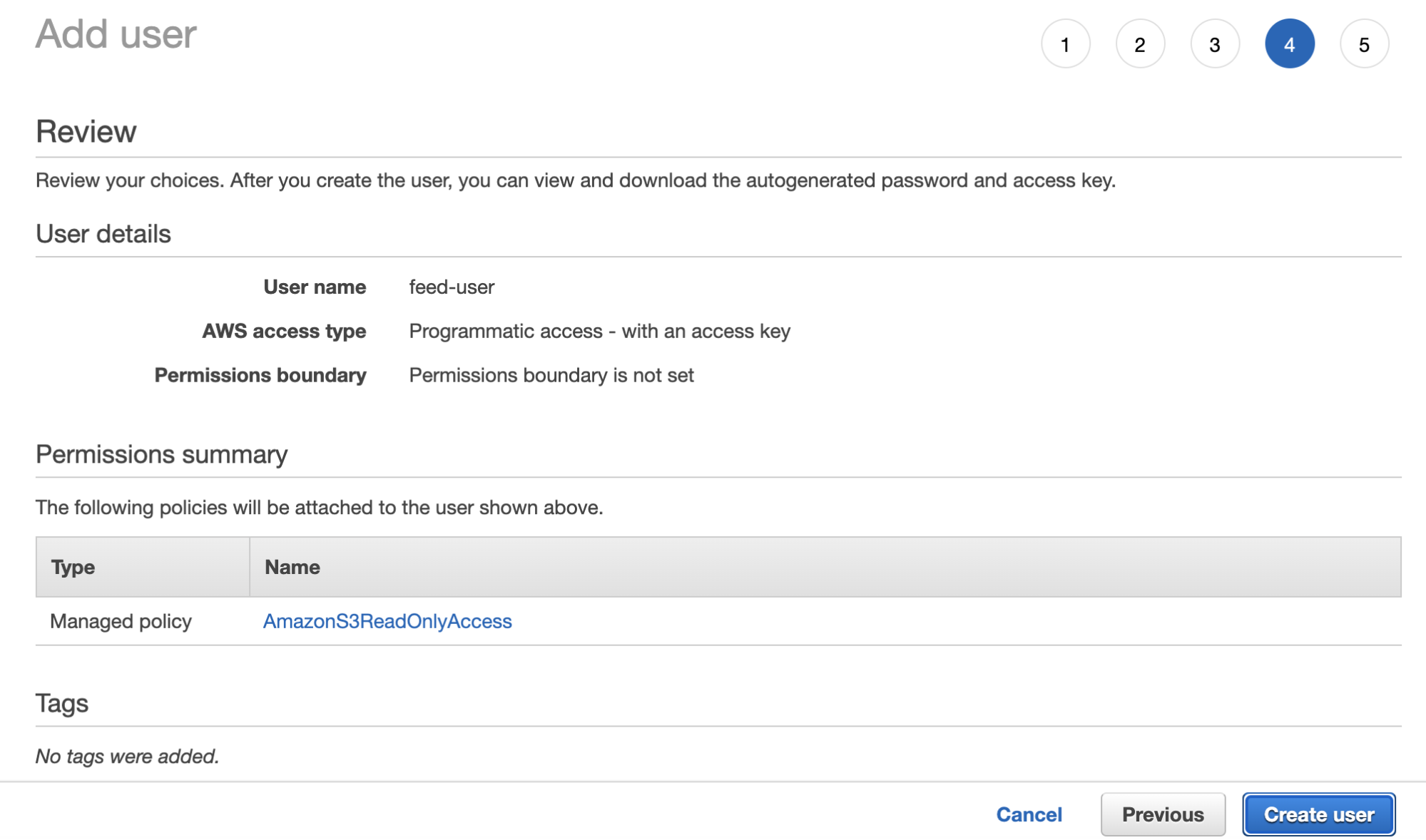

- Wählen Sie im nächsten Schritt Vorhandene Richtlinien direkt anhängen und nach Bedarf AmazonS3ReadOnlyAccess oder AmazonS3FullAccess aus. AmazonS3FullAccess wird verwendet, wenn Google SecOps die S3-Buckets nach dem Lesen von Protokollen löschen soll, um die AWS S3-Speicherkosten zu optimieren.

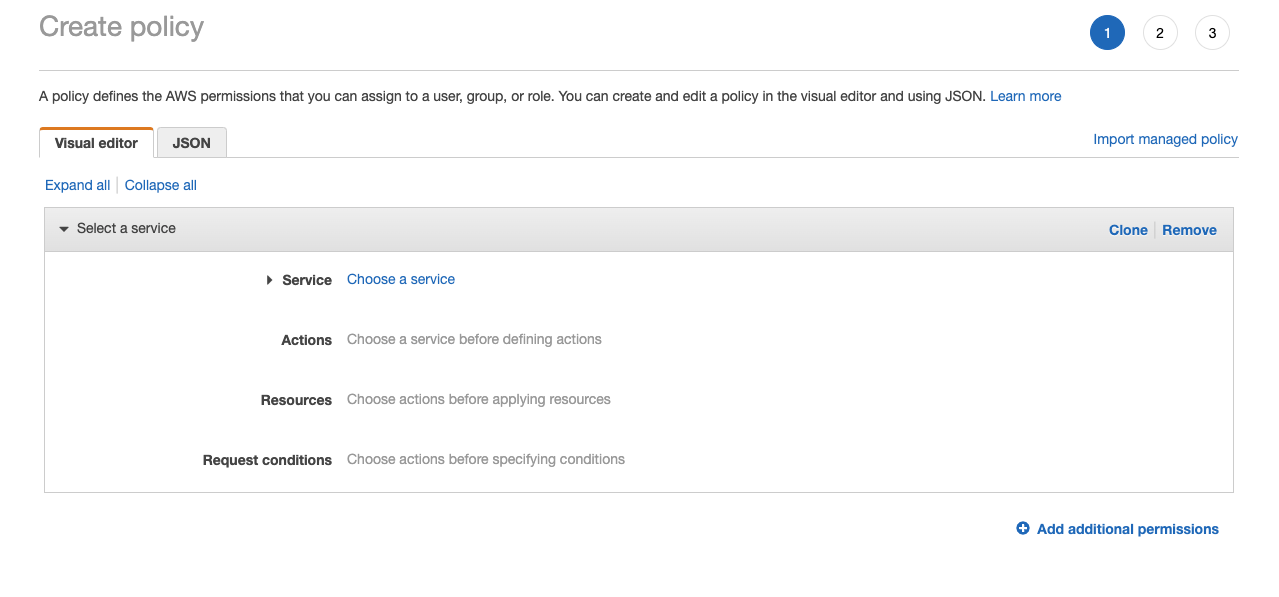

- Als empfohlene Alternative zum vorherigen Schritt können Sie den Zugriff weiter auf den angegebenen S3-Bucket einschränken, indem Sie eine benutzerdefinierte Richtlinie erstellen. Klicken Sie auf Richtlinie erstellen und folgen Sie der AWS-Dokumentation, um eine benutzerdefinierte Richtlinie zu erstellen.

- Achten Sie beim Anwenden einer Richtlinie darauf, dass Sie

sqs:DeleteMessageangegeben haben. Google SecOps kann keine Nachrichten löschen, wenn die Berechtigungsqs:DeleteMessagenicht mit der SQS-Warteschlange verknüpft ist. Alle Nachrichten werden auf der AWS-Seite gesammelt, was zu einer Verzögerung führt, da Google SecOps wiederholt versucht, dieselben Dateien zu übertragen. - Klicken Sie auf Weiter:Tags.

- Fügen Sie gegebenenfalls Tags hinzu und klicken Sie auf Weiter > Überprüfen.

- Überprüfen Sie die Konfiguration und klicken Sie auf Nutzer erstellen.

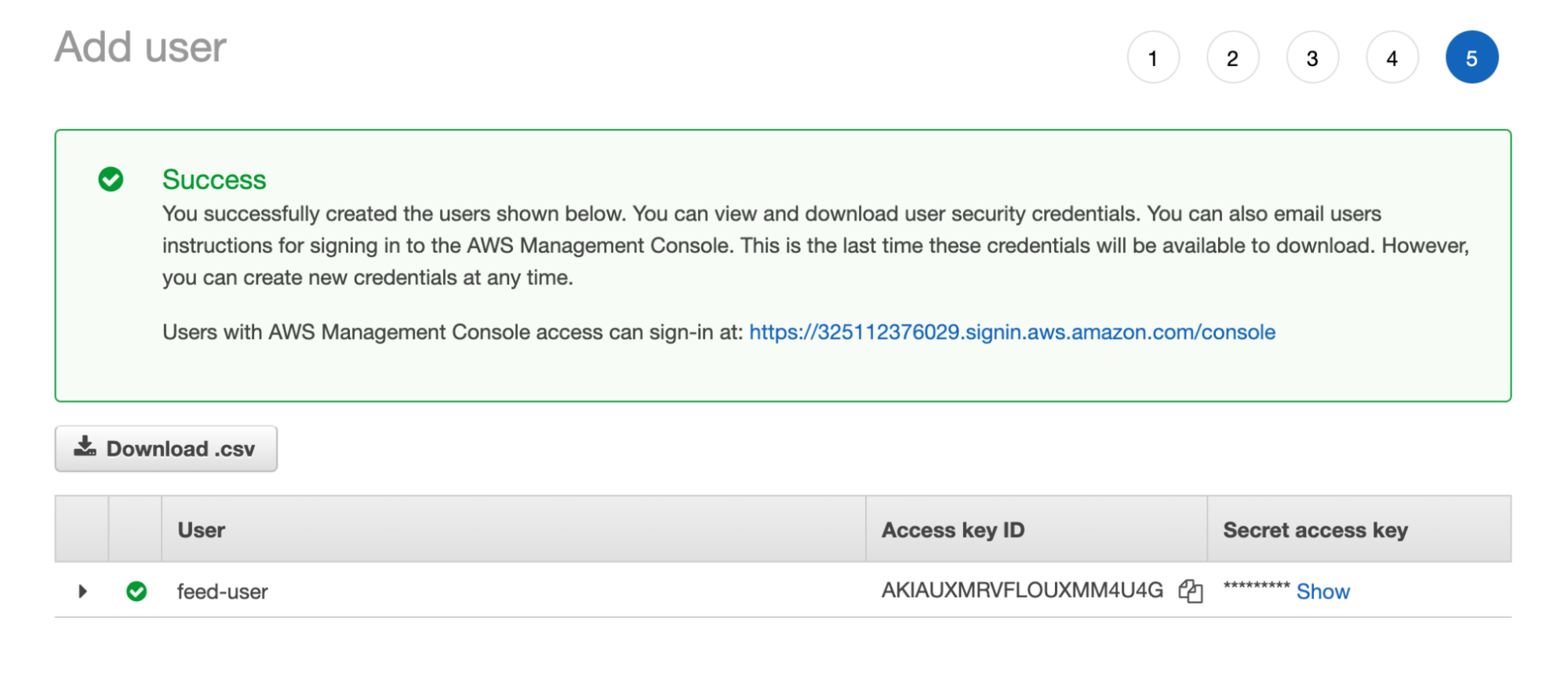

- Kopieren Sie die Zugriffsschlüssel-ID und den geheimen Zugriffsschlüssel des erstellten Nutzers, um sie im nächsten Schritt zu verwenden.

Feeds einrichten

Es gibt zwei verschiedene Einstiegspunkte zum Einrichten von Feeds auf der Google SecOps-Plattform:

- SIEM-Einstellungen > Feeds

- Content Hub > Content-Pakete

Feeds über „SIEM-Einstellungen“ > „Feeds“ einrichten

Nachdem Sie die vorherigen Schritte ausgeführt haben, erstellen Sie einen Feed, um AWS-Protokolle aus Ihrem Amazon S3-Bucket in Ihre Google SecOps-Instanz aufzunehmen. Wenn Sie keine SQS-Warteschlange verwenden, wählen Sie im folgenden Verfahren für den Feedquellentyp Amazon S3 anstelle von Amazon SQS aus.

Informationen zum Konfigurieren mehrerer Feeds für unterschiedliche Protokolltypen innerhalb dieser Produktfamilie finden Sie unter Feeds nach Produkt konfigurieren.

So konfigurieren Sie einen einzelnen Feed:

- Gehen Sie zu SIEM-Einstellungen > Feeds.

- Klicken Sie auf Neuen Feed hinzufügen.

- Klicken Sie auf der nächsten Seite auf Einzelnen Feed konfigurieren.

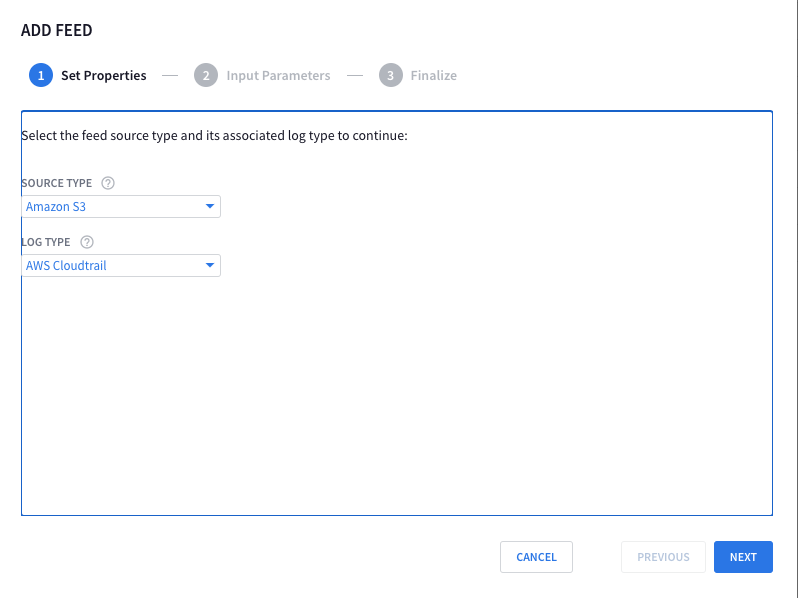

- Wählen Sie im Dialogfeld Source type (Quelltyp) die Option Amazon S3 aus.

- Wählen Sie im Menü Logtyp die Option AWS CloudTrail (oder einen anderen AWS-Dienst) aus.

- Klicken Sie auf Weiter.

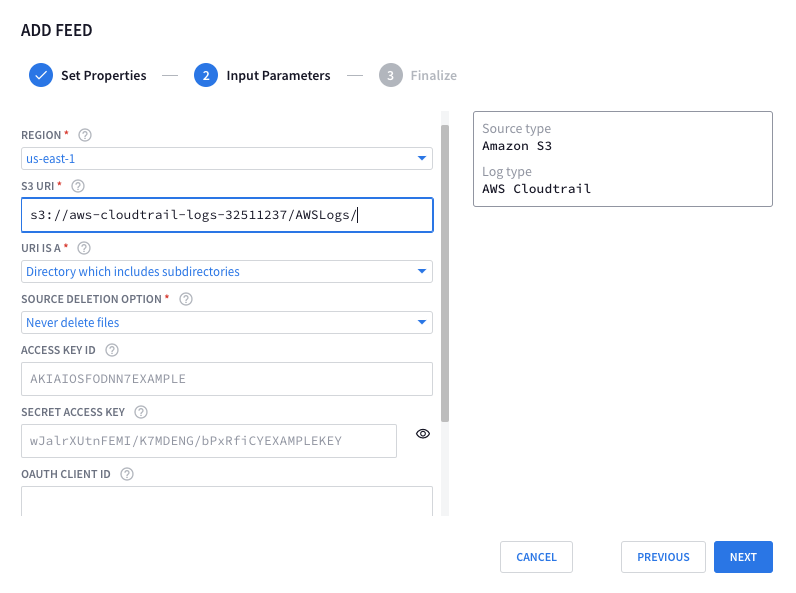

Geben Sie die Eingabeparameter für Ihren Feed in die Felder ein.

Wenn der Feed-Quelltyp „Amazon S3“ ist, gehen Sie so vor:Wählen Sie region aus und geben Sie den S3-URI des zuvor kopierten Amazon S3-Buckets an. Sie können den S3-URI auch mit der Variablen anhängen.

{{datetime("yyyy/MM/dd")}}s3://aws-cloudtrail-logs-XXX-1234567/AWSLogs/1234567890/CloudTrail/us-east-1/{{datetime("yyyy/MM/dd")}}/Wählen Sie für URI IS A die Option Verzeichnisse einschließlich Unterverzeichnisse aus. Wählen Sie unter Option zum Löschen der Quelle eine geeignete Option aus. Sie müssen mit den Berechtigungen des zuvor erstellten IAM-Nutzerkontos übereinstimmen.

Geben Sie die Zugriffsschlüssel-ID und den geheimen Zugriffsschlüssel des IAM-Nutzerkontos ein, das Sie zuvor erstellt haben.

Klicken Sie auf Weiter und dann auf Fertigstellen.

Feeds über den Content Hub einrichten

Sie können den Datenaufnahmefeed in Google SecOps entweder mit Amazon SQS (bevorzugt) oder Amazon S3 konfigurieren.

Geben Sie Werte für die folgenden Felder an:

- Region: Geben Sie den S3-URI des zuvor kopierten Amazon S3-Buckets ein. Sie können den S3-URI auch mithilfe der Variablen anhängen.

{{datetime("yyyy/MM/dd")}}s3://aws-cloudtrail-logs-XXX-1234567/AWSLogs/1234567890/CloudTrail/us-east-1/{{datetime("yyyy/MM/dd")}}/ - URI IS A: Wählen Sie Verzeichnisse einschließlich Unterverzeichnisse aus.

- Option zum Löschen der Quelle: Wählen Sie eine Option aus, die den Berechtigungen des zuvor erstellten IAM-Nutzers entspricht.

- Geben Sie die Zugriffsschlüssel-ID und den geheimen Zugriffsschlüssel des IAM-Nutzerkontos ein, das Sie zuvor erstellt haben.

Erweiterte Optionen

- Feedname: Ein vordefinierter Wert, der den Feed identifiziert.

- Quelltyp: Methode, mit der Protokolle in Google SecOps erfasst werden.

- Asset-Namespace: Dem Feed zugeordneter Namespace.

- Aufnahmelabels: Labels, die auf alle Ereignisse aus diesem Feed angewendet werden.

Detaillierte Schritte zum Aufnehmen von Protokollen aus S3

AWS CloudTrail (oder einen anderen Dienst) konfigurieren

Führen Sie die folgenden Schritte aus, um AWS CloudTrail-Protokolle zu konfigurieren und anzuweisen, dass sie in den im vorherigen Verfahren erstellten AWS S3-Bucket geschrieben werden:

- Suchen Sie in der AWS-Konsole nach CloudTrail.

Klicken Sie auf Weg erstellen.

Geben Sie einen Wegnamen an.

Wählen Sie Neuen S3-Bucket erstellen aus. Sie können auch einen vorhandenen S3-Bucket verwenden.

Geben Sie einen Namen für den AWS KMS-Alias an oder wählen Sie einen vorhandenen AWS KMS-Schlüssel aus.

Sie können die anderen Einstellungen beibehalten und auf Weiter klicken.

Wählen Sie Ereignistyp aus, fügen Sie nach Bedarf Datenereignisse hinzu und klicken Sie auf Weiter.

Prüfen Sie die Einstellungen unter Prüfen und erstellen und klicken Sie auf Trail erstellen.

Suchen Sie in der AWS-Konsole nach Amazon S3-Buckets.

Klicken Sie auf den neu erstellten Log-Bucket und wählen Sie den Ordner AWSLogs aus. Klicken Sie dann auf S3-URI kopieren und speichern Sie ihn für die folgenden Schritte.

AWS IAM-Nutzer konfigurieren

In diesem Schritt konfigurieren wir einen AWS IAM-Nutzer, mit dem Google SecOps Protokollfeeds von AWS abrufen kann.

Suchen Sie in der AWS Console nach IAM.

Klicken Sie auf Nutzer und dann auf dem nächsten Bildschirm auf Nutzer hinzufügen.

Geben Sie einen Namen für den Nutzer ein, z. B. chronicle-feed-user, wählen Sie AWS-Anmeldedatentyp aus als Zugriffsschlüssel – programmatischer Zugriff und klicken Sie auf Weiter: Berechtigungen.

Wählen Sie im nächsten Schritt Vorhandene Richtlinien direkt anhängen und dann nach Bedarf AmazonS3ReadOnlyAccess oder AmazonS3FullAccess aus. AmazonS3FullAccess wird verwendet, wenn Google SecOps die S3-Buckets nach dem Lesen von Protokollen löschen soll, um die AWS S3-Speicherkosten zu optimieren. Klicken Sie auf Weiter:Tags.

Als empfohlene Alternative zum vorherigen Schritt können Sie den Zugriff weiter auf den angegebenen S3-Bucket einschränken, indem Sie eine benutzerdefinierte Richtlinie erstellen. Klicken Sie auf Richtlinie erstellen und folgen Sie der AWS-Dokumentation, um eine benutzerdefinierte Richtlinie zu erstellen.

Fügen Sie gegebenenfalls Tags hinzu und klicken Sie auf Weiter > Überprüfen.

Überprüfen Sie die Konfiguration und klicken Sie auf Nutzer erstellen.

Kopieren Sie die Zugriffsschlüssel-ID und den geheimen Zugriffsschlüssel des erstellten Nutzers, um sie im nächsten Schritt zu verwenden.

Feed in Google SecOps für die Aufnahme von AWS-Logs konfigurieren

- Rufen Sie die Google Security Operations-Einstellungen auf und klicken Sie auf Feeds.

- Klicken Sie auf Neu hinzufügen.

- Wählen Sie als Quelltyp Amazon S3 aus.

- Wählen Sie unter Logtyp die Option AWS CloudTrail (oder einen anderen AWS-Dienst) aus.

- Klicken Sie auf Weiter.

Wählen Sie region aus und geben Sie den S3-URI des zuvor kopierten Amazon S3-Buckets an. Außerdem kannst du dem S3-URI Folgendes anhängen:

{{datetime("yyyy/MM/dd","+8H")}}Wie im folgenden Beispiel, damit Google SecOps die Protokolle jedes Mal nur für einen bestimmten Tag scannt:

s3://aws-cloudtrail-logs-XXX-1234567/AWSLogs/1234567890/CloudTrail/us-east-1/{{datetime("yyyy/MM/dd","+8H")}}/Wählen Sie unter URI IS A die Option Directories including subdirectories (Verzeichnisse einschließlich Unterverzeichnisse) aus. Wählen Sie unter Option zum Löschen der Quelle eine geeignete Option aus. Diese sollte mit den Berechtigungen des zuvor erstellten IAM-Nutzerkontos übereinstimmen.

Geben Sie die Zugriffsschlüssel-ID und den geheimen Zugriffsschlüssel des IAM-Nutzers ein, den wir zuvor erstellt haben.

Klicken Sie auf Weiter und dann auf Fertigstellen.

Schritte zum Aufnehmen von AWS-Kontextdaten

Wenn Sie Kontextdaten zu AWS-Entitäten wie Hosts, Instanzen und Nutzern aufnehmen möchten, erstellen Sie einen Feed für jeden der folgenden Protokolltypen, sortiert nach Beschreibung und Aufnahmelabel:

- AWS EC2 HOSTS (

AWS_EC2_HOSTS) - AWS EC2-INSTANZEN (

AWS_EC2_INSTANCES) - AWS EC2-VPCs (

AWS_EC2_VPCS) - AWS Identity and Access Management (IAM) (

AWS_IAM)

So erstellen Sie einen Feed für jeden dieser Protokolltypen:

- Wählen Sie in der Navigationsleiste SIEM-Einstellungen > Feeds aus.

- Klicken Sie auf der Seite Feeds auf Neuen Feed hinzufügen. Das Dialogfeld Feed hinzufügen wird angezeigt.

- Wählen Sie im Menü Source type (Quelltyp) die Option Third party API (Drittanbieter-API) aus.

- Wählen Sie im Menü Log-Typ die Option AWS EC2-Hosts aus.

- Klicken Sie auf Weiter.

- Geben Sie die Eingabeparameter für den Feed in die Felder ein.

- Klicken Sie auf Weiter und dann auf Fertigstellen.

Weitere Informationen zum Einrichten eines Feeds für jeden Protokolltyp finden Sie in der folgenden Dokumentation zur Feedverwaltung:

- AWS EC2 HOSTS (

AWS_EC2_HOSTS) - AWS EC2-INSTANZEN (

AWS_EC2_INSTANCES) - AWS EC2 VPCs (

AWS_EC2_VPCS) - AWS Identity and Access Management (IAM) (

AWS_IAM)

Allgemeine Informationen zum Erstellen eines Feeds finden Sie im Nutzerhandbuch für die Feedverwaltung oder in der Feedverwaltung API.

Referenz für die Feldzuordnung

Dieser Parsercode verarbeitet AWS CloudTrail-Protokolle im JSON-Format. Zuerst wird die Rohprotokollnachricht extrahiert und strukturiert. Anschließend wird jeder Datensatz im Array „Records“ durchgegangen und einzelne Ereignisse in dasselbe Format wie mehrere Ereignisse normalisiert. Schließlich werden die extrahierten Felder dem UDM-Schema von Google Security Operations zugeordnet, wodurch die Daten um zusätzlichen Kontext und sicherheitsrelevante Informationen angereichert werden.

UDM-Zuordnungstabelle

| Logfeld | UDM-Zuordnung | Logik |

|---|---|---|

| Records.0.additionalEventData .AuthenticationMethod |

additional.fields .AuthenticationMethod.value.string_value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.additionalEventData .CipherSuite |

additional.fields .CipherSuite.value.string_value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.additionalEventData .LoginTo |

additional.fields .LoginTo.value.string_value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.additionalEventData .MFAUsed |

extensions.auth.auth_details | Wenn der Wert „Ja“ lautet, wird das UDM-Feld auf „MFAUsed: Yes“ gesetzt. Andernfalls wird „MFAUsed: No“ (MFA verwendet: Nein) festgelegt. |

| Records.0.additionalEventData .MobileVersion |

additional.fields .MobileVersion.value.string_value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.additionalEventData .SamlProviderArn |

additional.fields .SamlProviderArn.value.string_value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.additionalEventData .SignatureVersion |

additional.fields .SignatureVersion.value.string_value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.additionalEventData .bytesTransferredIn |

network.received_bytes | Direkte Zuordnung aus dem Rohlogfeld, in eine unge signed integer umgewandelt. |

| Records.0.additionalEventData .bytesTransferredOut |

network.sent_bytes | Direkte Zuordnung aus dem Rohlogfeld, in eine unge signed integer umgewandelt. |

| Records.0.additionalEventData .x-amz-id-2 |

additional.fields .x-amz-id-2.value.string_value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.awsRegion | principal.location.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.awsRegion | target.location.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.errorCode | security_result.rule_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.errorMessage | security_result.description | Das UDM-Feld ist auf „Grund: " mit dem Wert aus dem Feld „Raw Log“ verknüpft. |

| Records.0.eventCategory | security_result.category_details | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.eventID | metadata.product_log_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.eventName | metadata.product_event_type | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.eventName | _metadata.event_type | Zuordnung basierend auf dem Wert des Rohlogs. Im Parsercode finden Sie bestimmte Zuordnungen. |

| Records.0.eventSource | target.application | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.eventSource | metadata.ingestion_labels.EventSource | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.eventTime | metadata.event_timestamp | Direkte Zuordnung aus dem Rohprotokollfeld, geparst als ISO 8601-Zeitstempel. |

| Records.0.eventVersion | metadata.product_version | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.managementEvent | additional.fields.ManagementEvent .value.string_value |

Direkte Zuordnung aus dem Rohlogfeld, in einen String umgewandelt. |

| Records.0.readOnly | additional.fields.ReadOnly .value.string_value |

Direkte Zuordnung aus dem Rohlogfeld, in einen String umgewandelt. |

| Records.0.recipientAccountId | principal.user.group_identifiers | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.recipientAccountId | target.resource.attribute .labels.Recipient Account Id.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestID | target.resource.attribute .labels.Request ID.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters | target.resource.attribute .labels |

Verschiedene Felder in „requestParameters“ werden Labels im Zielressourcenattribut zugeordnet. Im Parsercode finden Sie bestimmte Zuordnungen. |

| Records.0.requestParameters> .AccessControlPolicy.AccessControlList .Grant.0.Grantee.URI |

target.resource.attribute .labels.AccessControlList Grantee URI.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters .AccessControlPolicy.AccessControlList .Grant.1.Grantee.URI |

target.resource.attribute .labels.AccessControlList Grantee URI.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters .AccessControlPolicy.AccessControlList .Grant.2.Grantee.URI |

target.resource.attribute .labels.AccessControlList Grantee URI.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters .AccessControlPolicy.AccessControlList .Grant.3.Grantee.URI |

target.resource.attribute .labels.AccessControlList Grantee URI.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters .AccessControlPolicy.AccessControlList .Grant.4.Grantee.URI |

target.resource.attribute .labels.AccessControlList Grantee URI.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters .CreateAccessPointRequest. PublicAccessBlockConfiguration.BlockPublicAcls |

target.resource.attribute .labels.BlockPublicAcls.value |

Direkte Zuordnung aus dem Rohlogfeld, in einen String umgewandelt. |

| Records.0.requestParameters .CreateAccessPointRequest. PublicAccessBlockConfiguration.BlockPublicPolicy |

target.resource.attribute .labels.BlockPublicPolicy.value |

Direkte Zuordnung aus dem Rohlogfeld, in einen String umgewandelt. |

| Records.0.requestParameters .CreateAccessPointRequest. PublicAccessBlockConfiguration.IgnorePublicAcls |

target.resource.attribute .labels.IgnorePublicAcls.value |

Direkte Zuordnung aus dem Rohlogfeld, in einen String umgewandelt. |

| Records.0.requestParameters .CreateAccessPointRequest. PublicAccessBlockConfiguration.RestrictPublicBuckets |

target.resource.attribute .labels.RestrictPublicBuckets.value |

Direkte Zuordnung aus dem Rohlogfeld, in einen String umgewandelt. |

| Records.0.requestParameters .PublicAccessBlockConfiguration.BlockPublicAcls |

target.resource.attribute .labels.BlockPublicAcls.value |

Direkte Zuordnung aus dem Rohlogfeld, in einen String umgewandelt. |

| Records.0.requestParameters .PublicAccessBlockConfiguration.BlockPublicPolicy |

target.resource.attribute .labels.BlockPublicPolicy.value |

Direkte Zuordnung aus dem Rohlogfeld, in einen String umgewandelt. |

| Records.0.requestParameters .PublicAccessBlockConfiguration.IgnorePublicAcls |

target.resource.attribute .labels.IgnorePublicAcls.value |

Direkte Zuordnung aus dem Rohlogfeld, in einen String umgewandelt. |

| Records.0.requestParameters .PublicAccessBlockConfiguration.RestrictPublicBuckets |

target.resource.attribute .labels.RestrictPublicBuckets.value |

Direkte Zuordnung aus dem Rohlogfeld, in einen String umgewandelt. |

| Records.0.requestParameters.accessKeyId | target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.allocationId | target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.associationId | target.resource.attribute .labels.requestParameters associationId.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.certificateId | target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters .configurationRecorder.name |

target.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters .configurationRecorderName |

target.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters .createVolumePermission.add.items.0.group |

target.resource.attribute .labels.Add Items Group.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters .createVolumePermission.add.items.0.userId |

target.resource.attribute .labels.Add Items UserId.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters .createVolumePermission.remove.items.0.userId |

target.resource.attribute .labels.Remove Items UserId.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.detectorId | target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.destinationId | target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.directoryId | target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.documentName | target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.egress | target.resource.attribute .labels.requestParameters egress.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.emailIdentity | target.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.enabled | target.resource.attribute .labels.Request Enabled.value |

Direkte Zuordnung aus dem Rohlogfeld, in einen String umgewandelt. |

| Records.0.requestParameters .filterSet.items.0 .valueSet.items.0.value |

target.resource.attribute .labels.requestParameters .filterSet.items.0.valueSet .items.0.value.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.functionName | target.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters .granteePrincipal |

principal.hostname | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters .granteePrincipal |

principal.asset.hostname | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.groupId | target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.groupName | target.group.group_display_name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.imageId | target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.instanceId | target.resource_ancestors.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters .instanceProfileName |

target.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.instanceType | target.resource.attribute .labels.Instance Type.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters .instancesSet.items.0.instanceId |

target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters .instancesSet.items.0.maxCount |

target.resource.attribute .labels.Instance Set Max Count.value |

Direkte Zuordnung aus dem Rohlogfeld, in einen String umgewandelt. |

| Records.0.requestParameters .instancesSet.items.0.minCount |

target.resource.attribute .labels.Instance Set Min Count.value |

Direkte Zuordnung aus dem Rohlogfeld, in einen String umgewandelt. |

| Records.0.requestParameters .ipPermissions.items.0 .ipRanges.items.0.cidrIp |

target.resource.attribute .labels.ipPermissions cidrIp.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters .ipPermissions.items.0 .ipv6Ranges.items.0.cidrIpv6 |

target.resource.attribute .labels.ipPermissions cidrIpv6.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters .ipPermissions.items.1 .ipv6Ranges.items.0.cidrIpv6 |

target.resource.attribute .labels.ipPermissions cidrIpv6.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.keyId | target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters. launchPermission.add.items.0.group |

target.resource.attribute .labels.Add Items Group.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters. launchPermission.add.items .0.organizationalUnitArn |

target.resource.attribute.labels .Add Items OrganizationalUnitArn .value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters. launchPermission.add.items .0.userId |

target.resource.attribute .labels.Add Items UserId.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters. launchPermission.remove.items .0.organizationalUnitArn |

target.resource.attribute.labels .Remove Items OrganizationalUnitArn .value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters. launchPermission.remove.items .0.userId |

target.resource.attribute .labels.Remove Items UserId.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.loadBalancerArn | target.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.logGroupIdentifier | target.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.logGroupName | target.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.name | target.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.name | target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.networkAclId | target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters .networkInterfaceId |

target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.parentId | target.resource_ancestors.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.policyArn | target.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters .policyArns.0.arn |

target.resource.attribute .labels.Policy ARN 0.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters .policyArns.1.arn |

target.resource.attribute .labels.Policy ARN 1.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.policyName | target.resource.attribute .permissions.name |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.policyName | target.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.principalArn | principal.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.publicKeyId | target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.RegionName | target.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.RegionName | target.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.roleName | target.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.sAMLProviderArn | target.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.secretId | target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.serialNumber | target.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters .serviceSpecificCredentialId |

target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.sendingEnabled | target.resource.attribute .labels.Request Sending Enabled.value |

Direkte Zuordnung aus dem Rohlogfeld, in einen String umgewandelt. |

| Records.0.requestParameters.snapshotId | target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.sSHPublicKeyId | target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.stackName | target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.status | target.resource.attribute .labels.Request Parameter Status.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.subnetId | target.resource.attribute .labels.Subnet Id.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters .targets.0.InstanceIds |

target.resource.attribute .labels.requestParameters.targets .0.InstanceIds.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters .targets.0.key |

target.resource.attribute .labels.requestParameters.targets.0.key.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.trailName | target.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.userName | target.user.userid | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.volumeId | target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.requestParameters.withDecryption | security_result.detection_fields .withDecryption.value |

Direkte Zuordnung aus dem Rohlogfeld, in einen String umgewandelt. |

| Records.0.responseElements | target.resource.attribute.labels | Verschiedene Felder in „responseElements“ werden Labels im Attribut „targetResource“ zugeordnet. Im Parsercode finden Sie bestimmte Zuordnungen. |

| Records.0.responseElements.accessKey.accessKeyId | target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements.accessKey.status | target.resource.attribute .labels.Response Access Key Status.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements.accessKey.userName | target.user.userid | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements.allocationId | target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .certificate.certificateId |

target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .certificate.status |

target.resource.attribute .labels.Certificate Status.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .certificate.userName |

target.user.userid | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .credentials.accessKeyId |

target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .credentials.sessionToken |

security_result.detection_fields .sessionToken.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .createAccountStatus.accountId |

target.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .createAccountStatus.accountName |

target.user.user_display_name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .createAccountStatus.accountName |

target.user.user_display_name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .createAccountStatus.accountName |

target.user.user_display_name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .createCollectionDetail.arn |

target.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .createCollectionDetail.id |

target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .deleteCollectionDetail.id |

target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements.description | target.resource.attribute .labels.Response Elements Description.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements.destinationId | target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements.detectorId | target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements.directoryId | target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .domainStatus.aRN |

target.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .domainStatus.domainId |

target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .federatedUser.arn |

target.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .federatedUser.federatedUserId |

target.user.userid | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .firewall.firewallArn |

target.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .firewall.firewallId |

target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .firewall.firewallName |

target.resource.attribute .labels.Firewall Name.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .flowLogIdSet.item |

target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements.functionArn | target.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .group.arn |

target.group.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .group.groupName |

target.group.group_display_name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .iamInstanceProfileAssociation.instanceId |

target.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .iamInstanceProfileAssociation.instanceId |

target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .image.imageId.imageDigest |

src.file.sha256 | Das UDM-Feld wird auf den Wert nach „sha256:“ im Feld „Raw-Log“ festgelegt. |

| Records.0.responseElements .image.imageManifestMediaType |

src.file.mime_type | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements.instanceArn | target.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .instanceProfile.arn |

target.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .instancesSet.items.0.instanceId |

target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements.keyId | target.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .keyMetadata.arn |

target.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .keyMetadata.encryptionAlgorithms |

security_result.detection_fields .encryptionAlgorithm.value |

Das UDM-Feld wird auf den Wert jedes Elements im Array aus dem Rohprotokollfeld festgelegt. |

| Records.0.responseElements .keyMetadata.keyId |

target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements.keyPairId | target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .listeners.0.listenerArn |

target.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .listeners.0.loadBalancerArn |

target.resource.ancestors.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .loadBalancers.0.loadBalancerArn |

target.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements.newAssociationId | target.resource.attribute.labels .responseElements newAssociationId.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements.packedPolicySize | security_result.detection_fields .packedPolicySize.value |

Direkte Zuordnung aus dem Rohlogfeld, in einen String umgewandelt. |

| Records.0.responseElements .publicKey.publicKeyId |

target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements.sAMLProviderArn | target.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .sSHPublicKey.sSHPublicKeyId |

target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .sSHPublicKey.status |

target.resource.attribute .labels.SSH Public Key Status.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .securityGroupRuleSet.items.0.groupId |

security_result.rule_labels.Group Id.value | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .securityGroupRuleSet.items.0.ipProtocol |

network.ip_protocol | Direkte Zuordnung aus dem Rohlogfeld, in Großbuchstaben umgewandelt. |

| Records.0.responseElements .securityGroupRuleSet.items.0.isEgress |

network.direction | Wenn der Wert „false“ ist, wird das UDM-Feld auf „INBOUND“ gesetzt. Andernfalls wird es auf „OUTBOUND“ gesetzt. |

| Records.0.responseElements .securityGroupRuleSet.items.0.securityGroupRuleId |

security_result.rule_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .serviceSpecificCredential.serviceName |

target.resource.attribute.labels .Specific Credential ServiceName .value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .serviceSpecificCredential.serviceSpecificCredentialId |

target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .serviceSpecificCredential.serviceUserName |

target.resource.attribute.labels .Specific Credential Service UserName .value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .serviceSpecificCredential.status |

target.resource.attribute .labels.Specific Credential Status.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .serviceSpecificCredential.userName |

target.user.userid | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements.snapshotId | target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements.stackId | target.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .tableDescription.tableArn |

target.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .tableDescription.tableId |

target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements.trailARN | target.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .user.arn |

target.user.userid | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .user.userId |

target.user.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .user.userName |

target.user.user_display_name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements .virtualMFADevice.serialNumber |

target.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.responseElements.volumeId | target.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.resources | target.resource | Das erste Element im Ressourcen-Array wird der Zielressource zugeordnet. Andere Elemente werden dem Feld „Info“ zugeordnet. |

| Records.0.sharedEventID | additional.fields.SharedEventID .value.string_value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.sourceIPAddress | principal.asset.ip | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.sourceIPAddress | principal.ip | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.sourceIPAddress | src_ip | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.tlsDetails.cipherSuite | network.tls.cipher | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.tlsDetails.clientProvidedHostHeader | security_result.detection_fields .clientProvidedHostHeader.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.tlsDetails.tlsVersion | network.tls.version | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.userAgent | network.http.user_agent | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.userAgent | network.http.parsed_user_agent | Direkte Zuordnung aus dem Rohprotokollfeld, das als User-Agent-String geparst wird. |

| Records.0.userIdentity.accessKeyId | additional.fields.accessKeyId .value.string_value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.userIdentity.accountId | principal.resource.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.userIdentity.accountId | principal.user.group_identifiers | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.userIdentity.arn | principal.resource.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.userIdentity.arn | principal.user.userid | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.userIdentity.arn | target.user.attribute .labels.ARN.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.userIdentity.invokedBy | principal.user.userid | Das UDM-Feld wird auf den Wert vor „.amazonaws.com“ im Feld „Raw-Log“ gesetzt. |

| Records.0.userIdentity.principalId | principal.user.product_object_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.userIdentity.principalId | principal.user.attribute .labels.principalId.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.userIdentity .sessionContext.attributes.mfaAuthenticated |

principal.user.attribute .labels.mfaAuthenticated.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.userIdentity .sessionContext.sessionIssuer.arn |

target.user.attribute .labels.ARN.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.userIdentity .sessionContext.sessionIssuer.principalId |

target.user.userid | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.userIdentity .sessionContext.sessionIssuer.type |

target.user.attribute .labels.Type.value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.userIdentity .sessionContext.sessionIssuer.userName |

target.user.user_display_name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.userIdentity.type | principal.resource.resource_subtype | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.userIdentity.type | principal.resource.type | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.userIdentity.userName | principal.user.user_display_name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.userIdentity.userName | src.user.userid | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.userIdentity.userName | src.user.user_display_name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.0.userIdentity.userName | target.user.user_display_name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.1.additionalEventData .AuthenticationMethod |

additional.fields.AuthenticationMethod .value.string_value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.1.additionalEventData .CipherSuite |

additional.fields.CipherSuite .value.string_value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.1.additionalEventData .LoginTo |

additional.fields.LoginTo .value.string_value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.1.additionalEventData .MFAUsed |

extensions.auth.auth_details | Wenn der Wert „Ja“ lautet, wird das UDM-Feld auf „MFAUsed: Yes“ gesetzt. Andernfalls wird „MFAUsed: No“ (MFA verwendet: Nein) festgelegt. |

| Records.1.additionalEventData .MobileVersion |

additional.fields.MobileVersion .value.string_value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.1.additionalEventData .SamlProviderArn |

additional.fields.SamlProviderArn .value.string_value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.1.additionalEventData .SignatureVersion |

additional.fields.SignatureVersion .value.string_value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.1.additionalEventData .bytesTransferredIn |

network.received_bytes | Direkte Zuordnung aus dem Rohlogfeld, in eine unge signed integer umgewandelt. |

| Records.1.additionalEventData .bytesTransferredOut |

network.sent_bytes | Direkte Zuordnung aus dem Rohlogfeld, in eine unge signed integer umgewandelt. |

| Records.1.additionalEventData .x-amz-id-2 |

additional.fields.x-amz-id-2 .value.string_value |

Direkte Zuordnung aus dem Rohlogfeld. |

| Records.1.awsRegion | principal.location.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.1.awsRegion | target.location.name | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.1.errorCode | security_result.rule_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.1.errorMessage | security_result.description | Das UDM-Feld ist auf „Grund: " mit dem Wert aus dem Feld „Raw Log“ verknüpft. |

| Records.1.eventCategory | security_result.category_details | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.1.eventID | metadata.product_log_id | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.1.eventName | metadata.product_event_type | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.1.eventName | _metadata.event_type | Zuordnung basierend auf dem Wert des Rohlogs. Im Parsercode finden Sie bestimmte Zuordnungen. |

| Records.1.eventSource | target.application | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.1.eventSource | metadata.ingestion_labels.EventSource | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.1.eventTime | metadata.event_timestamp | Direkte Zuordnung aus dem Rohprotokollfeld, geparst als ISO 8601-Zeitstempel. |

| Records.1.eventVersion | metadata.product_version | Direkte Zuordnung aus dem Rohlogfeld. |

| Records.1.managementEvent | additional.fields.ManagementEvent .value.string_value |

Direkte Zuordnung aus dem Rohlogfeld, in einen String umgewandelt. |

| Records.1.readOnly | additional.fields.ReadOnly .value |

Benötigen Sie weitere Hilfe? Antworten von Community-Mitgliedern und Google SecOps-Experten erhalten