Crear un grupo de autoridades de certificación

En esta página se describe cómo crear grupos de autoridades de certificación (CAs).

Un grupo de ACs es una colección de varias ACs con una política de emisión de certificados y una política de gestión de identidades y accesos (IAM) comunes. Un grupo de CAs facilita la gestión de la rotación de CAs y te permite alcanzar un total de consultas efectivas por segundo (QPS) más alto.

Debes crear un grupo de ACs para poder usar el servicio de autoridad de certificación y crear una AC. Para obtener más información, consulta Información general sobre los grupos de CAs.

Antes de empezar

Asegúrate de que tienes el rol de gestión de identidades y accesos Gestor operativo del Servicio de Autoridades de Certificación (roles/privateca.caManager). Para obtener información sobre cómo conceder un rol de gestión de identidades y accesos a una entidad, consulta el artículo Conceder un solo rol.

Decide la configuración del grupo de autoridades de certificación

En esta sección se describen los ajustes de un grupo de CAs y se ofrecen recomendaciones para decidir qué ajustes usar.

Configuración permanente de grupos de autoridades de certificación

Los siguientes ajustes del grupo de ACs no se pueden cambiar después de crear el grupo de ACs.

- Ubicación

- Especifica la ubicación del grupo de CAs. Un pool de CAs se almacena en una sola Google Cloud ubicación. Te recomendamos que crees tu grupo de CAs en la misma ubicación o cerca de la ubicación en la que quieras usarlo.

- Para ver la lista completa de ubicaciones admitidas, consulta la página Ubicaciones.

- Nivel

- Elige si quieres crear el grupo de AC con el nivel de DevOps o el Enterprise. Esta opción afecta a si el servicio de CA conserva los certificados creados, si se pueden revocar más adelante y a la tasa máxima a la que puedes crear certificados a partir de las CAs del grupo de CAs. Para obtener más información, consulta Seleccionar los niveles de operación.

Ajustes opcionales del grupo de autoridades de certificación

- Política de emisión de certificados

Un grupo de ACs puede tener una política de emisión de certificados. Esta política de emisión restringe los certificados que pueden emitir las ACs del grupo de ACs. Puedes actualizar la política de emisión de un grupo de AC después de crear el grupo de AC. Para obtener más información, consulta el artículo Descripción general de las plantillas y las políticas de emisión.

Para obtener más información sobre cómo configurar una política de emisión de certificados, consulta Añadir una política de emisión de certificados a un pool de CAs.

- Opciones de publicación

Puede configurar un grupo de ACs para que publique los certificados de AC de cada una de sus ACs. Al emitir un certificado, la URL de este certificado de AC se incluye en el certificado como extensión de acceso a información de la autoridad (AIA).

Se puede permitir que las autoridades de certificación de los grupos de autoridades de certificación de nivel Enterprise publiquen listas de revocación de certificados en el segmento de Cloud Storage asociado. Cuando se emite un certificado, se incluye una URL a esta CRL en el certificado como extensión de punto de distribución de CRL (CDP). No puedes encontrar la CRL sin la extensión CDP en el certificado. Para obtener más información, consulta el artículo sobre cómo revocar certificados.

También puedes seleccionar el formato de codificación de los certificados de AC y las CRL publicados. Los formatos de codificación admitidos son Privacy Enhanced Mail (PEM) y Distinguished Encoding Rules (DER). Si no se especifica ningún formato de codificación, se usará PEM.

Si creas el grupo de CAs con la CLI de Google Cloud o la Google Cloud consola, el servicio de CAs habilita estas opciones de publicación de forma predeterminada. Para obtener más información, consulta Inhabilitar la publicación de certificados de CA y CRLs para CAs de un grupo de CAs.

Crear un grupo de autoridades de certificación

Para crear un grupo de autoridades de certificación, sigue estas instrucciones:

Consola

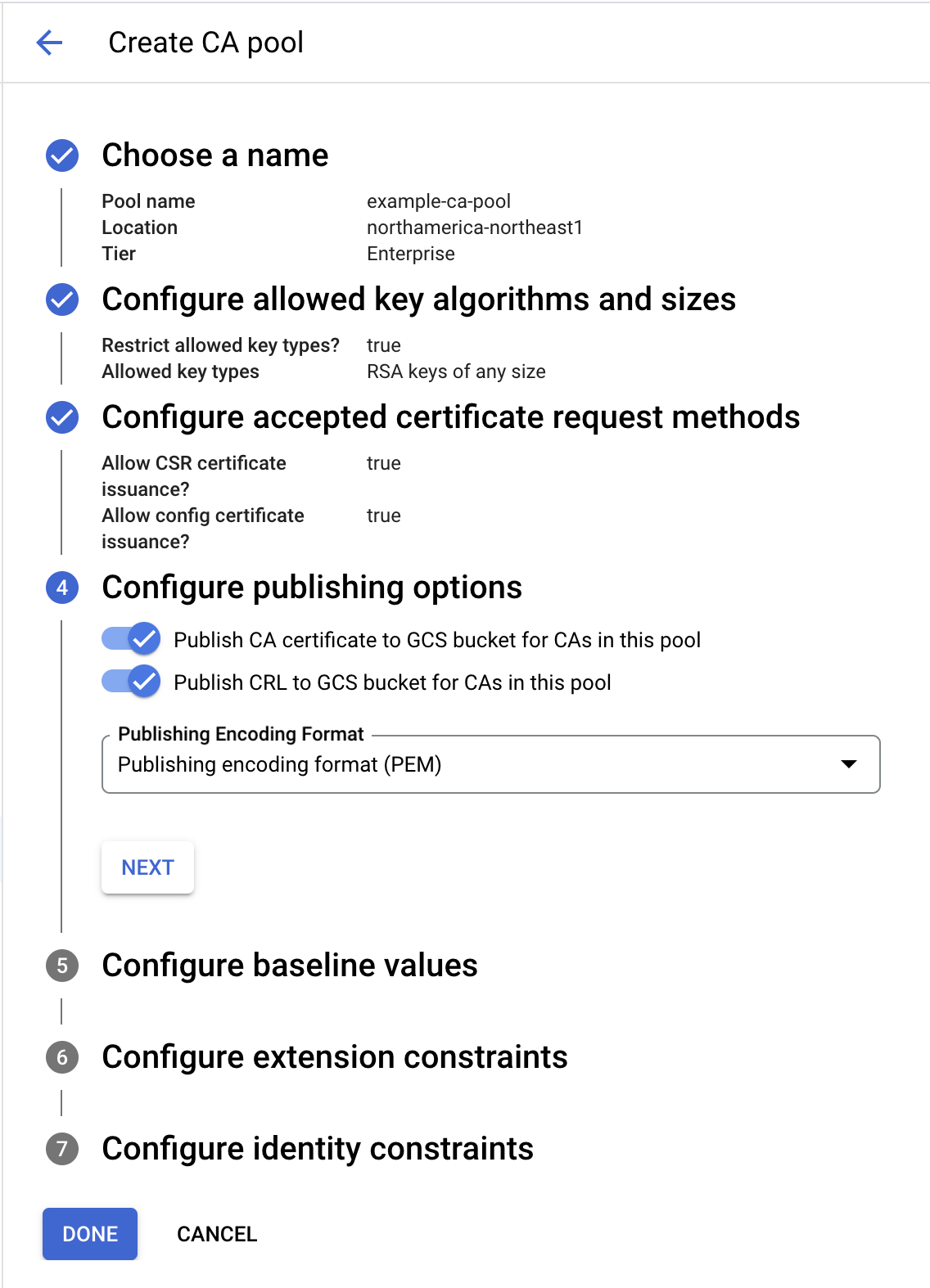

Elige un nombre para el grupo de autoridades de certificación

Ve a la página Servicio de autoridad de certificación de la Google Cloud consola.

Haz clic en Gestor de grupos de ACs.

Haz clic en Crear pool.

Añade un nombre único para el grupo de CAs en la región.

Selecciona una región en el menú desplegable del campo Región. Para obtener más información, consulta Elegir la mejor ubicación.

Selecciona el nivel Enterprise o DevOps. Para obtener más información, consulta Seleccionar los niveles de operaciones.

Haz clic en Siguiente.

Configurar los algoritmos y tamaños de clave permitidos

El Servicio de AC te permite elegir los algoritmos de firma de las claves de Cloud KMS que respaldan las AC del grupo de ACs. Todos los algoritmos de claves están permitidos de forma predeterminada.

Para restringir las claves permitidas en los certificados emitidos por el grupo de ACs, haz lo siguiente: Este procedimiento es opcional.

- Haz clic en el interruptor.

- Haz clic en Añadir un elemento.

En la lista Tipo, selecciona el tipo de clave.

Si quieres usar claves RSA, haz lo siguiente:

- Opcional: Añade el tamaño mínimo del módulo en bits.

- Opcional: Añade el tamaño máximo del módulo en bits.

- Haz clic en Listo.

Si quieres usar claves de curva elíptica, haz lo siguiente:

- Opcional: En la lista Tipo de curva elíptica, selecciona el tipo de curva elíptica.

- Haz clic en Listo.

Para añadir otra clave permitida, haz clic en Añadir un elemento y repite el paso 2.

Haz clic en Siguiente.

Configurar métodos de solicitud de certificados

Para limitar los métodos que pueden usar los solicitantes de certificados para solicitar certificados del grupo de AC, haz lo siguiente:

- Opcional: Para restringir las solicitudes de certificados basadas en CSR, haz clic en el interruptor.

- Opcional: Para restringir las solicitudes de certificados basadas en la configuración, haz clic en el interruptor.

Configurar las opciones de publicación

Para configurar las opciones de publicación, sigue estos pasos:

- Opcional: Para no permitir que se publiquen certificados de AC en el segmento de Cloud Storage de las AC del grupo de ACs, haz clic en el interruptor.

- Opcional: Para no permitir que se publiquen CRLs en el segmento de Cloud Storage de las autoridades de certificación del grupo de autoridades de certificación, haz clic en el interruptor.

Haga clic en el menú para seleccionar el formato de codificación de los certificados de CA y las CRL publicados.

Haz clic en Siguiente.

Este ajuste hace referencia al campo Key Usage de un certificado digital. Especifica cómo se puede usar la clave privada del certificado, como para el cifrado de claves, el cifrado de datos, la firma de certificados y la firma de CRL.

Para obtener más información, consulta Uso de claves.

- Para seleccionar los usos de clave base, haz clic en el interruptor Especificar usos de clave base para los certificados emitidos desde este grupo de ACs y, a continuación, selecciona una de las opciones de la lista.

- Haz clic en Siguiente.

Este ajuste hace referencia al campo Extended Key Usage (EKU) de un certificado digital. Proporciona restricciones más específicas y detalladas sobre cómo se puede usar la clave, como para la autenticación de servidores, la autenticación de clientes, la firma de código y la protección de correo electrónico. Para obtener más información, consulta Uso de claves extendido.

Los usos mejorados de clave se definen mediante identificadores de objeto (OIDs). Si no configuras los usos mejorados de clave, se permitirán todos los casos de uso de clave.

- Para seleccionar los usos mejorados de claves, haz clic en el botón Escribir usos mejorados de claves para certificados emitidos desde este grupo de ACs y, a continuación, selecciona una de las opciones de la lista.

- Haz clic en Siguiente.

La extensión de políticas de certificado del certificado expresa las políticas que sigue el grupo de CAs emisoras. Esta extensión puede incluir información sobre cómo se validan las identidades antes de emitir los certificados, cómo se revocan los certificados y cómo se asegura la integridad del conjunto de autoridades de certificación. Esta extensión le ayuda a verificar los certificados que emite el grupo de autoridades de certificación y a ver cómo se usan.

Para obtener más información, consulta las políticas de certificados.

Para especificar la política que define el uso del certificado, haz lo siguiente:

- Añada el identificador de la política en el campo Identificadores de la política.

- Haz clic en Siguiente.

La extensión AIA de un certificado proporciona la siguiente información:

- Dirección de los servidores OCSP desde los que puedes comprobar el estado de revocación del certificado.

- El método de acceso del emisor del certificado.

Para obtener más información, consulta Acceso a la información de la autoridad.

Para añadir los servidores OCSP que aparecen en el campo de extensión AIA de los certificados, sigue estos pasos:

- Haz clic en Añadir elemento.

- En el campo URL del servidor, añade la URL del servidor OCSP.

- Haz clic en Listo.

- Haz clic en Siguiente.

El campo Opciones de AC de una plantilla de certificado define cómo se puede usar el certificado resultante en una jerarquía de autoridad de certificación (CA). Las opciones de la autoridad de certificación determinan si un certificado se puede usar para firmar otros certificados y, si es así, las restricciones de los certificados que emite.

Elige una de las opciones siguientes:

Incluye las configuraciones para describir las extensiones X.509 de la AC: especifica los ajustes de una plantilla de certificado que controlan las extensiones X.509.

Restringir el uso de los certificados emitidos solo a las autoridades de certificación: esta opción solo aparece si marcas la casilla mencionada en el paso anterior. Este valor booleano indica si el certificado es un certificado de AC. Si se define como

true, el certificado se puede usar para firmar otros certificados. Sifalse, el certificado es un certificado de entidad final y no puede firmar otros certificados. Si haces clic en este interruptor, se te pedirá que definas restricciones de nombres para la extensión en los certificados de CA.Incluye las configuraciones para describir las extensiones X.509 de restricción de longitud de ruta: Especifica los ajustes que controlan la longitud que puede tener una cadena de certificados, que se deriva de un certificado concreto. Si la longitud máxima de la ruta de la entidad emisora se define como

0, la CA solo puede emitir certificados de entidad final. Si se asigna el valor1, la cadena situada debajo de este certificado de AC solo puede incluir una AC subordinada. Si no se declara ningún valor, el número de CAs subordinadas de la cadena por debajo de esta CA no tiene límite.- Haz clic en Siguiente.

Para configurar extensiones personalizadas adicionales que se incluyan en los certificados emitidos por el grupo de AC, sigue estos pasos:

- Haz clic en Añadir elemento.

- En el campo Identificador de objeto, añada un identificador de objeto válido que tenga el formato de dígitos separados por puntos.

- En el campo Value (Valor), añada el valor codificado en base64 del identificador.

- Si la extensión es fundamental, selecciona La extensión es fundamental.

Para guardar todas las configuraciones de valores de referencia, haz clic en Hecho.

Para crear el grupo de ACs, haga clic en Hecho.

gcloud

Ejecuta el siguiente comando:

gcloud privateca pools create POOL_NAME --location=LOCATION

Haz los cambios siguientes:

- POOL_NAME: el nombre del grupo de autoridades de certificación.

- LOCATION: la ubicación en la que quieres crear el grupo de ACs. Para ver la lista completa de ubicaciones, consulta Ubicaciones.

Si no especifica el nivel que necesita para su grupo de ACs, se seleccionará el nivel Enterprise de forma predeterminada. Si quieres especificar el nivel de tu grupo de ACs, ejecuta el siguiente comando gcloud:

gcloud privateca pools create POOL_NAME --location=LOCATION --tier=TIER_NAME

Haz los cambios siguientes:

- POOL_NAME: el nombre de tu grupo de autoridades de certificación.

- LOCATION: la ubicación en la que quieres crear el grupo de ACs. Para ver la lista completa de ubicaciones, consulta Ubicaciones.

- TIER_NAME:

devopsoenterprise. Para obtener más información, consulta Seleccionar los niveles de operación.

Si no especifica el formato de codificación de publicación de su grupo de CAs, se seleccionará de forma predeterminada el formato de codificación de publicación PEM. Si quieres especificar el formato de codificación de publicación de tu grupo de ACs, ejecuta el siguiente comando gcloud:

gcloud privateca pools create POOL_NAME --location=LOCATION --publishing-encoding-format=PUBLISHING_ENCODING_FORMAT

Haz los cambios siguientes:

- POOL_NAME: el nombre de tu grupo de autoridades de certificación.

- LOCATION: la ubicación en la que quieres crear el grupo de CAs. Para ver la lista completa de ubicaciones, consulta Ubicaciones.

- PUBLISHING_ENCODING_FORMAT:

PEMoDER.

Para obtener más información sobre el comando gcloud privateca pools create, consulta gcloud privateca pools

create.

Para obtener información sobre cómo restringir el tipo de certificados que puede emitir un grupo de CAs, consulta Añadir una política de emisión de certificados a un grupo de CAs.

Terraform

Go

Para autenticarte en el servicio de AC, configura las credenciales predeterminadas de la aplicación. Para obtener más información, consulta el artículo Configurar la autenticación en un entorno de desarrollo local.

Java

Para autenticarte en el servicio de AC, configura las credenciales predeterminadas de la aplicación. Para obtener más información, consulta el artículo Configurar la autenticación en un entorno de desarrollo local.

Python

Para autenticarte en el servicio de AC, configura las credenciales predeterminadas de la aplicación. Para obtener más información, consulta el artículo Configurar la autenticación en un entorno de desarrollo local.

API REST

Crea un grupo de ACs.

Método HTTP y URL:

POST https://privateca.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/caPools\?ca_pool_id=POOL_ID

Cuerpo JSON de la solicitud:

{ "tier": "ENTERPRISE" }Para enviar tu solicitud, despliega una de estas opciones:

Deberías recibir una respuesta JSON similar a la siguiente:

{ "name": "projects/PROJECT_ID/locations/LOCATION/operations/operation-UUID", "metadata": {...}, "done": false }Consulta la operación hasta que se complete.

La operación se completa cuando la propiedad

donede la operación de larga duración se define comotrue.Método HTTP y URL:

GET https://privateca.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/operations/operation-UUID

Para enviar tu solicitud, despliega una de estas opciones:

Deberías recibir una respuesta JSON similar a la siguiente:

{ "name": "projects/PROJECT_ID/locations/LOCATION/operations/operation-UUID", "metadata": {...}, "done": true, "response": { "@type": "type.googleapis.com/google.cloud.security.privateca.v1.CaPool", "name": "...", "tier": "ENTERPRISE" } }

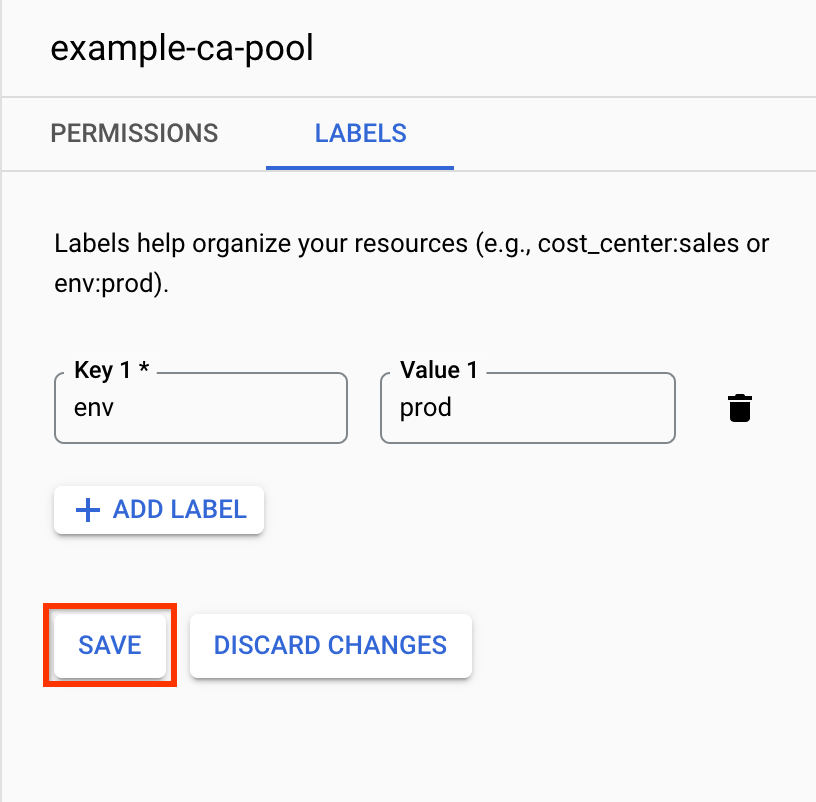

Añadir o actualizar etiquetas en un grupo de ACs

Una etiqueta es un par clave-valor que te ayuda a organizar tus recursos de servicio de CA. Puedes filtrar tus recursos en función de sus etiquetas.

Para añadir o actualizar etiquetas en un grupo de CAs, haz lo siguiente:

Consola

Para añadir una etiqueta, sigue estos pasos:

Ve a la página Servicio de autoridad de certificación.

En la pestaña Gestor de grupos de ACs, selecciona el grupo de ACs.

Haz clic en Etiquetas.

Haz clic en Añadir etiqueta.

Añade un par clave-valor.

Haz clic en Guardar.

Para editar una etiqueta, siga estos pasos:

Ve a la página Servicio de autoridad de certificación.

En la pestaña Gestor de grupos de ACs, selecciona el grupo de ACs.

Haz clic en Etiquetas.

Edita el valor de la etiqueta.

Haz clic en Guardar.

gcloud

Ejecuta el siguiente comando:

gcloud privateca pools update POOL_ID --location=LOCATION --update-labels foo=bar

Haz los cambios siguientes:

- POOL_ID: el nombre del grupo de autoridades de certificación.

- LOCATION: la ubicación del grupo de autoridades de certificación. Para ver la lista completa de ubicaciones, consulta Ubicaciones.

Siguientes pasos

- Consulta cómo crear una CA raíz.

- Consulta cómo crear una CA subordinada.

- Consulta cómo usar una política de emisión de certificados.

- Consulta cómo aumentar el rendimiento de la creación de certificados con grupos de CA.

- Consulta cómo actualizar y eliminar un conjunto de CAs.