Zugriffsgenehmigungsanfragen genehmigen

In diesem Dokument wird erläutert, wie Sie eine Zugriffsgenehmigungsanfrage genehmigen.

Hinweise

Machen Sie sich mit den Konzepten auf der Seite Übersicht vertraut.

Gewähren Sie dem Hauptkonto, das Genehmigungen ausführen soll, die IAM-Rolle „Genehmiger für Zugriffsgenehmigungen“ (

roles/accessapproval.approver) für das Projekt, den Ordner oder die Organisation. Sie können die IAM-Rolle „Genehmiger für Zugriffsgenehmigungen“ entweder einem einzelnen Nutzer, einem Dienstkonto oder einer Google-Gruppe zuweisen.Wenn Sie einen benutzerdefinierten Signaturschlüssel verwenden, müssen Sie dem Dienstkonto für die Zugriffsberechtigung für Ihre Ressource auch die IAM-Rolle „Cloud KMS CryptoKey-Signer/Prüffunktion“ (

roles/cloudkms.signerVerifier) zuweisen. Wenn Sie einen von Google verwalteten Signaturschlüssel verwenden, müssen Sie keine weiteren Berechtigungen angeben.Informationen zum Zuweisen einer IAM-Rolle finden Sie unter Einzelne Rolle zuweisen.

Einstellungen für den Empfang von Benachrichtigungen konfigurieren

Sie haben folgende Möglichkeiten, Zugriffsgenehmigungsanfragen zu erhalten:

- Anfragen per E-Mail erhalten.

- Anfragen über Pub/Sub empfangen.

Sie können beide Optionen auswählen. Folgen Sie dazu der Anleitung unter E-Mail- und Pub/Sub-Benachrichtigungen einrichten.

Zugriffsgenehmigungsanfragen genehmigen

Nachdem Sie einige Nutzer als Genehmiger registriert haben, erhalten diese Nutzer alle Zugriffsanfragen.

Console

So genehmigen Sie eine Zugriffsgenehmigungsanfrage über dieGoogle Cloud -Konsole:

Alle ausstehenden Genehmigungsanfragen finden Sie in der Google Cloud Console auf der Seite Zugriffsgenehmigung.

Wenn Sie festgelegt haben, dass Sie Anfragen für die Zugriffsgenehmigung per E-Mail erhalten möchten, können Sie auch auf den Link in der E-Mail klicken, die Sie mit der Genehmigungsanfrage erhalten haben, um auf diese Seite weitergeleitet zu werden.

Wenn Sie einer Anfrage zustimmen möchten, klicken Sie auf Genehmigen.

Sie können die Anfrage auch ablehnen. Sie haben auch die Möglichkeit, die Anfrage abzulehnen. Dies ist jedoch optional, da der Zugriff weiterhin verweigert wird, auch wenn Sie die Anfrage nicht ablehnen.

Wenn Sie den Zugriffsantrag des Google-Mitarbeiters nicht innerhalb von 14 Tagen oder vor Ablauf des Antrags genehmigen, wird er automatisch abgelehnt.

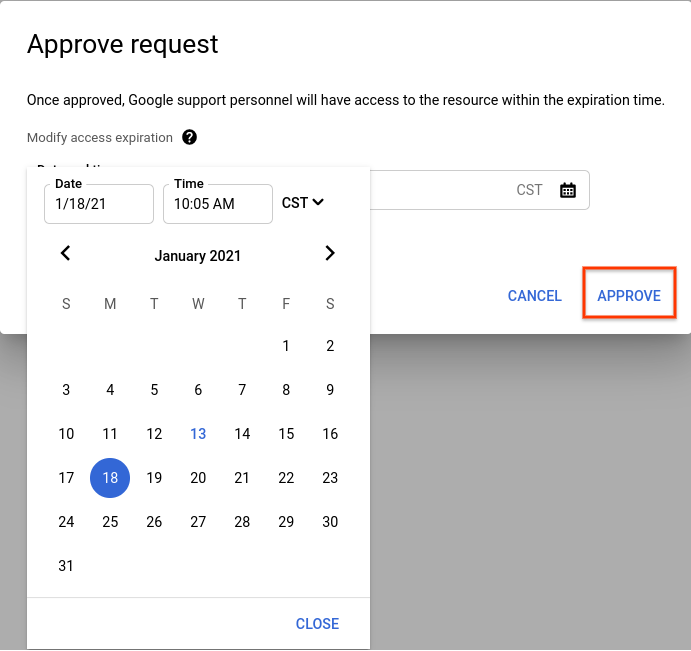

Wählen Sie im angezeigten Dialogfeld das Datum und die Uhrzeit aus, an dem der Zugriff ablaufen soll.

Wählen Sie Genehmigen aus, um den Zugriff bis zum festgelegten Ablaufdatum und zur festgelegten Ablaufzeit zu genehmigen.

Optional: Wenn Sie die Signatur einer Anfrage nach der Genehmigung prüfen möchten, folgen Sie der Anleitung unter Signatur einer Anfrage prüfen.

cURL

So genehmigen Sie eine Zugriffsgenehmigungsanfrage mit cURL:

- Übernehmen Sie den

approvalRequest-Namen aus der Pub/Sub-Nachricht. Führen Sie einen API-Aufruf durch, um

approvalRequestzu genehmigen oder zu verwerfen.# HTTP POST request with empty body (an effect of using -d '') # service-account-credential.json is attained by going to the # IAM -> Service Accounts menu in the cloud console and creating # a service account. curl -H "$(oauth2l header --json service-account-credentials.json cloud-platform)" \ -d '' https://accessapproval.googleapis.com/v1/projects/<var>PROJECT_ID</var>/approvalRequests/<var>APPROVAL_REQUEST_ID</var>:approveSie können auf eine Anfrage mit einer der folgenden Optionen antworten:

Aktion Effekt Google-Zugriffsstatus :approveGenehmigt die Anfrage. Vor Genehmigung abgelehnt, nach Genehmigung genehmigt. :dismissLehnt die Genehmigungsanfrage ab. Wir empfehlen, den Zugriff abzulehnen, anstatt keine Maßnahmen zu ergreifen. Wenn Sie die Zugriffsanfrage ablehnen, wird der Google-Mitarbeiter aufgefordert, sich mit Ihnen in Verbindung zu setzen. Vor der Ablehnung abgelehnt, nach der Ablehnung abgelehnt. Keine Aktion Der Zugriff wird Google-Mitarbeitern weiterhin verweigert. Google-Mitarbeiter müssen eine neue Anfrage öffnen, um nach Ablauf der requestedExpiration-Zeit auf die Ressource zuzugreifen.Verweigert vor "keine Aktion", verweigert nach Ablauf der Zeit.

Nachdem Sie die Anfrage genehmigt haben, ändert sich der Anfragestatus in Approved. Google-Mitarbeiter mit Merkmalen, die mit dem Geltungsbereich der Genehmigung übereinstimmen, können innerhalb des genehmigten Zeitraums Zugriff nehmen. Dazu gehören die gleiche Begründung, der gleiche Standort oder der gleiche Arbeitsplatz.

Die Zugriffsgenehmigung gewährt dem Google-Mitarbeiter, der den Zugriff angefordert hat, keine IAM-Rolle und keine neue Berechtigung.

Wenn Sie den Zugriffsantrag des Google-Mitarbeiters nicht genehmigen, wird ihm der Zugriff verweigert. Wenn Sie die Anfrage ablehnen, wird sie nur aus der Liste der ausstehenden Anfragen entfernt. Wenn Sie eine Genehmigungsanfrage nicht ablehnen, wird der Zugriff weiterhin verweigert.

Nach der Aktivierung werden mit Access Transparency alle von Ihnen genehmigten Zugriffe auf Kundendaten protokolliert.

Der Zugriff für Google-Mitarbeiter ist zulässig, bis die Genehmigung abläuft oder die Begründung für den Zugriff nicht mehr gültig ist. Der Zugriff läuft beispielsweise ab, wenn der Supportfall, für den Google-Mitarbeiter Zugriff angefordert haben, geschlossen wird.

Nächste Schritte

- Weitere Informationen zu Aktionen von Google-Mitarbeitern, die von Benachrichtigungen zur Zugriffsgenehmigung ausgenommen sind

- Weitere Informationen zu den Feldern in einer Zugriffsgenehmigungsanfrage