Dalam dokumen ini, Anda akan mempelajari cara mengaktifkan Container Scanning API, mengirim image ke Artifact Registry, dan melihat daftar kerentanan yang ditemukan dalam image.

Artifact Analysis memberikan informasi kerentanan untuk image container di Artifact Registry. Metadata disimpan sebagai catatan. Kemunculan dibuat untuk setiap instance catatan yang terkait dengan gambar. Lihat dokumen ringkasan dan harga untuk mengetahui informasi selengkapnya.

Sebelum memulai

- Sign in to your Google Cloud account. If you're new to Google Cloud, create an account to evaluate how our products perform in real-world scenarios. New customers also get $300 in free credits to run, test, and deploy workloads.

-

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Artifact Registry and Container Scanning APIs.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. -

Install the Google Cloud CLI.

-

If you're using an external identity provider (IdP), you must first sign in to the gcloud CLI with your federated identity.

-

To initialize the gcloud CLI, run the following command:

gcloud init -

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Artifact Registry and Container Scanning APIs.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. -

Install the Google Cloud CLI.

-

If you're using an external identity provider (IdP), you must first sign in to the gcloud CLI with your federated identity.

-

To initialize the gcloud CLI, run the following command:

gcloud init - Buat repositori Docker di Artifact Registry dan kirim image container ke repositori. Jika Anda belum terbiasa dengan Artifact Registry, lihat Panduan memulai Docker.

Mengaktifkan API ini juga akan mengaktifkan pemindaian paket bahasa di Artifact Registry. Lihat jenis paket yang didukung.

Melihat kerentanan gambar

Artifact Analysis memindai image baru saat diupload ke Artifact Registry. Pemindaian ini mengekstrak informasi tentang paket sistem dalam container.

Anda dapat melihat kemunculan kerentanan untuk image di registri menggunakan konsol Google Cloud , Google Cloud CLI, atau Container Analysis API. Jika gambar memiliki kerentanan, Anda dapat memperoleh detailnya.

Analisis Artefak hanya memperbarui metadata untuk gambar yang di-push atau ditarik dalam 30 hari terakhir. Setelah 30 hari, metadata tidak akan diperbarui lagi, dan hasilnya akan menjadi tidak valid. Selain itu, Analisis Artefak mengarsipkan metadata yang sudah tidak berlaku selama lebih dari 90 hari, dan metadata tersebut tidak akan tersedia di konsol Google Cloud , gcloud, atau menggunakan API. Untuk memindai ulang gambar dengan metadata yang tidak berlaku atau diarsipkan, tarik gambar tersebut. Memperbarui metadata dapat memerlukan waktu hingga 24 jam.

Melihat kemunculan di konsol Google Cloud

Untuk melihat kerentanan dalam image:

Dapatkan daftar repositori.

Di daftar repositori, klik repositori.

Di daftar gambar, klik nama gambar.

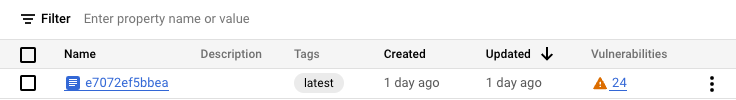

Jumlah total kerentanan untuk setiap ringkasan gambar ditampilkan di kolom Kerentanan.

Untuk melihat daftar kerentanan pada image, klik link di kolom Kerentanan.

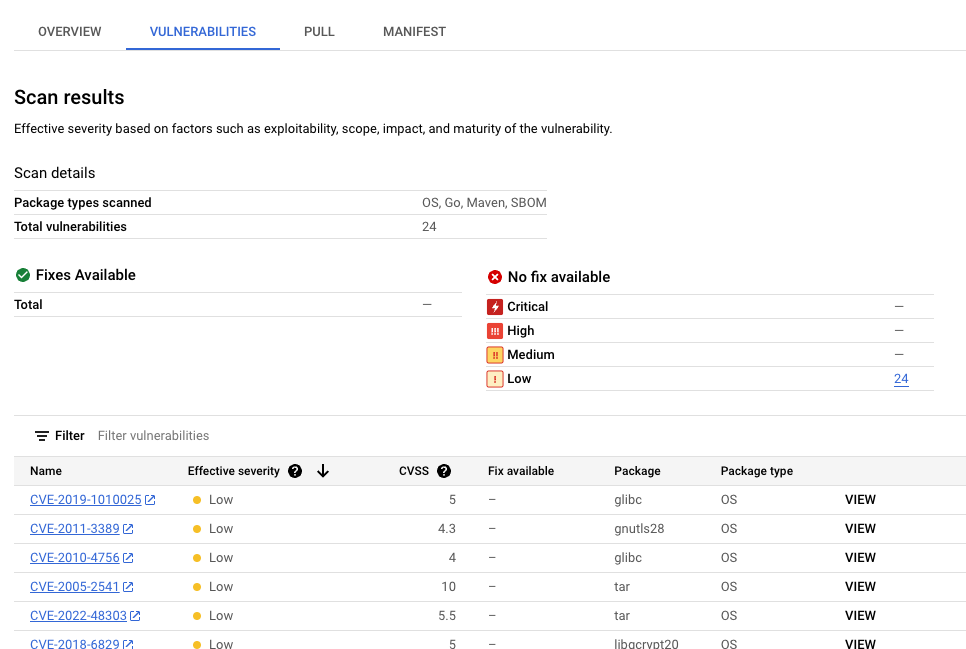

Bagian Hasil pemindaian menampilkan ringkasan jenis paket yang dipindai, total kerentanan, kerentanan dengan perbaikan yang tersedia, kerentanan tanpa perbaikan, dan tingkat keparahan efektif.

Tabel kerentanan mencantumkan nama Kerentanan dan Eksposur Umum (CVE) untuk setiap kerentanan yang ditemukan, tingkat keparahan efektif, skor Sistem Penskoran Kerentanan Umum (CVSS), perbaikan (jika tersedia), nama paket yang berisi kerentanan, dan jenis paket. Anda dapat memfilter dan mengurutkan file ini untuk memeriksa file, direktori, atau jenis file tertentu menurut ekstensi file. Konsol Google Cloud menampilkan hingga 1.200 kerentanan per halaman dalam tabel ini.

Untuk mengetahui detail CVE tertentu, klik nama CVE.

Untuk melihat detail kemunculan kerentanan seperti nomor versi dan lokasi yang terpengaruh, klik Lihat atau Lihat yang Sudah Diperbaiki di baris dengan nama kerentanan. Teks link adalah Lihat untuk kerentanan tanpa perbaikan, dan Lihat yang Sudah Diperbaiki untuk kerentanan yang telah diperbaiki.

Melihat kemunculan menggunakan gcloud

Untuk melihat kemunculan image di Artifact Registry, jalankan perintah

gcloud artifacts docker images list:

gcloud artifacts docker images list --show-occurrences \

LOCATION-docker.pkg.dev/PROJECT_ID/REPOSITORY/IMAGE_ID

Dengan:

- LOCATION adalah lokasi repositori regional atau multi-regional.

- PROJECT_ID adalah Google Cloud project ID konsol Anda.

- REPOSITORY adalah nama repositori tempat image disimpan.

- IMAGE_ID adalah nama image di repositori. Anda tidak dapat menentukan tag gambar dengan perintah ini.

Secara default, perintah ini menampilkan 10 gambar terbaru. Untuk menampilkan

jumlah gambar yang berbeda, gunakan tanda --show-occurrences-from.

Misalnya, perintah berikut menampilkan 25 gambar terbaru:

gcloud artifacts docker images list --show-occurrences-from=25 \

us-central1-docker.pkg.dev/my-project/my-repo/my-image

Output-nya akan terlihat mirip dengan:

Contoh output gambar

{

"name": "projects/my-project/locations/us-central1/occurrences/22d3edfb-34f2-4d3f-be08-fd90c549f010",

"resource": {

"uri": "https://us-central1-docker.pkg.dev/my-project/my-repo/golang-nginx@sha256:5b54ef20748417ccdb0b87afedf98c44e699e2f59bd6cv48cbdc1ca2e72c80e3"

},

"noteName": "projects/my-project/locations/us-central1/notes/CVE-2005-2541",

"kind": "VULNERABILITY",

"createTime": "2025-01-21T15:57:01.238832Z",

"updateTime": "2025-01-21T15:57:01.238832Z",

"vulnerability": {

"severity": "CRITICAL",

"cvssScore": 10,

"packageIssue": [

{

"affectedLocation": {

"cpeUri": "cpe:/o:debian:debian_linux:12",

"package": "tar",

"version": {

"name": "1.34+dfsg",

"revision": "1.2+deb12u1",

"kind": "NORMAL"

}

},

"fixedLocation": {

"cpeUri": "cpe:/o:debian:debian_linux:12",

"package": "tar",

"version": {

"kind": "MAXIMUM"

}

},

"packageType": "OS",

"effectiveSeverity": "LOW",

"file_location": [

{

"file_path": "/var/lib/dpkg/status",

"layerDetails": {

"index": 0,

"diffID": "sha256:123",

"buildCommand": "FROM golang:example_sha256",

"BaseImages": [

{

"name": "library/golang",

},

],

},

},

],

}

],

"shortDescription": "CVE-2005-2541",

"longDescription": "NIST vectors: AV:N/AC:L/Au:N/C:C/I:C/A:C",

"relatedUrls": [

{

"url": "https://security-tracker.debian.org/tracker/CVE-2005-2541",

"label": "More Info"

}

],

"effectiveSeverity": "LOW",

"cvssVersion": "CVSS_VERSION_2",

"cvssV2": {

"baseScore": 10,

"attackVector": "ATTACK_VECTOR_NETWORK",

"attackComplexity": "ATTACK_COMPLEXITY_LOW",

"authentication": "AUTHENTICATION_NONE",

"confidentialityImpact": "IMPACT_COMPLETE",

"integrityImpact": "IMPACT_COMPLETE",

"availabilityImpact": "IMPACT_COMPLETE"

}

}

}

Melihat kerentanan untuk tag image

Untuk melihat kerentanan pada tag image, masukkan salah satu perintah berikut:

gcloud artifacts docker images describe \

LOCATION-docker.pkg.dev/PROJECT_ID/REPOSITORY/IMAGE_ID:TAG \

--show-package-vulnerability

atau

gcloud artifacts docker images describe \

LOCATION-docker.pkg.dev/PROJECT_ID/REPOSITORY/IMAGE_ID@sha256:HASH \

--show-package-vulnerability

Dengan:

- LOCATION adalah lokasi repositori regional atau multi-regional.

- PROJECT_ID adalah Google Cloud project ID konsol Anda.

- REPOSITORY adalah nama repositori tempat image disimpan.

- IMAGE_ID adalah nama image di repositori.

- TAG adalah tag gambar yang ingin Anda dapatkan informasinya.

- HASH adalah ringkasan gambar.

Artifact Analysis menampilkan hasil yang mencakup packageType.

Memfilter kemunculan kerentanan

Untuk memfilter kemunculan kerentanan, gunakan parameter --occurrence-filter:

gcloud artifacts docker images list --show-occurrences \

LOCATION-docker.pkg.dev/PROJECT_ID/REPOSITORY/IMAGE_ID \

--occurrence-filter=FILTER_EXPRESSION

Dengan:

- LOCATION adalah lokasi repositori regional atau multi-regional.

- PROJECT_ID adalah Google Cloud project ID konsol Anda.

- REPOSITORY adalah nama repositori tempat image disimpan.

- IMAGE_ID adalah nama image di repositori.

- FILTER_EXPRESSION adalah contoh ekspresi filter dalam format yang dijelaskan dalam Memfilter kemunculan kerentanan.

Melihat kerentanan untuk lapisan tertentu

Anda dapat menggunakan kolom layerDetails untuk menentukan lapisan spesifik yang memperkenalkan paket rentan, dan untuk melihat informasi tambahan tentang lapisan tersebut. Misalnya, perhatikan output layerDetails berikut untuk sebuah gambar:

"layerDetails": {

"index": 0,

"diffID": "sha256:123",

"buildCommand": "FROM golang:example_sha256",

"BaseImages": [

{

"name": "library/golang",

},

],

}

Output menunjukkan bahwa indeks lapisan adalah 0 dalam image container,

dengan hash lapisan sha256:123.

Perintah build Docker yang digunakan untuk membangun lapisan ini adalah

FROM golang:example_sha256, dan lapisan ini juga ditemukan di image dasar

library/golang.

Melihat kemunculan menggunakan API atau kode

Untuk melihat kemunculan gambar, tentukan gambar dengan URL dalam format berikut:

LOCATION-docker.pkg.dev/PROJECT_ID/REPOSITORY/IMAGE_ID

API

Menggunakan cURL

Untuk mendapatkan daftar kemunculan dalam project Anda:

curl -X GET -H "Content-Type: application/json" -H \

"Authorization: Bearer $(gcloud auth print-access-token)" \

https://containeranalysis.googleapis.com/v1/projects/PROJECT_ID/occurrences

Untuk mendapatkan ringkasan kerentanan dalam project Anda:

curl -X GET -H "Content-Type: application/json" -H \

"Authorization: Bearer $(gcloud auth print-access-token)" \

https://containeranalysis.googleapis.com/v1/projects/PROJECT_ID/occurrences:vulnerabilitySummary

Untuk mendapatkan detail tentang kemunculan tertentu:

curl -X GET -H "Content-Type: application/json" -H \

"Authorization: Bearer $(gcloud auth print-access-token)" \

https://containeranalysis.googleapis.com/v1/projects/PROJECT_ID/occurrences/OCCURRENCE_ID

Java

Untuk mempelajari cara menginstal dan menggunakan library klien untuk Artifact Analysis, lihat library klien Artifact Analysis. Untuk mengetahui informasi selengkapnya, lihat dokumentasi referensi API Java Artifact Analysis.

Untuk melakukan autentikasi ke Artifact Analysis, siapkan Kredensial Default Aplikasi. Untuk mengetahui informasi selengkapnya, lihat Menyiapkan autentikasi untuk lingkungan pengembangan lokal.

Go

Untuk mempelajari cara menginstal dan menggunakan library klien untuk Artifact Analysis, lihat library klien Artifact Analysis. Untuk mengetahui informasi selengkapnya, lihat dokumentasi referensi API Go Artifact Analysis.

Untuk melakukan autentikasi ke Artifact Analysis, siapkan Kredensial Default Aplikasi. Untuk mengetahui informasi selengkapnya, lihat Menyiapkan autentikasi untuk lingkungan pengembangan lokal.

Node.js

Untuk mempelajari cara menginstal dan menggunakan library klien untuk Artifact Analysis, lihat library klien Artifact Analysis. Untuk mengetahui informasi selengkapnya, lihat dokumentasi referensi API Node.js Artifact Analysis.

Untuk melakukan autentikasi ke Artifact Analysis, siapkan Kredensial Default Aplikasi. Untuk mengetahui informasi selengkapnya, lihat Menyiapkan autentikasi untuk lingkungan pengembangan lokal.

Ruby

Untuk mempelajari cara menginstal dan menggunakan library klien untuk Artifact Analysis, lihat library klien Artifact Analysis. Untuk mengetahui informasi selengkapnya, lihat dokumentasi referensi API Ruby Artifact Analysis.

Untuk melakukan autentikasi ke Artifact Analysis, siapkan Kredensial Default Aplikasi. Untuk mengetahui informasi selengkapnya, lihat Menyiapkan autentikasi untuk lingkungan pengembangan lokal.

Python

Untuk mempelajari cara menginstal dan menggunakan library klien untuk Artifact Analysis, lihat library klien Artifact Analysis. Untuk mengetahui informasi selengkapnya, lihat dokumentasi referensi API Python Artifact Analysis.

Untuk melakukan autentikasi ke Artifact Analysis, siapkan Kredensial Default Aplikasi. Untuk mengetahui informasi selengkapnya, lihat Menyiapkan autentikasi untuk lingkungan pengembangan lokal.

Melihat kemunculan di Cloud Build

Jika menggunakan Cloud Build, Anda juga dapat melihat kerentanan image di panel samping Insight keamanan dalam konsol Google Cloud .

Panel samping Insight keamanan memberikan ringkasan informasi keamanan build tingkat tinggi untuk artefak yang disimpan di Artifact Registry. Untuk mempelajari lebih lanjut panel samping dan cara menggunakan Cloud Build untuk membantu melindungi supply chain software Anda, lihat Melihat insight keamanan build.

Memfilter kemunculan

Anda dapat menggunakan string filter dalam perintah gcloud dan Artifact Analysis API untuk memfilter kemunculan sebelum melihatnya. Bagian berikut menjelaskan filter penelusuran yang didukung.

Melihat kemunculan penemuan

Saat image pertama kali dikirim ke Artifact Registry, Artifact Registry akan membuat kejadian penemuan, yang berisi informasi tentang pemindaian awal image container.

Untuk mengambil temuan penemuan untuk gambar, gunakan ekspresi filter berikut:

kind="DISCOVERY" AND resourceUrl="RESOURCE_URL"

Dengan RESOURCE_URL memiliki format berikut:

LOCATION-docker.pkg.dev/PROJECT_ID/REPOSITORY/IMAGE_ID

gcloud

Melihat kemunculan penemuan untuk gambar:

Dalam hal ini, ekspresi tidak digunakan secara langsung dalam perintah, tetapi informasi yang sama diteruskan sebagai argumen:

Artifact Registry:

gcloud artifacts docker images list --show-occurrences \

--occurrence-filter='kind="DISCOVERY"' --format=json \

LOCATION-docker.pkg.dev/PROJECT_ID/REPOSITORY/IMAGE_ID

API

Untuk mengambil kemunculan penemuan, ekspresi filter Anda harus dienkode URL dan disematkan dalam permintaan GET sebagai berikut:

GET https://containeranalysis.googleapis.com/v1/projects/PROJECT_ID/occurrences?filter=kind%3D%22DISCOVERY%22%20AND%20resourceUrl%3D%22ENCODED_RESOURCE_URL%22

Lihat endpoint API

projects.occurrences.get

untuk mengetahui detail selengkapnya.

Java

Untuk mempelajari cara menginstal dan menggunakan library klien untuk Artifact Analysis, lihat library klien Artifact Analysis. Untuk mengetahui informasi selengkapnya, lihat dokumentasi referensi API Java Artifact Analysis.

Untuk melakukan autentikasi ke Artifact Analysis, siapkan Kredensial Default Aplikasi. Untuk mengetahui informasi selengkapnya, lihat Menyiapkan autentikasi untuk lingkungan pengembangan lokal.

Go

Untuk mempelajari cara menginstal dan menggunakan library klien untuk Artifact Analysis, lihat library klien Artifact Analysis. Untuk mengetahui informasi selengkapnya, lihat dokumentasi referensi API Go Artifact Analysis.

Untuk melakukan autentikasi ke Artifact Analysis, siapkan Kredensial Default Aplikasi. Untuk mengetahui informasi selengkapnya, lihat Menyiapkan autentikasi untuk lingkungan pengembangan lokal.

Node.js

Untuk mempelajari cara menginstal dan menggunakan library klien untuk Artifact Analysis, lihat library klien Artifact Analysis. Untuk mengetahui informasi selengkapnya, lihat dokumentasi referensi API Node.js Artifact Analysis.

Untuk melakukan autentikasi ke Artifact Analysis, siapkan Kredensial Default Aplikasi. Untuk mengetahui informasi selengkapnya, lihat Menyiapkan autentikasi untuk lingkungan pengembangan lokal.

Ruby

Untuk mempelajari cara menginstal dan menggunakan library klien untuk Artifact Analysis, lihat library klien Artifact Analysis. Untuk mengetahui informasi selengkapnya, lihat dokumentasi referensi API Ruby Artifact Analysis.

Untuk melakukan autentikasi ke Artifact Analysis, siapkan Kredensial Default Aplikasi. Untuk mengetahui informasi selengkapnya, lihat Menyiapkan autentikasi untuk lingkungan pengembangan lokal.

Python

Untuk mempelajari cara menginstal dan menggunakan library klien untuk Artifact Analysis, lihat library klien Artifact Analysis. Untuk mengetahui informasi selengkapnya, lihat dokumentasi referensi API Python Artifact Analysis.

Untuk melakukan autentikasi ke Artifact Analysis, siapkan Kredensial Default Aplikasi. Untuk mengetahui informasi selengkapnya, lihat Menyiapkan autentikasi untuk lingkungan pengembangan lokal.

Melihat kemunculan kerentanan

Untuk melihat kemunculan kerentanan untuk image tertentu, buat kueri dengan ekspresi filter:

kind="VULNERABILITY" AND resourceUrl="RESOURCE_URL"

Dengan RESOURCE_URL memiliki format berikut:

LOCATION-docker.pkg.dev/PROJECT_ID/REPOSITORY/IMAGE_ID

gcloud

Dalam hal ini, ekspresi tidak digunakan secara langsung dalam perintah, tetapi informasi yang sama diteruskan sebagai argumen:

Artifact Registry

gcloud artifacts docker images list --show-occurrences \

--occurrence-filter='kind="VULNERABILITY"' --format=json \

LOCATION-docker.pkg.dev/PROJECT_ID/REPOSITORY/IMAGE_ID

API

URL resource harus dienkode ke URL, dan disematkan dalam permintaan GET sebagai berikut:

GET https://containeranalysis.googleapis.com/v1/projects/PROJECT_ID/occurrences?filter=kind%3D%22VULNERABILITY%22%20AND%20resourceUrl%3D%22ENCODED_RESOURCE_URL%22

Lihat endpoint API

projects.occurrences.get

untuk mengetahui detail selengkapnya.

Java

Untuk mempelajari cara menginstal dan menggunakan library klien untuk Artifact Analysis, lihat library klien Artifact Analysis. Untuk mengetahui informasi selengkapnya, lihat dokumentasi referensi API Java Artifact Analysis.

Untuk melakukan autentikasi ke Artifact Analysis, siapkan Kredensial Default Aplikasi. Untuk mengetahui informasi selengkapnya, lihat Menyiapkan autentikasi untuk lingkungan pengembangan lokal.

Go

Untuk mempelajari cara menginstal dan menggunakan library klien untuk Artifact Analysis, lihat library klien Artifact Analysis. Untuk mengetahui informasi selengkapnya, lihat dokumentasi referensi API Go Artifact Analysis.

Untuk melakukan autentikasi ke Artifact Analysis, siapkan Kredensial Default Aplikasi. Untuk mengetahui informasi selengkapnya, lihat Menyiapkan autentikasi untuk lingkungan pengembangan lokal.

Node.js

Untuk mempelajari cara menginstal dan menggunakan library klien untuk Artifact Analysis, lihat library klien Artifact Analysis. Untuk mengetahui informasi selengkapnya, lihat dokumentasi referensi API Node.js Artifact Analysis.

Untuk melakukan autentikasi ke Artifact Analysis, siapkan Kredensial Default Aplikasi. Untuk mengetahui informasi selengkapnya, lihat Menyiapkan autentikasi untuk lingkungan pengembangan lokal.

Ruby

Untuk mempelajari cara menginstal dan menggunakan library klien untuk Artifact Analysis, lihat library klien Artifact Analysis. Untuk mengetahui informasi selengkapnya, lihat dokumentasi referensi API Ruby Artifact Analysis.

Untuk melakukan autentikasi ke Artifact Analysis, siapkan Kredensial Default Aplikasi. Untuk mengetahui informasi selengkapnya, lihat Menyiapkan autentikasi untuk lingkungan pengembangan lokal.

Python

Untuk mempelajari cara menginstal dan menggunakan library klien untuk Artifact Analysis, lihat library klien Artifact Analysis. Untuk mengetahui informasi selengkapnya, lihat dokumentasi referensi API Python Artifact Analysis.

Untuk melakukan autentikasi ke Artifact Analysis, siapkan Kredensial Default Aplikasi. Untuk mengetahui informasi selengkapnya, lihat Menyiapkan autentikasi untuk lingkungan pengembangan lokal.

Melihat kemunculan jenis tertentu

Dalam dua contoh sebelumnya, satu-satunya perbedaan antara ekspresi filter

adalah nilai kind, yang mengidentifikasi jenis kejadian. Gunakan

kolom ini untuk membatasi daftar kemunculan ke jenis tertentu, seperti

kerentanan atau deployment.

Untuk mengambil kemunculan gambar tertentu, gunakan ekspresi filter ini:

kind="NOTE_KIND" AND resourceUrl="RESOURCE_URL"

Dengan:

- NOTE_KIND adalah

jenis catatan.

- Misalnya, gunakan jenis

DISCOVERYuntuk mencantumkan kemunculan penemuan. Kemunculan penemuan dibuat untuk image saat pertama kali dikirim ke Artifact Registry. - Untuk mencantumkan kemunculan kerentanan, gunakan jenis

VULNERABILITY.

- Misalnya, gunakan jenis

-

RESOURCE_URL adalah URL lengkap gambar

https://HOSTNAME/PROJECT_ID/IMAGE_ID@sha256:HASH

Ekspresi filter untuk mengambil kemunculan jenis tertentu di banyak gambar adalah:

kind="NOTE_KIND" AND has_prefix(resourceUrl, "RESOURCE_URL_PREFIX")

Dengan:

- RESOURCE_URL_PREFIX adalah awalan URL untuk beberapa gambar

- Untuk mencantumkan semua versi gambar:

https://HOSTNAME/PROJECT_ID/IMAGE_ID@ - Untuk mencantumkan semua gambar dalam project:

https://HOSTNAME/PROJECT_ID/

- Untuk mencantumkan semua versi gambar:

Melihat gambar yang terkait dengan catatan tertentu

Anda dapat mengambil daftar resource yang terkait dengan ID catatan tertentu. Misalnya, Anda dapat mencantumkan gambar dengan kerentanan CVE tertentu.

Untuk mencantumkan semua gambar dalam project yang terkait dengan catatan tertentu, gunakan ekspresi filter berikut:

noteProjectId="PROVIDER_PROJECT_ID" AND noteId="NOTE_ID"

Untuk memeriksa gambar tertentu untuk catatan tertentu, gunakan ekspresi filter berikut:

resourceUrl="RESOURCE_URL" AND noteProjectId="PROVIDER_PROJECT_ID" \ AND noteId="NOTE_ID"

Dengan:

- PROVIDER_PROJECT_ID adalah ID project penyedia. Misalnya,

goog-vulnzmenyediakan analisis kerentanan default. - NOTE_ID adalah ID catatan. Catatan terkait keamanan sering kali diformat sebagai

CVE-2019-12345. -

RESOURCE_URL adalah URL lengkap gambar

https://HOSTNAME/PROJECT_ID/IMAGE_ID@sha256:HASH

Misalnya, untuk memeriksa semua gambar yang memiliki kemunculan CVE-2017-16231 seperti yang dianalisis oleh Google, gunakan ekspresi filter berikut:

noteProjectId="goog-vulnz" AND noteId="CVE-2017-16231"

Langkah berikutnya

Gunakan notifikasi Pub/Sub untuk mendapatkan notifikasi tentang kerentanan dan metadata lainnya.

Kritis Signer dan Voucher memungkinkan Anda membuat pengesahan Otorisasi Biner sebagai bagian dari pipeline build. Alat ini dapat membuat pengesahan Otorisasi Biner berdasarkan hasil pemindaian kerentanan. Untuk mengetahui informasi selengkapnya, lihat Membuat pengesahan dengan Penanda Kritis atau Membuat pengesahan dengan Voucher.