Un attacco distributed denial-of-service (DDoS) è un tentativo deliberato da parte di un attore ostile di interrompere le operazioni di siti, sistemi e API esposti pubblicamente, con l'obiettivo di peggiorare l'esperienza degli utenti legittimi. Per i carichi di lavoro che utilizzano bilanciatori del carico di rete passthrough esterni, forwarding del protocollo o VM con indirizzi IP pubblici, Google Cloud Armor offre le seguenti opzioni per proteggere i sistemi dagli attacchi DDoS:

- Protezione DDoS di rete standard:protezione di base sempre attiva per il bilanciatore del carico di rete passthrough esterno, il forwarding del protocollo o le VM con indirizzi IP pubblici. Questa funzionalità è inclusa in Google Cloud Armor Standard e non richiede abbonamenti aggiuntivi.

- Protezione DDoS di rete avanzata:protezioni aggiuntive per gli abbonati a Cloud Armor Enterprise che utilizzano il bilanciatore del carico di rete passthrough esterno, il forwarding del protocollo o le VM con indirizzi IP pubblici. Per saperne di più su Cloud Armor Enterprise, consulta la panoramica di Cloud Armor Enterprise.

Questo documento spiega la differenza tra la protezione DDoS di rete standard e quella avanzata, come funziona la protezione DDoS di rete avanzata e come abilitarla.

Confrontare la protezione DDoS di rete standard e avanzata

Utilizza la seguente tabella per confrontare le funzionalità di protezione DDoS di rete standard e avanzata.

| Funzionalità | Protezione DDoS di rete standard | Protezione DDoS di rete avanzata |

|---|---|---|

| Tipo di endpoint protetto |

|

|

| Applicazione delle regole di forwarding | ||

| Monitoraggio e avvisi sugli attacchi sempre attivi | ||

| Mitigazioni di attacchi mirati | ||

| Telemetria di mitigazione |

Come funziona la protezione DDoS sulla rete

La protezione DDoS di rete standard è sempre abilitata. Non è richiesta alcuna azione da parte tua per abilitarlo.

Configura la protezione DDoS di rete avanzata in base alla regione. Anziché associare il criterio di sicurezza perimetrale della rete a uno o più pool di destinazione, istanze di destinazione, servizi di backend o istanze con indirizzi IP esterni, lo associ a un servizio di sicurezza perimetrale della rete in una determinata regione. Quando lo abiliti per quella regione, Cloud Armor fornisce funzionalità sempre attive di rilevamento e mitigazione degli attacchi volumetrici mirati per il bilanciatore del carico di rete passthrough esterno, il forwarding del protocollo e le VM con indirizzi IP pubblici in quella regione. Puoi applicare la protezione DDoS di rete avanzata solo ai progetti registrati in Cloud Armor Enterprise.

Quando configuri la protezione DDoS di rete avanzata, devi prima creare un criterio di sicurezza

di tipo CLOUD_ARMOR_NETWORK in una regione a tua scelta. Successivamente, aggiorna la policy di sicurezza per abilitare la protezione DDoS di rete avanzata. Infine,

crei un servizio di sicurezza perimetrale della rete, una risorsa a cui puoi collegare

criteri di sicurezza di tipo CLOUD_ARMOR_NETWORK. Il collegamento del criterio di sicurezza

al servizio di sicurezza perimetrale della rete consente la protezione DDoS di rete avanzata per tutti

gli endpoint applicabili nella regione che hai scelto.

La protezione DDoS di rete avanzata misura il traffico di base per migliorare le prestazioni di mitigazione. Quando abiliti la protezione DDoS di rete avanzata, è previsto un periodo di addestramento di 24 ore prima che la protezione DDoS di rete avanzata sviluppi una baseline affidabile e possa utilizzare l'addestramento per migliorare le mitigazioni. Al termine del periodo di addestramento, la protezione DDoS avanzata della rete applica tecniche di mitigazione aggiuntive in base al traffico storico.

Attivare la protezione DDoS di rete avanzata

Per attivare la protezione DDoS di rete avanzata:

Registrarsi a Cloud Armor Enterprise

Per abilitare la protezione DDoS di rete avanzata su base regionale, il progetto deve essere registrato in Cloud Armor Enterprise. Una volta attivati, tutti gli endpoint regionali nella regione attivata ricevono la protezione DDoS di rete avanzata sempre attiva.

Assicurati che nel tuo account di fatturazione sia presente un abbonamento Cloud Armor Enterprise attivo e che il progetto attuale sia registrato in Cloud Armor Enterprise. Per saperne di più sulla registrazione a Cloud Armor Enterprise, consulta Abbonarsi a Cloud Armor Enterprise e registrare i progetti.

Configurare le autorizzazioni IAM (Identity and Access Management)

Per configurare, aggiornare o eliminare un servizio di sicurezza perimetrale Cloud Armor, devi disporre delle seguenti autorizzazioni IAM:

compute.networkEdgeSecurityServices.createcompute.networkEdgeSecurityServices.updatecompute.networkEdgeSecurityServices.getcompute.networkEdgeSecurityServices.delete

La tabella seguente elenca le autorizzazioni di base dei ruoli IAM e i metodi API associati.

| Autorizzazioni IAM | Metodi API |

|---|---|

compute.networkEdgeSecurityServices.create |

networkEdgeSecurityServices insert |

compute.networkEdgeSecurityServices.update |

networkEdgeSecurityServices patch |

compute.networkEdgeSecurityServices.get |

networkEdgeSecurityServices get |

compute.networkEdgeSecurityServices.delete |

networkEdgeSecurityServices delete |

compute.networkEdgeSecurityServices.list |

networkEdgeSecurityServices aggregatedList |

Per saperne di più sulle autorizzazioni IAM necessarie quando utilizzi Cloud Armor, consulta Configurare le autorizzazioni IAM per le policy di sicurezza di Google Cloud Armor.

Configura la protezione DDoS di rete avanzata

Per abilitare la protezione DDoS di rete avanzata:

Crea una policy di sicurezza di tipo

CLOUD_ARMOR_NETWORKo utilizza una policy di sicurezza esistente di tipoCLOUD_ARMOR_NETWORK.gcloud compute security-policies create SECURITY_POLICY_NAME \ --type CLOUD_ARMOR_NETWORK \ --region REGIONSostituisci quanto segue:

SECURITY_POLICY_NAME: il nome che vuoi assegnare alla tua policy di sicurezzaREGION: la regione in cui vuoi eseguire il provisioning della tua policy di sicurezza

Aggiorna il criterio di sicurezza appena creato o esistente impostando il flag

--network-ddos-protectionsuADVANCED.gcloud compute security-policies update SECURITY_POLICY_NAME \ --network-ddos-protection ADVANCED \ --region REGIONIn alternativa, puoi impostare il flag

--network-ddos-protectionsuADVANCED_PREVIEWper attivare la policy di sicurezza in modalità di anteprima.gcloud beta compute security-policies update SECURITY_POLICY_NAME \ --network-ddos-protection ADVANCED_PREVIEW \ --region REGIONCrea un servizio di sicurezza perimetrale della rete che faccia riferimento al tuo criterio di sicurezza.

gcloud compute network-edge-security-services create SERVICE_NAME \ --security-policy SECURITY_POLICY_NAME \ --region REGION

Disattiva la protezione DDoS di rete avanzata

Per disabilitare la protezione DDoS di rete avanzata, puoi aggiornare o eliminare la policy di sicurezza.

Aggiorna il criterio di sicurezza

Utilizza questo comando per aggiornare la tua norma di sicurezza in modo da impostare il flag

--network-ddos-protection su STANDARD. Sostituisci le variabili

con informazioni pertinenti al tuo deployment.

gcloud compute security-policies update SECURITY_POLICY_NAME \

--network-ddos-protection STANDARD \

--region REGION

Elimina il criterio di sicurezza

Prima di poter eliminare un criterio di sicurezza perimetrale della rete, devi prima rimuoverlo dal servizio di sicurezza perimetrale della rete perché non puoi eliminare i criteri di sicurezza in uso. Per eliminare le norme di sicurezza:

Rimuovi la policy dal servizio di sicurezza perimetrale della rete o elimina il servizio di sicurezza perimetrale della rete.

Per rimuovere la policy dal servizio di sicurezza perimetrale della rete, utilizza il seguente comando:

gcloud compute network-edge-security-services update SERVICE_NAME \ --security-policy="" \ --region=REGION_NAMEPer eliminare il servizio di sicurezza perimetrale di rete, utilizza questo comando:

gcloud compute network-edge-security-services delete SERVICE_NAME \ --region=REGION_NAME

Elimina la policy di sicurezza utilizzando il seguente comando:

gcloud compute security-policies delete SECURITY_POLICY_NAME

Utilizzare la modalità di anteprima

La modalità di anteprima ti consente di monitorare gli effetti della protezione DDoS di rete avanzata senza applicare la mitigazione.

Gli abbonati a Cloud Armor Enterprise possono anche attivare la modalità di anteprima per i criteri di protezione DDoS avanzata della rete. In modalità di anteprima, ricevi tutti i log e la telemetria relativi all'attacco rilevato e alla mitigazione proposta. Tuttavia, la mitigazione proposta non viene applicata. In questo modo puoi testare l'efficacia della mitigazione prima di attivarla. Poiché ogni criterio è configurato per regione, puoi attivare o disattivare la modalità di anteprima per regione.

Per attivare la modalità di anteprima, imposta il flag --ddos-protection su ADVANCED_PREVIEW.

Puoi utilizzare il seguente esempio per aggiornare una norma esistente.

gcloud beta compute security-policies update POLICY_NAME \

--network-ddos-protection ADVANCED_PREVIEW \

--region=REGION

Sostituisci quanto segue:

POLICY_NAME: il nome della policyREGION: la regione in cui si trova la policy.

Se la tua policy di sicurezza è in modalità di anteprima durante un attacco attivo e vuoi

applicare le mitigazioni, puoi aggiornare la policy di sicurezza per impostare il

flag --network-ddos-protection su ADVANCED. L'applicazione delle norme è

quasi immediata e l'evento di logging MITIGATION_ONGOING successivo riflette la

modifica. Gli eventi di logging MITIGATION_ONGOING si verificano ogni cinque minuti.

Telemetria di mitigazione DDoS di rete

Cloud Armor genera tre tipi di log degli eventi durante la mitigazione degli attacchi DDoS: MITIGATION_STARTED, MITIGATION_ONGOING e MITIGATION_ENDED. Puoi

utilizzare i seguenti filtri dei log per visualizzare i log in base al tipo di mitigazione:

| Tipo di mitigazione | Filtro log |

|---|---|

| Inizio della mitigazione | resource.type="network_security_policy" jsonPayload.mitigationType="MITIGATION_STARTED" |

| Migrazione in corso | resource.type="network_security_policy" jsonPayload.mitigationType="MITIGATION_ONGOING" |

| Fine mitigazione | resource.type="network_security_policy" jsonPayload.mitigationType="MITIGATION_ENDED" |

Log degli eventi di mitigazione degli attacchi di Cloud Logging

Le sezioni seguenti forniscono esempi del formato del log per ogni tipo di log eventi:

Migrazione avviata

@type: "type.googleapis.com/google.cloud.networksecurity.cloudarmor.logging.v1.CloudArmorMitigationAlert"

alertId: "11275630857957031521"

mitigation_type: "MITIGATION_STARTED"

target_vip: "XXX.XXX.XXX.XXX"

total_volume: {

pps: 1400000

bps: 140000000

}

started: {

total_attack_volume: {

pps: 1100000

bps: 110000000

}

classified_attack: {

attack_type: "NTP-udp"

attack_volume: {

pps: 500000

bps: 50000000

}

}

classified_attack: {

attack_type: "CHARGEN-udp"

attack_volume: {

pps: 600000

bps: 60000000

}

}

attack_sources: {

top_source_asns: {

asn: "ABCDEF"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_asns: {

asn: "UVWXYZ"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_geos: {

region_code: "XX"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_geos: {

region_code: "XY"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_ips: {

region_code: "xx.xx.xx.xx"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_ips: {

region_code: "yy.yy.yy.yy"

volume: {

pps: 20000

bps: 2000000

}

}

}

}

Migrazione in corso

@type: "type.googleapis.com/google.cloud.networksecurity.cloudarmor.logging.v1.CloudArmorMitigationAlert"

alertId: "11275630857957031521"

mitigation_type: "MITIGATION_ONGOING"

target_vip: "XXX.XXX.XXX.XXX"

total_volume: {

pps: 1500000

bps: 150000000

}

ongoing: {

total_attack_volume: {

pps: 1100000

bps: 110000000

}

classified_attack: {

attack_type: "NTP-udp"

attack_volume: {

pps: 500000

bps: 50000000

}

}

classified_attack: {

attack_type: "CHARGEN-udp"

attack_volume: {

pps: 600000

bps: 60000000

}

}

attack_sources: {

top_source_asns: {

asn: "ABCDEF"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_asns: {

asn: "UVWXYZ"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_geos: {

region_code: "XX"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_geos: {

region_code: "XY"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_ips: {

region_code: "xx.xx.xx.xx"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_ips: {

region_code: "yy.yy.yy.yy"

volume: {

pps: 20000

bps: 2000000

}

}

}

}

Mitigazione completata

@type: "type.googleapis.com/google.cloud.networksecurity.cloudarmor.logging.v1.CloudArmorMitigationAlert"

alertId: "11275630857957031521"

mitigation_type: "MITIGATION_ENDED"

target_vip: "XXX.XXX.XXX.XXX"

ended: {

attack_duration_seconds: 600

attack_type: "NTP-udp"

}

In modalità di anteprima, ciascuno dei mitigation_type precedenti è preceduto

da PREVIEWED_. Ad esempio, in modalità di anteprima, MITIGATION_STARTED diventa

PREVIEWED_MITIGATION_STARTED.

Per visualizzare questi log, vai a Esplora log e visualizza la risorsa

network_security_policy.

Per saperne di più sulla visualizzazione dei log, vedi Visualizzazione dei log.

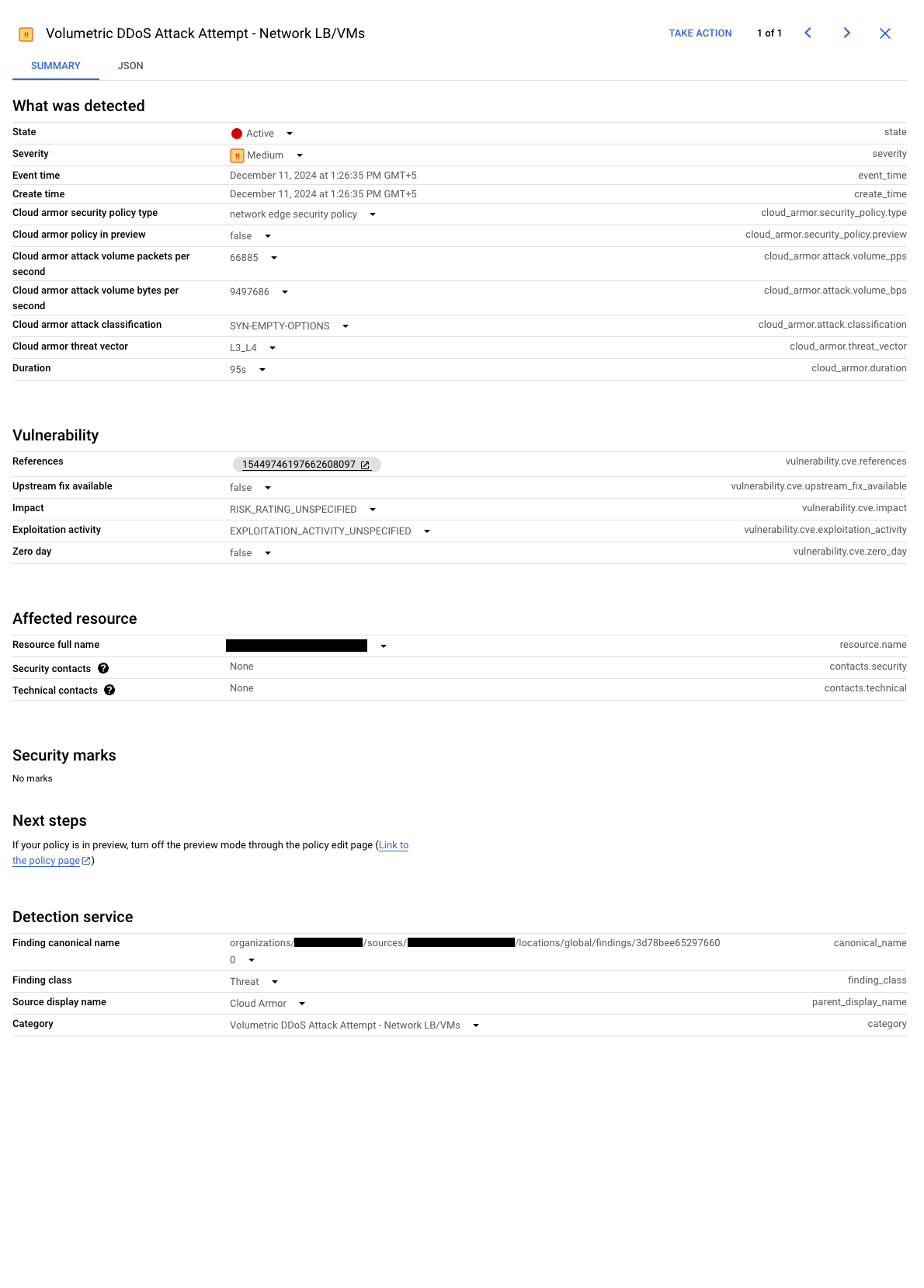

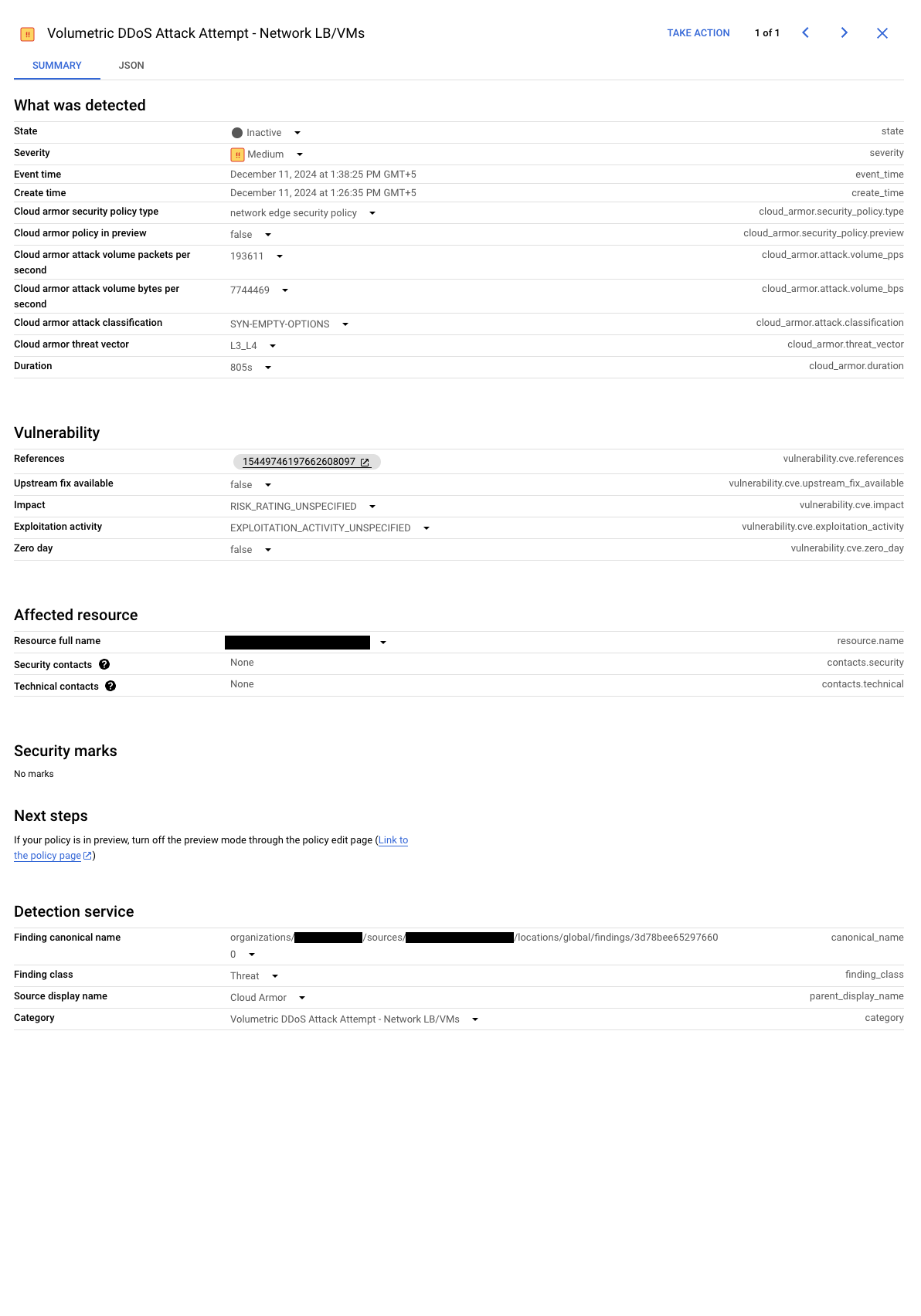

Risultati di Security Command Center

La dashboard di Security Command Center ti aiuta a monitorare e rispondere agli attacchi DDoS volumetrici che hanno come target il bilanciamento del carico di rete pass-through e le macchine virtuali. Quando Cloud Armor rileva un attacco, nella dashboard e nella scheda Cloud Armor viene visualizzato un risultato dedicato con l'etichetta "Tentativo di attacco DDoS volumetrico - Bilanciatore del carico di rete/VM".

Il risultato include link diretti ai log pertinenti e fornisce le seguenti informazioni per aiutarti a comprendere l'attacco:

- La risorsa specifica sotto attacco

- Il volume di traffico che interessa la risorsa

- La classificazione dell'attacco (ad es. UDP, TCP o SYN flood)

Il risultato riflette in modo dinamico lo stato dell'attacco. Lo stato dell'attacco si basa sui seguenti eventi di log:

- Mitigazione avviata: il risultato viene visualizzato quando iniziano le misure di mitigazione

Mitigazione in corso: man mano che la mitigazione procede, il risultato si aggiorna automaticamente, tenendoti informato sulla situazione in corso. Lo screenshot seguente mostra un esempio di risultato attivo:

Un risultato attivo di Security Command Center (fai clic per ingrandire). Mitigazione terminata: quando l'attacco si attenua e la mitigazione termina, il risultato diventa inattivo, fornendo un record dell'evento. Lo screenshot seguente mostra un esempio di risultato inattivo:

Un risultato inattivo di Security Command Center (fai clic per ingrandire).

Passaggi successivi

- Scopri come configurare i criteri di sicurezza perimetrale della rete

- Scopri di più su Cloud Armor Enterprise