SQL Server용 Cloud SQL을 Microsoft Active Directory용 관리형 서비스 (관리형 Microsoft AD라고도 함)와 통합할 수 있습니다.

이 페이지에는 통합을 시작하기 전에 검토할 정보가 있습니다. 제한사항을 포함하여 다음 정보를 검토한 후 관리형 Microsoft AD와 함께 Cloud SQL 사용을 참고하세요.

관리형 Microsoft AD와의 통합의 이점

관리형 Microsoft AD를 통해 인증, 승인 등을 사용할 수 있습니다. 예를 들어 관리형 Microsoft AD 도메인에 인스턴스를 조인하면 AD 기반 ID로 Windows 인증을 사용하여 로그인할 수 있습니다.

SQL Server용 Cloud SQL을 AD 도메인에 통합하면 온프레미스 AD 도메인과 클라우드를 통합할 수 있다는 추가적인 이점이 있습니다.

통합을 위한 기본 요건

관리형 Microsoft AD와 통합할 수 있으며, 인스턴스에 Windows 인증 지원을 추가합니다. 하지만 통합하려면Google Cloud 프로젝트에 다음이 필요합니다.

- 관리형 Microsoft AD 도메인입니다. 도메인 설정에 대한 자세한 내용은 도메인 만들기를 참조하세요.

- 온프레미스 AD 도메인에는 관리형 AD 트러스트가 필요합니다. 단방향 트러스트 만들기 및 온프레미스 AD 사용자를 사용하여 Cloud SQL에 대한 Windows 로그인 만들기를 참조하세요.

- 다음 섹션에 설명된 대로 제품별, 프로젝트별 서비스 계정입니다. 서비스 계정 만들기를 참고하세요.

서비스 계정 만들기 및 구성

관리형 Microsoft AD와 통합하려는 각 프로젝트의 제품별 프로젝트별 서비스 계정이 필요합니다. gcloud 또는 콘솔을 사용하여 프로젝트 수준에서 계정을 만듭니다. 제품별 및 프로젝트별 서비스 계정에는 프로젝트에 대한 managedidentities.sqlintegrator 역할이 부여되어야 합니다. 자세한 내용은 gcloud projects set-iam-policy를 참조하세요.

Google Cloud 콘솔을 사용하는 경우 Cloud SQL에서 서비스 계정을 자동으로 만들며 managedidentities.sqlintegrator 역할을 부여하라는 메시지가 표시됩니다.

gcloud로 서비스 계정을 만들려면 다음 명령어를 실행합니다.

gcloud beta services identity create --service=sqladmin.googleapis.com \ --project=PROJECT_NUMBER

이 명령어는 서비스 계정 이름을 다음 형식으로 반환합니다.

service-PROJECT_NUMBER@gcp-sa-cloud-sql.iam.gserviceaccount.com다음은 서비스 계정 이름의 예시입니다.

service-333445@gcp-sa-cloud-sql.iam.gserviceaccount.com통합을 위해 필요한 권한을 부여하려면 기존 권한이 필요합니다. 필수 권한은 필수 권한을 참조하세요.

통합에 필요한 권한을 부여하려면 다음 명령어를 실행합니다. 관리형 Microsoft AD가 다른 프로젝트에 있는 경우 AD_PROJECT_ID는 Microsoft Active Directory용 관리형 서비스 인스턴스가 포함된 인스턴스여야 하며, 서비스 계정의 SQL_PROJECT_NUMBER는 SQL Server 인스턴스가 포함된 인스턴스여야 합니다.

gcloud projects add-iam-policy-binding AD_PROJECT_ID \ --member=serviceAccount:service-SQL_PROJECT_NUMBER@gcp-sa-cloud-sql.iam.gserviceaccount.com \ --role=roles/managedidentities.sqlintegrator

gcloud 베타 서비스 ID 만들기를 참조하세요.

관리형 Microsoft AD와의 통합을 위한 권장사항

통합을 계획할 때는 다음 사항을 검토하세요.

- 통합을 위한 기본 요건

- 다른 프로젝트의 관리형 AD 도메인과 통합

- 관리형 Microsoft AD 문서

- 추가 리전에 도메인 컨트롤러 배포

- AD 진단 도구를 사용하여 Google Cloud 콘솔에서 온프레미스 도메인 및 SQL Server용 Cloud SQL 인스턴스의 AD 설정 문제 해결

같은 리전의 SQL Server 인스턴스와 관리형 AD 인스턴스를 사용하는 경우 네트워크 지연 시간이 가장 짧으며 최고의 성능을 제공합니다. 따라서 가능한 경우 SQL Server 인스턴스와 AD 인스턴스를 같은 리전에 설정합니다. 또한 같은 리전에서 설정했는지 여부에 관계없이 더 높은 가용성을 위해 기본 및 백업 리전을 설정합니다.

관리형 Microsoft AD와 통합을 위한 토폴로지

SQL Server용 Cloud SQL은 도메인 로컬 그룹을 지원하지 않습니다. 하지만 다음을 수행할 수 있습니다.

- SQL Server에서 직접 전역 그룹 또는 개별 사용자 로그인 추가

- 모든 그룹과 사용자가 동일한 포리스트에 속하는 경우 범용 그룹 사용

도메인 로컬 그룹이 지원되는 경우 개별 사용자 계정과 전역 및 범용 그룹을 도메인 로컬 그룹의 하위 항목으로 추가할 수 있습니다(SQL Server에 대한 액세스 보호). 이렇게 하면 도메인 로컬 그룹을 SQL Server 로그인으로 추가할 수 있습니다. SQL Server용 Cloud SQL에서 이 섹션에 설명된 대로 비슷한 기능을 사용 설정할 수 있습니다.

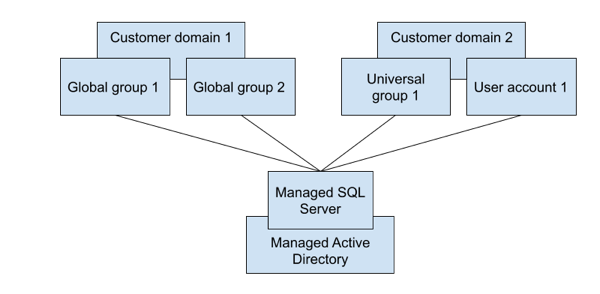

옵션 1: 사용자 계정 및 그룹을 SQL Server에 로그인으로 추가

도메인, 포레스트, 전역 그룹이 여러 개 있으면 이 모든 개별 사용자 계정과 전역 및 범용 그룹을 SQL Server에 로그인으로 직접 추가할 수 있습니다. 옵션 1의 예시로 다음 다이어그램을 참조하세요.

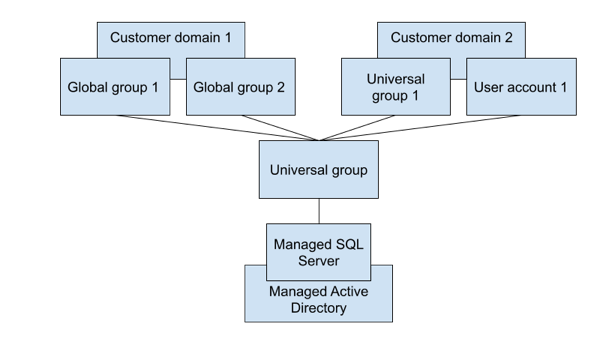

옵션 2: 도메인 중 하나에서 범용 그룹 정의

도메인이 동일한 포레스트에 있으면 도메인 중 하나에 범용 그룹을 정의할 수 있습니다. 그런 후 모든 개별 사용자 계정과 전역 및 범용 그룹을 해당 정의된 범용 그룹의 하위 항목으로 추가하고 정의된 범용 그룹을 SQL Server 로그인으로 추가할 수 있습니다. 옵션 2의 예시로 다음 다이어그램을 참조하세요.

제한사항 및 대안

관리형 Microsoft AD와 통합할 때 다음 제한사항이 적용됩니다.

- 도메인 로컬 그룹은 지원되지 않지만 SQL Server에서 전역 그룹 또는 개별 사용자 로그인을 직접 추가할 수 있습니다. 또는 모든 그룹과 사용자가 동일한 포리스트에 속하는 경우 범용 그룹을 사용할 수 있습니다.

- 일반적으로 Google Cloud 콘솔을 통해 생성된 새 사용자에게는 SQL Server 에이전트 고정 데이터베이스 역할

SQLAgentUserRole이 포함된CustomerDbRootRole역할이 할당됩니다. 그러나 관리형 Microsoft AD 사용자와 같이 SQL Server를 통해 직접 생성된 사용자에게는 이러한 역할을 부여하거나 SQL Server Agent를 사용할 수 없습니다. 이러한 역할을 부여해야 하는 MSDB 데이터베이스가 보호되기 때문입니다. - 일부 제한된 작업으로 인해 다음과 같은 오류가 발생할 수 있습니다. 'Windows NT 그룹/사용자에 대한 정보를 가져오지 못했습니다.' 이러한 유형의 제한된 작업 중 하나는 트러스트 관계를 통해 연결된 도메인에서 사용자의 로그인을 만드는 것입니다. 또 다른 예는 트러스트 관계를 통해 연결된 도메인의 사용자에게 권한을 부여하는 것입니다. 이러한 경우 작업을 재시도하면 성공하는 경우가 많습니다. 재시도해도 실패하면 연결을 닫고 새 연결을 엽니다.

- 정규화된 도메인 이름 (FQDN)은 Windows의 SQL Server에서 지원되지 않습니다. 따라서 SQL Server 로그인을 만들 때 FQDN 대신 도메인 이름 (닉네임)을 사용합니다. 예를 들어 도메인 이름이

ad.mydomain.com인 경우ad.mydomain.com\user가 아닌ad\user의 SQL Server 로그인을 만듭니다. - SQL Server 인스턴스에 액세스하려면 항상 FQDN을 사용하세요. 예를 들어

private.myinstance.us-central1.myproject.cloudsql.mydomain.com과 비슷한 FQDN을 사용할 수 있습니다. Netbios 이름은 지원되지 않으며 DNS 서픽스가 생략된 경우에는 닉네임도 지원되지 않습니다. - Google Cloud 콘솔에서는 Active Directory 사용자 및 그룹을 기반으로 한 SQL Server 로그인을 관리할 수 없습니다.

- Cloud SQL에서 SQL Server 인스턴스가 2021년 3월 12일 또는 그 전에 생성된 경우에는 관리형 Microsoft AD와 통합될 수 없습니다.

- Windows 인증은 외부 트러스트에서 작동되지 않습니다. 이 오류는 '대상 주 구성원 이름이 잘못되었습니다. SSPI 컨텍스트를 생성할 수 없습니다.'입니다. 또한 Microsoft 권장사항과 관련하여 Kerberos 인증을 위한 외부 트러스트 대신 포리스트 트러스트를 사용합니다.

Active Directory 엔드포인트 및 TLS 연결

Windows 인증을 사용하고 서버 인증서를 신뢰하지 않고 TLS 연결을 설정하려면 인스턴스에서 Windows 인증을 사용 설정한 후 인증서를 순환해야 합니다.

연결이 실패하고 인증서 중 하나가 2025년 3월 15일 전에 생성된 경우에는 서버 인증서를 다시 순환하고 연결을 다시 시도해야 합니다.

통합 지원되지 않음

다음 기능은 관리형 Microsoft AD와 통합할 때 지원되지 않습니다.

- 도메인 로컬 그룹

- 트러스트 관계를 통해 연결된 도메인에서 사용자의 SQL Server 로그인을 삭제하는 중입니다. 관리형 도메인의 사용자 또는

sqlserver로그인을 통해 이 작업을 수행할 수 있습니다. - NTLM 인증

- 트러스트 관계를 통해 연결된 도메인의 IP 주소로 로그인합니다.

- 긴 이름의 인스턴스 (63자 이상)

다음 단계

- 관리형 Microsoft AD 도메인 만들기 빠른 시작 살펴보기

- 통합 Cloud SQL 인스턴스 만들기 준비

- 온프레미스 도메인과 관리형 Microsoft AD 도메인 간에 트러스트 관계 만들기 방법 알아보기

- 통합 인스턴스 보기 방법을 검토합니다.