In Cloud Service Mesh 1.5 e versioni successive, la funzionalità auto mutual TLS (auto mTLS) è abilitata per impostazione predefinita. Con auto mTLS, un proxy sidecar lato client rileva automaticamente se il server ha un sidecar. Il sidecar client invia mTLS ai workload con sidecar e invia testo non crittografato ai workload senza sidecar. Tieni presente, tuttavia, che i servizi accettano sia il traffico in testo non crittografato che mTLS. Quando inserisci proxy sidecar nei tuoi pod, ti consigliamo di configurare i servizi in modo che accettino solo il traffico mTLS.

Con Cloud Service Mesh, puoi applicare mTLS, al di fuori del codice dell'applicazione, applicando un singolo file YAML. Cloud Service Mesh ti offre la flessibilità di applicare una policy di autenticazione al mesh di servizi, a uno spazio dei nomi o a un singolo workload.

Accedere a Online Boutique

Imposta il contesto attuale per

kubectlsul cluster in cui hai eseguito il deployment di Online Boutique:gcloud container clusters get-credentials CLUSTER_NAME \ --project=PROJECT_ID \ --zone=CLUSTER_LOCATIONElenca i servizi nello spazio dei nomi

frontend:kubectl get services -n frontendTieni presente che

frontend-externalè unLoadBalancere ha un indirizzo IP esterno. L'applicazione di esempio include un servizio che è un bilanciatore del carico in modo che possa essere distribuito su GKE senza Cloud Service Mesh.Visita l'applicazione nel browser utilizzando l'indirizzo IP esterno del servizio

frontend-external:http://FRONTEND_EXTERNAL_IP/Cloud Service Mesh ti offre la possibilità di eseguire il deployment di un gateway in entrata. Puoi accedere a Online Boutique anche utilizzando l'indirizzo IP esterno del gateway in entrata. Ottieni l'IP esterno del gateway. Sostituisci i segnaposto con le seguenti informazioni:

- GATEWAY_SERVICE_NAME: il nome del servizio del gateway in entrata. Se hai eseguito il deployment del gateway di esempio senza modifiche o se hai eseguito il deployment del gateway di ingresso predefinito, il nome è

istio-ingressgateway. - GATEWAY_NAMESPACE: lo spazio dei nomi in cui hai eseguito il deployment

del gateway in entrata. Se hai eseguito il deployment del gateway di ingresso predefinito, lo spazio dei nomi è

istio-system.

kubectl get service GATEWAY_NAME -n GATEWAY_NAMESPACE- GATEWAY_SERVICE_NAME: il nome del servizio del gateway in entrata. Se hai eseguito il deployment del gateway di esempio senza modifiche o se hai eseguito il deployment del gateway di ingresso predefinito, il nome è

Apri un'altra scheda del browser e visita l'applicazione utilizzando l'indirizzo IP esterno del gateway in entrata:

http://INGRESS_GATEWAY_EXTERNAL_IP/Esegui questo comando per eseguire il

curldel serviziofrontendcon HTTP semplice da un altro pod. Poiché i servizi si trovano in spazi dei nomi diversi, devi eseguire il comando curl sul nome DNS del serviziofrontend.kubectl exec \ $(kubectl get pod -l app=productcatalogservice -n product-catalog -o jsonpath={.items..metadata.name}) \ -c istio-proxy -n product-catalog -- \ curl http://frontend.frontend.svc.cluster.local:80/ -o /dev/null -s -w '%{http_code}\n'La tua richiesta ha esito positivo con lo stato

200perché, per impostazione predefinita, vengono accettati sia il traffico TLS sia quello in testo non crittografato.

Abilitare mutual TLS per spazio dei nomi

Applichi mTLS applicando una policy PeerAuthentication con kubectl.

Salva la seguente policy di autenticazione come

mtls-namespace.yaml.cat <<EOF > mtls-namespace.yaml apiVersion: "security.istio.io/v1beta1" kind: "PeerAuthentication" metadata: name: "namespace-policy" spec: mtls: mode: STRICT EOFLa riga

mode: STRICTnel file di configurazione YAML configura i servizi in modo che accettino solo mTLS. Per impostazione predefinita,modeèPERMISSIVE, che configura i servizi in modo che accettino sia testo non crittografato sia mTLS.Applica la policy di autenticazione per configurare tutti i servizi Online Boutique in modo che accettino solo mTLS:

for ns in ad cart checkout currency email frontend loadgenerator \ payment product-catalog recommendation shipping; do kubectl apply -n $ns -f mtls-namespace.yaml doneOutput previsto:

peerauthentication.security.istio.io/namespace-policy created peerauthentication.security.istio.io/namespace-policy created peerauthentication.security.istio.io/namespace-policy created peerauthentication.security.istio.io/namespace-policy created peerauthentication.security.istio.io/namespace-policy created peerauthentication.security.istio.io/namespace-policy created peerauthentication.security.istio.io/namespace-policy created peerauthentication.security.istio.io/namespace-policy created peerauthentication.security.istio.io/namespace-policy created peerauthentication.security.istio.io/namespace-policy created peerauthentication.security.istio.io/namespace-policy created

Vai alla scheda del browser che accede a Online Boutique utilizzando l'indirizzo IP esterno del servizio

frontend-external:http://FRONTEND_EXTERNAL_IP/Aggiorna la pagina. Il browser mostra il seguente errore:

L'aggiornamento della pagina comporta l'invio di testo non crittografato al servizio

frontend. A causa della policy di autenticazioneSTRICT, il proxy sidecar blocca la richiesta al servizio.Vai alla scheda del browser che accede a Online Boutique utilizzando l'indirizzo IP esterno di

istio-ingressgatewaye aggiorna la pagina, che viene visualizzata correttamente. Quando accedi a Online Boutique utilizzando il gateway in entrata, la richiesta segue il seguente percorso:Flusso di autenticazione mTLS:

- Il browser invia una richiesta HTTP in testo non crittografato al server.

- Il container proxy del gateway in entrata intercetta la richiesta.

- Il proxy del gateway in entrata esegue unTLS handshake con il proxy lato server (il servizio frontend in questo esempio). Questo handshake include uno scambio di certificati. Questi certificati vengono precaricati nei container proxy da Cloud Service Mesh.

- Il proxy del gateway in entrata esegue un controllo sicuro dei nomi sul certificato del server, verificando che un'identità autorizzata stia eseguendo il server.

- Il gateway in entrata e i proxy del server stabiliscono una connessione mutual TLS reciproca e il proxy del server inoltra la richiesta al container dell'applicazione server (il servizio frontend).

Esegui questo comando per eseguire il

curldel serviziofrontendcon HTTP semplice da un altro pod.kubectl exec \ $(kubectl get pod -l app=productcatalogservice -n product-catalog -o jsonpath={.items..metadata.name}) \ -c istio-proxy -n product-catalog -- \ curl http://frontend.frontend.svc.cluster.local:80/ -o /dev/null -s -w '%{http_code}\n'La tua richiesta non va a buon fine perché tutti i servizi Online Boutique sono impostati su mTLS

STRICTe il proxy sidecar blocca la richiesta al servizio.Output previsto:

000 command terminated with exit code 56

Visualizzare lo stato mTLS

Puoi visualizzare lo stato delle funzionalità di sicurezza di GKE Enterprise, incluse le policy di autenticazione, nella console Google Cloud .

Nella console Google Cloud , vai alla pagina Panoramica di GKE Enterprise.

Seleziona il progetto Google Cloud dall'elenco dei progetti nella barra dei menu.

Nella scheda Stato delle norme, a seconda della configurazione, fai clic su Visualizza norme o Attiva norme. Viene visualizzata la dashboard di Policy Controller.

Fai clic sulla scheda Violazioni.

In Tipo di risorsa, seleziona la casella di controllo Pod. Viene visualizzato un elenco di pod che violano una norma.

Trovare ed eliminare le policy di autenticazione

Per un elenco di tutte le policy

PeerAuthenticationnel mesh di servizi:kubectl get peerauthentication --all-namespacesL'output è simile al seguente:

NAMESPACE NAME MODE AGE ad namespace-policy STRICT 17m cart namespace-policy STRICT 17m checkout namespace-policy STRICT 17m currency namespace-policy STRICT 17m email namespace-policy STRICT 17m frontend namespace-policy STRICT 17m loadgenerator namespace-policy STRICT 17m payment namespace-policy STRICT 17m product-catalog namespace-policy STRICT 17m recommendation namespace-policy STRICT 17m shipping namespace-policy STRICT 17mElimina la policy di autenticazione da tutti gli spazi dei nomi di Online Boutique:

for ns in ad cart checkout currency email frontend loadgenerator payment \ product-catalog recommendation shipping; do kubectl delete peerauthentication -n $ns namespace-policy done;Output previsto:

peerauthentication.security.istio.io "namespace-policy" deleted peerauthentication.security.istio.io "namespace-policy" deleted peerauthentication.security.istio.io "namespace-policy" deleted peerauthentication.security.istio.io "namespace-policy" deleted peerauthentication.security.istio.io "namespace-policy" deleted peerauthentication.security.istio.io "namespace-policy" deleted peerauthentication.security.istio.io "namespace-policy" deleted peerauthentication.security.istio.io "namespace-policy" deleted peerauthentication.security.istio.io "namespace-policy" deleted peerauthentication.security.istio.io "namespace-policy" deleted peerauthentication.security.istio.io "namespace-policy" deletedAccedi a Online Boutique utilizzando l'indirizzo IP esterno del servizio

frontend-externale aggiorna la pagina. La pagina viene visualizzata come previsto.Esegui questo comando per eseguire il

curldel serviziofrontendcon HTTP semplice da un altro pod.kubectl exec \ $(kubectl get pod -l app=productcatalogservice -n product-catalog -o jsonpath={.items..metadata.name}) \ -c istio-proxy -n product-catalog -- \ curl http://frontend.frontend.svc.cluster.local:80/ -o /dev/null -s -w '%{http_code}\n'La tua richiesta ha esito positivo con lo stato

200perché, per impostazione predefinita, vengono accettati sia il traffico TLS sia quello in testo non crittografato.

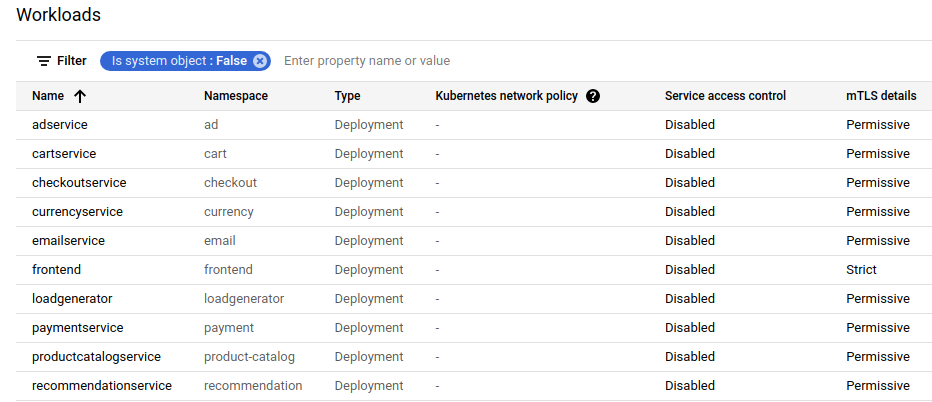

Se aggiorni la pagina nella Google Cloud console che mostra l'elenco

Workload, ora viene visualizzato lo stato mTLS Permissive.

Abilitare mutual TLS per workload

Per impostare una policy PeerAuthentication per un workload specifico, devi configurare

la sezione selector e specificare le etichette che corrispondono al workload desiderato.

Tuttavia, Cloud Service Mesh non può aggregare le policy a livello di workload per il traffico mTLS in uscita verso un servizio. Per gestire questo comportamento, devi configurare una regola di destinazione.

Applica una policy di autenticazione a un workload specifico. Nota come la policy seguente utilizza etichette e selettori per scegliere come target il deployment

frontendspecifico.cat <<EOF | kubectl apply -n frontend -f - apiVersion: "security.istio.io/v1beta1" kind: "PeerAuthentication" metadata: name: "frontend" namespace: "frontend" spec: selector: matchLabels: app: frontend mtls: mode: STRICT EOFOutput previsto:

peerauthentication.security.istio.io/frontend created

Configura una regola di destinazione corrispondente.

cat <<EOF | kubectl apply -n frontend -f - apiVersion: "networking.istio.io/v1alpha3" kind: "DestinationRule" metadata: name: "frontend" spec: host: "frontend.demo.svc.cluster.local" trafficPolicy: tls: mode: ISTIO_MUTUAL EOFOutput previsto:

destinationrule.networking.istio.io/frontend created

Accedi a Online Boutique utilizzando l'indirizzo IP esterno del servizio

frontend-externale aggiorna la pagina. La pagina non viene visualizzata perchéfrontend serviceè impostato su mTLSSTRICTe il proxy sidecar blocca la richiesta.Esegui questo comando per eseguire il

curldel serviziofrontendcon HTTP semplice da un altro pod.kubectl exec \ $(kubectl get pod -l app=productcatalogservice -n product-catalog -o jsonpath={.items..metadata.name}) \ -c istio-proxy -n product-catalog -- \ curl http://frontend.frontend.svc.cluster.local:80/ -o /dev/null -s -w '%{http_code}\n'La tua richiesta non va a buon fine con il codice di stato

56.Se aggiorni la pagina nella Google Cloud console che mostra l'elenco Workload, ora viene visualizzato lo stato mTLS per il servizio

frontendStricte tutti gli altri servizi sono impostati suPermissive.

Elimina la policy di autenticazione:

kubectl delete peerauthentication -n frontend frontendOutput previsto:

peerauthentication.security.istio.io "frontend" deletedElimina la regola di destinazione:

kubectl delete destinationrule -n frontend frontendOutput previsto:

destinationrule.networking.istio.io "frontend" deleted

Applicazione di mTLS a livello di mesh

Per impedire a tutti i servizi nel mesh di accettare il traffico in testo non crittografato, imposta

una policy PeerAuthentication a livello di mesh con la modalità mTLS impostata su STRICT.

La policy PeerAuthentication a livello di mesh non deve avere un selettore e deve essere

applicata nello spazio dei nomi radice, istio-system. Quando esegui il deployment della policy, il

control plane esegue automaticamente il provisioning dei certificati TLS in modo che i workload possano

autenticarsi a vicenda.

Applica mTLS a tutto il mesh:

kubectl apply -f - <<EOF apiVersion: "security.istio.io/v1beta1" kind: "PeerAuthentication" metadata: name: "mesh-wide" namespace: "istio-system" spec: mtls: mode: STRICT EOFOutput previsto:

peerauthentication.security.istio.io/mesh-wide created

Accedi a Online Boutique utilizzando l'indirizzo IP esterno del servizio

frontend-externale aggiorna la pagina. La pagina non viene visualizzata.Esegui questo comando per eseguire il

curldel serviziofrontendcon HTTP semplice da un altro pod.kubectl exec \ $(kubectl get pod -l app=productcatalogservice -n product-catalog -o jsonpath={.items..metadata.name}) \ -c istio-proxy -n product-catalog -- \ curl http://frontend.frontend.svc.cluster.local:80/ -o /dev/null -s -w '%{http_code}\n'La tua richiesta non va a buon fine con il codice di stato

56.Elimina la policy

mesh-wide:kubectl delete peerauthentication -n istio-system mesh-wideOutput previsto:

peerauthentication.security.istio.io "mesh-wide" deletedSe aggiorni la pagina nella Google Cloud console, vedrai che i dettagli

mTLSdi tutti i servizi ora mostranoPermissive.