En esta página, se proporcionan estrategias recomendadas para identificar y mitigar el riesgo de datos en tu organización.

La protección de tus datos comienza por comprender qué datos manejas, dónde se encuentran los datos sensibles y cómo se protegen y usan estos datos. Cuando tienes una visión integral de tus datos y su postura de seguridad, puedes tomar las medidas adecuadas para protegerlos y supervisar continuamente el cumplimiento y el riesgo.

En esta página, se supone que conoces los servicios de descubrimiento y de inspección, y sus diferencias.

Habilita el descubrimiento de datos sensibles

Para determinar dónde existen datos sensibles en tu empresa, configura el descubrimiento a nivel de la organización, la carpeta o el proyecto. Este servicio genera perfiles de datos que contienen métricas y estadísticas sobre tus datos, incluidos sus niveles de sensibilidad y riesgo.

Como servicio, el descubrimiento actúa como una fuente de verdad sobre tus activos de datos y puede informar automáticamente las métricas para los informes de auditoría. Además, Discovery puede conectarse a otros servicios de Google Cloud como Security Command Center, Google Security Operations y Dataplex Universal Catalog para enriquecer las operaciones de seguridad y la administración de datos.

El servicio de detección se ejecuta de forma continua y detecta datos nuevos a medida que tu organización opera y crece. Por ejemplo, si alguien de tu organización crea un proyecto nuevo y sube una gran cantidad de datos nuevos, el servicio de detección puede detectar, clasificar y generar informes sobre los datos nuevos automáticamente.

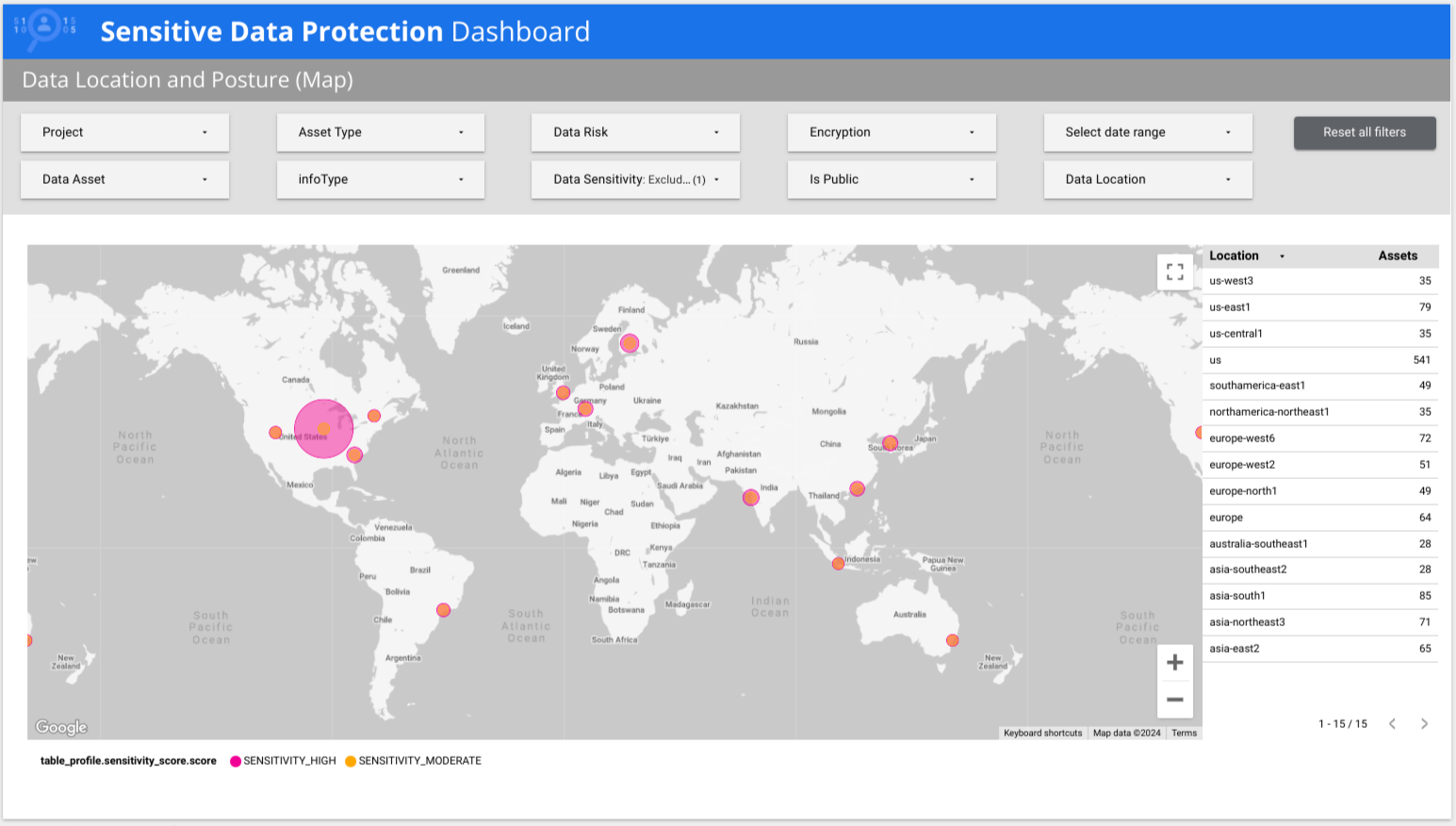

La Protección de datos sensibles proporciona un informe de Looker prediseñado de varias páginas que te brinda una vista general de tus datos, incluidos los desgloses por riesgo, por Infotipo y por ubicación. En el siguiente ejemplo, el informe muestra que los datos de baja y alta sensibilidad están presentes en varios países de todo el mundo.

Toma medidas en función de los resultados del descubrimiento

Después de obtener una visión general de tu posición de seguridad de los datos, puedes corregir los problemas que encuentres. En general, los resultados del descubrimiento se incluyen en uno de los siguientes casos:

- Situación 1: Se encontraron datos sensibles en una carga de trabajo en la que se esperaban y están protegidos de forma adecuada.

- Situación 2: Se encontraron datos sensibles en una carga de trabajo en la que no se esperaban o en la que no se aplican los controles adecuados.

- Situación 3: Se encontraron datos sensibles, pero se necesita más investigación.

Situación 1: Se encontraron datos sensibles y están protegidos correctamente

Si bien este caso no requiere una acción específica, debes incluir los perfiles de datos en tus informes de auditoría y flujos de trabajo de análisis de seguridad, y seguir supervisando los cambios que puedan poner en riesgo tus datos.

Te recomendamos que hagas lo siguiente:

Publica los perfiles de datos en herramientas para supervisar tu postura de seguridad y para investigar las ciberamenazas. Los perfiles de datos pueden ayudarte a determinar la gravedad de una amenaza o vulnerabilidad de seguridad que podría poner en riesgo tus datos sensibles. Puedes exportar automáticamente los perfiles de datos a los siguientes destinos:

Publica los perfiles de datos en Dataplex Universal Catalog o en un sistema de inventario para hacer un seguimiento de las métricas de los perfiles de datos junto con cualquier otro metadato comercial adecuado. Para obtener información sobre cómo exportar automáticamente perfiles de datos a Dataplex Universal Catalog, consulta Cómo agregar aspectos de Dataplex Universal Catalog basados en estadísticas de perfiles de datos.

Situación 2: Se encontraron datos sensibles que no están protegidos correctamente

Si el descubrimiento encuentra datos sensibles en un recurso que no está protegido correctamente por los controles de acceso, considera las recomendaciones que se describen en esta sección.

Después de establecer los controles y la postura de seguridad de los datos correctos para tus datos, supervisa cualquier cambio que pueda ponerlos en riesgo. Consulta las recomendaciones del caso 1.

Recomendaciones generales

Considera hacer lo siguiente:

Crea una copia desidentificada de tus datos para enmascarar o tokenizar las columnas sensibles, de modo que tus analistas e ingenieros de datos puedan seguir trabajando con tus datos sin revelar identificadores sensibles sin procesar, como la información de identificación personal (PII).

En el caso de los datos de Cloud Storage, puedes usar una función integrada en Sensitive Data Protection para crear copias desidentificadas.

Si no necesitas los datos, considera borrarlos.

Recomendaciones para proteger los datos de BigQuery

- Ajusta los permisos a nivel de la tabla con IAM.

Configura controles de acceso detallados a nivel de la columna con etiquetas de política de BigQuery para restringir el acceso a las columnas sensibles y de alto riesgo. Esta función te permite proteger esas columnas y, al mismo tiempo, permitir el acceso al resto de la tabla.

También puedes usar etiquetas de política para habilitar el enmascaramiento de datos automático, que puede proporcionar a los usuarios datos parcialmente ofuscados.

Usa la función de seguridad a nivel de las filas de BigQuery para ocultar o mostrar ciertas filas de datos, según si un usuario o un grupo está en una lista permitida.

Desidentifica datos de BigQuery en el momento de la consulta con funciones remotas (UDF).

Recomendaciones para proteger los datos de Cloud Storage

Situación 3: Se encontraron datos sensibles, pero se necesita más investigación

En algunos casos, es posible que obtengas resultados que requieran más investigación. Por ejemplo, un perfil de datos podría especificar que una columna tiene una puntuación de texto libre alta con evidencia de datos sensibles. Una puntuación de texto libre alta indica que los datos no tienen una estructura predecible y que podrían contener instancias intermitentes de datos sensibles. Podría ser una columna de notas en la que ciertas filas contienen PII, como nombres, detalles de contacto o identificadores emitidos por el Gobierno. En este caso, te recomendamos que configures controles de acceso adicionales en la tabla y realices otras correcciones que se describen en el escenario 2. Además, te recomendamos que realices una inspección más profunda y específica para identificar el alcance del riesgo.

El servicio de inspección te permite ejecutar un análisis exhaustivo de un solo recurso, como una tabla individual de BigQuery o un bucket de Cloud Storage. En el caso de las fuentes de datos que no son compatibles directamente con el servicio de inspección, puedes exportar los datos a un bucket de Cloud Storage o a una tabla de BigQuery y ejecutar un trabajo de inspección en ese recurso. Por ejemplo, si tienes datos que necesitas inspeccionar en una base de datos de Cloud SQL, puedes exportarlos a un archivo CSV o AVRO en Cloud Storage y ejecutar un trabajo de inspección.

Un trabajo de inspección localiza instancias individuales de datos sensibles, como un número de tarjeta de crédito en medio de una oración dentro de una celda de la tabla. Este nivel de detalle puede ayudarte a comprender qué tipo de datos hay en las columnas no estructuradas o en los objetos de datos, incluidos los archivos de texto, los PDFs, las imágenes y otros formatos de documentos enriquecidos. Luego, puedes corregir los hallazgos con cualquiera de las recomendaciones que se describen en el escenario 2.

Además de los pasos recomendados en la situación 2, considera tomar medidas para evitar que la información sensible ingrese en el almacenamiento de datos de backend.

Los métodos content de la API de Cloud Data Loss Prevention pueden aceptar datos de cualquier carga de trabajo o aplicación para la inspección y el enmascaramiento de datos en movimiento. Por ejemplo, tu aplicación puede hacer lo siguiente:

- Aceptar un comentario proporcionado por el usuario

- Ejecuta

content.deidentifypara desidentificar los datos sensibles de esa cadena. - Guarda la cadena anonimizada en el almacenamiento de backend en lugar de la cadena original.

Resumen de prácticas recomendadas

En la siguiente tabla, se resumen las prácticas recomendadas de este documento:

| Desafío | Acción |

|---|---|

| Quieres saber qué tipo de datos almacena tu organización. | Ejecuta el descubrimiento a nivel de la organización, la carpeta o el proyecto. |

| Encontraste datos sensibles en un recurso que ya está protegido. | Supervisa continuamente ese recurso ejecutando el descubrimiento y exportando automáticamente los perfiles a Security Command Center, Google SecOps y Dataplex Universal Catalog. |

| Encontraste datos sensibles en un recurso que no está protegido. | Oculta o muestra datos según quién los vea. Usa IAM, seguridad a nivel de la columna o seguridad a nivel de la fila. También puedes usar las herramientas de desidentificación de Sensitive Data Protection para transformar o quitar los elementos sensibles. |

| Encontraste datos sensibles y necesitas investigar más para comprender el alcance del riesgo de tus datos. | Ejecuta un trabajo de inspección en el recurso. También puedes evitar de forma proactiva que los datos sensibles ingresen en tu almacenamiento de backend con los métodos content síncronos de la API de DLP, que procesan los datos casi en tiempo real. |