Dieses Thema enthält Konzeptinformationen zum Importieren von Schlüsseln in den Cloud Key Management Service als neue Schlüsselversionen. Eine detaillierte Anleitung finden Sie unter Schlüsselversion importieren.

Einführung

Möglicherweise verwenden Sie vorhandene kryptografische Schlüssel, die lokal oder in einem externen Schlüsselverwaltungssystem erstellt wurden. Wenn Sie eine Anwendung zuGoogle Cloud migrieren oder einer vorhandenenGoogle Cloud -Anwendung kryptografische Unterstützung hinzufügen, können Sie die entsprechenden Schlüssel in Cloud KMS importieren.

- Sie können in Cloud HSM-Schlüssel oder Softwareschlüssel in Cloud KMS importieren.

- Zum Schutz bei der Übertragung wird das Schlüsselmaterial verpackt. Mit der Google Cloud CLI können Sie den Schlüssel automatisch verpacken, oder Sie können den Schlüssel manuell verpacken.

- Google Cloud hat nur im Rahmen des Importjobs Zugriff auf den Verpackungsschlüssel. Bei Cloud HSM-Schlüsseln befindet sich der Verpackungsschlüssel nie außerhalb von Cloud HSM.

Dieses Thema enthält Informationen zu Einschränkungen und Anforderungen für den Import von Schlüsseln sowie einen Überblick darüber, wie Sie einen Schlüssel importieren.

Beschränkungen und Anforderungen

Lesen Sie diese Abschnitte, um sicherzustellen, dass Ihre Schlüssel in Cloud KMS importiert werden können.

Unterstützte Schlüsselformate

- Symmetrische Schlüssel für die Verschlüsselung: Importierte symmetrische Schlüssel müssen 16 Byte (nur für die symmetrische Rohverschlüsselung) oder 32 Byte Binärdaten umfassen und dürfen nicht codiert sein. Wenn Ihr Schlüssel hex- oder base64-codiert ist, müssen Sie ihn vor dem Import entschlüsseln.

- Symmetrische Schlüssel zum Signieren (MAC-Schlüssel): Importierte HMAC-Signaturschlüssel müssen eine Länge haben, die der Ausgabelänge der verwendeten kryptografischen Hash-Funktion entspricht (z. B. HMAC-SHA256-Schlüssel müssen eine Länge von 32 Byte haben) und dürfen nicht codiert sein. Wenn Ihr Schlüssel hex- oder base64-codiert ist, müssen Sie ihn vor dem Import entschlüsseln.

- Asymmetrische Schlüssel für die Verschlüsselung oder Signierung: Importierte asymmetrische Schlüssel müssen im PKCS #8-Format vorliegen und DER-codiert sein. Das PCKS #8-Format ist in RFC 5208 definiert. Die DER-Codierung ist in der International Telecommunications Union X.680 definiert. Asymmetrische Schlüssel müssen eine der von Cloud KMS unterstützten Längen- und Algorithmuskombinationen verwenden.

Einige Aspekte eines Schlüssels, z. B. die Länge des Schlüssels, können nach der Erstellung des Schlüssels nicht mehr geändert werden. In diesen Fällen kann der Schlüssel nicht in Cloud KMS importiert werden.

Informationen zum Überprüfen und Neuformatieren Ihres Schlüssels für den Import finden Sie unter Schlüssel für den Import formatieren.

Unterstützte Schutzniveaus

Sie können einen Schlüssel entweder als Cloud KMS-Schlüssel oder als Cloud HSM-Schlüssel importieren, indem Sie die Schutzstufe des Schlüssels aufSOFTWARE oder HSM festlegen. Für Cloud HSM-Schlüssel fallen zusätzliche Kosten an.

importieren.

Sie können keine Daten in einen Cloud External Key Manager-Schlüssel importieren.

Unterstützte Größen für den Verpackungsschlüssel

Wenn Sie einen Importjob erstellen, können Sie die Größe des zu verpackenden Schlüssels steuern, der zum Schutz Ihres Schlüssels bei der Übertragung an Google Cloud verwendet wird, indem Sie die Importmethode des Importjobs festlegen. Die Standardgröße für den zu verpackenden Schlüssel ist 3072. Wenn Sie bestimmte Anforderungen haben, können Sie den Importjob so konfigurieren, dass stattdessen ein 4096-Bit-Schlüssel verwendet wird.

Hier gibt es weitere Informationen zu den Algorithmen für das Verpacken des Schlüssels und zum Konfigurieren eines Importjobs.

So importieren Sie Schlüssel

In diesem Abschnitt wird erläutert, was beim Importieren eines Schlüssels geschieht. Einige Teile des Ablaufs unterscheiden sich, wenn Sie das automatische Verpacken verwenden oder den Schlüssel manuell verpacken. Wir empfehlen die Verwendung des automatischen Zeilenumbruchs. Eine genaue Anleitung finden Sie unter Schlüsselversion importieren. Eine genaue Anleitung zum manuellen Verpacken Ihres Schlüssels vor dem Import finden Sie unter Schlüssel mit OpenSSL unter Linux verpacken.

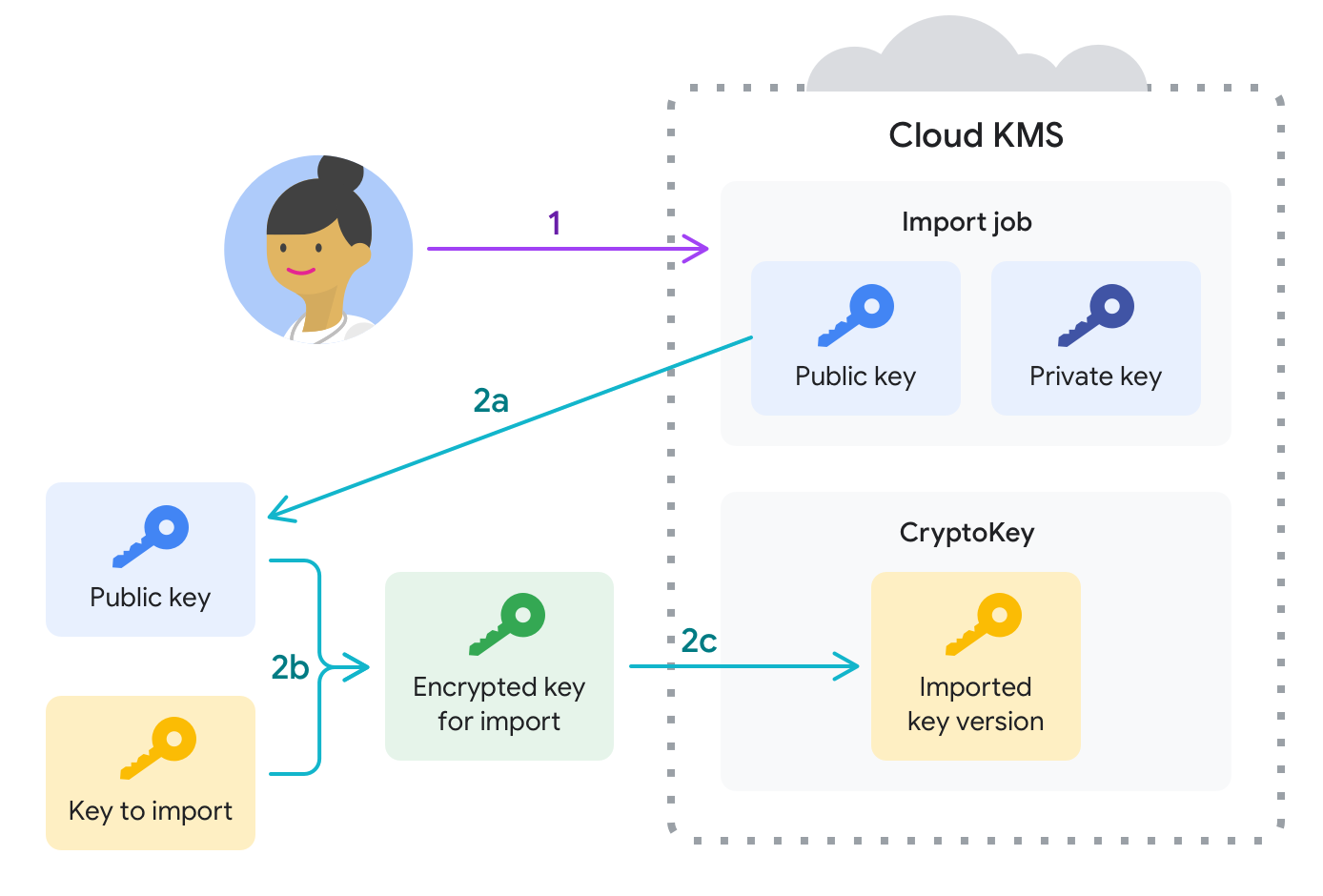

Das folgende Diagramm veranschaulicht den Schlüsselimportprozess unter Verwendung des automatischen Schlüsselverpackens. Die im Diagramm gezeigten Phasen werden in diesem Abschnitt beschrieben.

Bereiten Sie sich auf den Import von Schlüsseln vor.

Zuerst erstellen Sie einen Zielschlüsselbund und einen Zielschlüssel, die den Importjob und das importierte Schlüsselmaterial enthalten. Zu diesem Zeitpunkt enthält der Zielschlüssel keine Schlüsselversionen.

Als Nächstes erstellen Sie einen Importjob. Der Importjob definiert den Zielschlüsselbund und den Schlüssel für das importierte Schlüsselmaterial. Der Importjob definiert auch die Importmethode. Dabei handelt es sich um den Algorithmus, mit dem der zu verpackende Schlüssel erstellt wird, der das Schlüsselmaterial bei Importanfragen schützt.

- Der öffentliche Schlüssel wird verwendet, um den Schlüssel zu verpacken, der in den Client importiert werden soll.

- Der private Schlüssel wird in Google Cloud gespeichert und zum Entpacken des Schlüssels verwendet, nachdem er das Google Cloud -Projekt erreicht hat.

Diese Trennung verhindert, dass Google Ihr Schlüsselmaterial außerhalb des Importjobs entpacken kann.

Der Schlüssel muss kryptografisch verpackt werden, bevor er an Google gesendet wird. Die meisten Nutzer können die gcloud CLI verwenden, um den Schlüssel automatisch zu verpacken, zu übertragen und zu importieren, wie im nächsten Schritt beschrieben. Wenn Sie Compliance- oder rechtliche Anforderungen haben, um den Schlüssel manuell zu verpacken, können Sie dies jetzt tun. So verpacken Sie den Schlüssel manuell auf dem lokalen System:

- OpenSSL konfigurieren

- Laden Sie einmal pro Importjob den damit verknüpften Verpackungsschlüssel herunter.

- Legen Sie einmal pro Schlüssel einige Umgebungsvariablen fest und verpacken Sie den Schlüssel.

Sie können bis zu drei Tage lang Importanfragen stellen, um einen oder mehrere Schlüssel zu importieren, bis der Importjob abläuft. Während einer Importanfrage:

- Wenn der Schlüssel nicht manuell verpackt wurde, lädt die Google Cloud CLI den öffentlichen Schlüssel des Importjobs von Google Cloud in das lokale System herunter und verpackt dann das lokale Schlüsselmaterial mit dem öffentlichen Schlüssel zusammen mit einem dem Client zugeordneten privaten Schlüssel.

- Das verpackte Schlüsselmaterial wird an das Google Cloud-Projekt übertragen.

- Das Schlüsselmaterial wird mit dem privaten Schlüssel des Importjobs entpackt und als neue Version des Zielschlüssels in den Zielschlüsselring eingefügt. Dies ist ein unteilbarer Vorgang.

- Bei symmetrischen Schlüsseln legen Sie die importierte Schlüsselversion als primäre Schlüsselversion fest.

Nachdem die Importanfrage erfolgreich abgeschlossen wurde, können Sie die importierte Schlüsselversion zum Schutz von Daten in Google Cloudverwenden.

Nächste Schritte

- Schlüsselversion importieren

- Daten mit einem symmetrischen Schlüssel verschlüsseln und entschlüsseln

- Daten mit einem asymmetrischen Schlüssel verschlüsseln und entschlüsseln

- Weitere Informationen zum Erstellen und Überprüfen digitaler Signaturen