您可以使用 API 金鑰限制存取特定 API 方法或 API 中所有方法。本頁面說明如何限制具 API 金鑰之用戶端的 API 存取權,並示範 API 金鑰的建立方式。

可擴充服務 Proxy (ESP) 使用 Service ControlAPI 驗證 API 金鑰,以及該金鑰與專案所啟用 API 之間的關聯。如果您在 API 中設定必須要有 API 金鑰,除非有在您的專案或其他開發人員的專案中產生的金鑰,且您已對這些開發人員授予啟用您 API 的存取權,否則只要是對受保護的方法、類別或 API 提出要求,一律會遭到拒絕。系統不會記錄建立該 API 金鑰的專案,也不會在要求標頭新增該專案。不過,您可以按照「篩選特定消費者專案」一節所述,依序點選「Endpoints」 >「Service」,查看與某個用戶端相關聯的專案。 Google Cloud

如要進一步瞭解應該在哪些 Google Cloud 專案中建立 API 金鑰,請參閱共用受 API 金鑰保護的 API 一節。

根據預設,在 gRPC 服務中,所有 API 方法均規定必須持 API 金鑰進行存取。您可以停用整個 API 或特定方法的 API 金鑰規定。如要停用 API 金鑰規定,請按照下列程序中的說明,在服務設定中新增一個 用途區段,然後設定規則和選取器。

限制或授予所有 API 方法的存取權

若要指定不需 API 金鑰即可存取 API:

在文字編輯器中開啟專案的 gRPC 服務設定檔案,然後尋找或新增

usage區段。在

usage區段中指定allow_unregistered_calls規則,如下所示。selector中的萬用字元"*"表示該項規則適用於 API 中的所有方法。usage: rules: # All methods can be called without an API Key. - selector: "*" allow_unregistered_calls: true

移除方法的 API 金鑰限制

若要關閉特定方法 API 金鑰驗證 (即使您限制了該 API 的 API 存取權):

在文字編輯器中開啟專案的 gRPC 服務設定檔案,然後尋找或新增

usage區段:在

usage區段中指定allow_unregistered_calls規則,如下所示。selector表示該項規則只適用於指定的方法,在這個範例中就是指ListShelves。usage: rules: # ListShelves method can be called without an API Key. - selector: endpoints.examples.bookstore.Bookstore.ListShelves allow_unregistered_calls: true

使用 API 金鑰呼叫 API

呼叫 API 的方式視您在 gRPC 用戶端或 HTTP 用戶端進行呼叫而異。

gRPC 用戶端

若方法規定必須驗證 API 金鑰,gRPC 用戶端就需要使用方法呼叫,以 x-api-key 中繼資料的形式傳遞金鑰值。

Python

Java

Go

Node.js

HTTP 用戶端

若您使用 Cloud Endpoints 進行 gRPC 的 HTTP 轉碼功能,HTTP 用戶端可以按照處理 OpenAPI 服務的方式,以查詢參數的形式傳送金鑰。

共用受 API 金鑰保護的 API

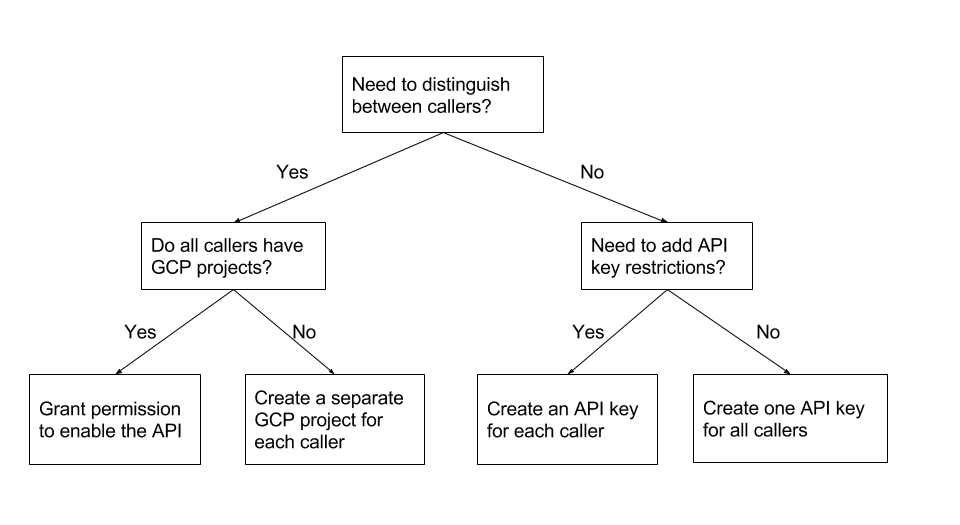

API 金鑰與建立金鑰時所屬的 Google Cloud 專案相關聯。如果您決定要有 API 金鑰才能存取您的 API,要在哪一個 Google Cloud 專案建立 API 金鑰則取決於以下問題:

您可以參考以下決策樹狀圖,決定應在哪一個專案中建立 API 金鑰。 Google Cloud

授予 API 啟用權限

如果您需要區別 API 呼叫端,且每個呼叫端各自有其 Google Cloud 專案,您可以授予主體權限,同意主體在自己的 Google Cloud 專案中啟用您的 API。如此一來,您的 API 使用者就能自行建立 API 金鑰,以便與您的 API 一起使用。

舉例來說,假設您的團隊已建立可供公司內部不同用戶端程式使用的 API,且每個用戶端程式各自有其 Google Cloud專案。為區別 API 的呼叫端,必須在不同的 Google Cloud 專案中建立每個呼叫端的 API 金鑰。您可以將權限授予您的同事,讓對方能夠在與用戶端程式相關聯的 Google Cloud 專案中啟用您的 API。

如要讓使用者建立自己的 API 金鑰:

- 在設定 API 的 Google Cloud 專案中,將啟用 API 的權限授予每位使用者。

- 通知使用者,告知他們可以在自己的 Google Cloud專案啟用您的 API 及 建立 API 金鑰。

為每個呼叫端建立單獨的 Google Cloud 專案

如果您需要區別 API 呼叫端,但並非所有呼叫端都有 Google Cloud 專案,您可以分別為每個呼叫端建立一個 Google Cloud 專案以及 API 金鑰。建立專案之前請先斟酌專案名稱,以利辨別與專案相關聯的呼叫端。

舉例來說,假設您的 API 有外部客戶,且您不知道呼叫 API 的用戶端程式是如何建立的。也許有些用戶端使用 Google Cloud 服務且有 Google Cloud 專案,有些則並非如此。您必須分別為每個呼叫端建立一個 Google Cloud 專案和 API 金鑰,以利區別不同的呼叫端。

如要為每個呼叫端分別建立一個 Google Cloud 專案和 API 金鑰:

為每個呼叫端建立一個 API 金鑰

若您不需要區別 API 呼叫端,但想要新增 API 金鑰限制,可以為同一個專案中的每個呼叫端分別建立一個 API 金鑰。

若要為同一個專案中的每個呼叫端建立一個 API 金鑰:

建立一個所有呼叫端通用的 API 金鑰

若您不需要區別 API 呼叫端,也不需要新增 API 限制,但仍想要規定使用 API 金鑰 (例如為防止匿名存取),可以建立一個可供所有呼叫端通用的 API 金鑰。

如要建立一個所有呼叫端通用的 API 金鑰: