Gerenciar recursos

As autoridades certificadoras (ACs) criadas pelo Certificate Authority Service dependem de dois tipos de recursos secundários:

- Uma versão de chave do Cloud Key Management Service, usada para assinar certificados e listas de revogação de certificados (CRLs, na sigla em inglês) emitidas pela AC. Para mais informações sobre as versões de chave, consulte Versões de chave.

- Um bucket do Cloud Storage, usado para hospedar um certificado de AC e todas as CRLs publicadas pela AC, se essas configurações estiverem ativadas. Para mais informações sobre buckets do Cloud Storage, consulte Buckets.

Esses dois recursos precisam existir para cada CA e não podem ser alterados após a criação da CA.

Modelos de gestão

O serviço de CA oferece suporte a dois modelos de gerenciamento de ciclo de vida para esses recursos:

- Gerenciada pelo Google

- Gerenciada pelo cliente

A chave do Cloud KMS e o bucket do Cloud Storage não precisam usar o mesmo modelo de gerenciamento. Por exemplo, a chave do Cloud KMS pode ser gerenciada pelo Google, e o bucket do Cloud Storage pode ser gerenciado pelo cliente, ou vice-versa.

Gerenciada pelo Google

O serviço de CA cria e configura automaticamente os recursos de acordo com esse modelo na criação da AC e exclui os recursos na exclusão da AC. A cobrança não é feita separadamente para esses recursos.

Por padrão, as novas ACs usam chaves do Cloud KMS gerenciadas pelo Google e buckets do Cloud Storage. As chaves do Cloud KMS gerenciadas pelo Google usam o nível de proteção do HSM e não são reutilizadas em ACs. É possível escolher um algoritmo de chave específico para a chave do Cloud KMS gerenciada pelo Google ao criar uma AC. As chaves do Cloud KMS gerenciadas pelo Google não são reutilizadas em ACs.

Para informações sobre como criar uma AC raiz, consulte Criar uma AC raiz. Para saber como criar uma AC subordinada, consulte Criar uma AC subordinada. Para orientações sobre como escolher um algoritmo de chave, consulte Escolher um algoritmo de chave.

Gerenciada pelo cliente

É possível criar recursos gerenciados pelo cliente apenas para CAs no nível Enterprise. É necessário criar e configurar os recursos gerenciados pelo cliente antes da criação da AC. Além disso, você precisa excluir esses recursos em um momento adequado após a destruição da CA. Os usuários são cobrados diretamente por esses recursos. As chaves do Cloud KMS gerenciadas pelo cliente podem usar os níveis de proteção de HSM, software ou externos.

O serviço de CA trata o projeto como o limite de segurança para

chaves do Cloud KMS gerenciadas pelo cliente. Por exemplo, considere que uma usuária, Alice, usa uma chave do Cloud KMS gerenciada pelo cliente para criar uma AC no projeto test. Em seguida, outro usuário, Bob, pode usar a mesma chave do Cloud KMS para criar

outra AC no mesmo projeto. Embora Alice precise ter acesso de administrador

à chave para criar a primeira AC, Bob não precisa de nenhum acesso a essa chave

porque Alice já ativou o uso da chave pelo serviço de AC no

projeto test.

Vantagens da criação de recursos gerenciados pelo cliente

Uma vantagem desse modelo é que os autores de chamadas têm controle direto sobre esses recursos. Os autores de chamadas podem atualizar atributos diretamente, como o gerenciamento de acesso, para se adequar aos requisitos da organização.

A criação de uma AC com recursos gerenciados pelo cliente exige que o autor da chamada tenha acesso administrativo a esses recursos para conceder o acesso adequado ao serviço de AC. Para mais informações, consulte Agente de serviço do CA.

Local das chaves do Cloud KMS

Você precisa criar chaves do Cloud KMS gerenciadas pelo cliente no mesmo local dos recursos do serviço de AC. Para conferir a lista completa de locais do serviço de CA, consulte Locais. Para conferir a lista de locais em que os recursos do Cloud KMS podem ser criados, consulte Locais do Cloud KMS.

Local dos buckets do Cloud Storage

É necessário criar buckets do Cloud Storage gerenciados pelo cliente aproximadamente no mesmo local que os recursos do serviço de CA. Não é possível criar o bucket do Cloud Storage fora do continente em que você criou os recursos do serviço de CA.

Por exemplo, se a CA estiver em us-west1, você poderá criar os buckets do Cloud Storage em qualquer região dos EUA, como us-west1 ou us-east1, a região dupla NAM4 e a multirregião US.

Para conferir a lista de locais em que os recursos do Cloud Storage podem ser criados, consulte Locais do Cloud Storage.

Acesso aos recursos gerenciados

Qualquer pessoa que tenha o URL do certificado da AC hospedado em um bucket do Cloud Storage ou qualquer CRL publicado pela AC pode acessar esses recursos por padrão. Para impedir o acesso público ao certificado da AC e ao CRL, adicione o projeto que contém o pool de AC a um perímetro do VPC Service Controls.

Ao adicionar o projeto que contém o pool de ACs a um perímetro do VPC Service Controls, o bucket do Cloud Storage gerenciado pelo Google é incluído no perímetro. O perímetro do VPC Service Controls garante que o bucket do Cloud Storage não possa ser acessado de fora das redes aprovadas.

Os clientes dentro do perímetro da rede ainda podem acessar os certificados de revogação e de autoridade certificadora sem autenticação. As solicitações de acesso de fora da rede aprovada falham.

URLs baseados em HTTP para certificados de AC e CRLs

Os certificados de AC e CRLs estão disponíveis em URLs baseados em HTTP pelos seguintes motivos:

Um certificado de AC publicado em um bucket do Cloud Storage não precisa ser confiável pelos clientes. Os certificados de AC fazem parte de uma cadeia de certificados, que começa com o certificado da AC raiz. Cada certificado na cadeia é assinado pelo certificado de AC que está mais acima na cadeia para preservar a integridade do certificado. Portanto, não há vantagem adicional em usar o protocolo HTTPS.

Alguns clientes rejeitam URLs baseados em HTTPS ao validar certificados.

Ativar a publicação de certificados e CRLs de ACs em um pool de ACs

O serviço de AC ativa a publicação de certificados de AC e CRL em buckets do Cloud Storage por padrão quando você cria um novo pool de ACs. Se você desativou a publicação de certificados de AC e CRL ao criar o pool de AC e quer ativá-los agora, siga as instruções desta seção.

Para ativar a publicação de certificados de AC e de CRL para todas as ACs em um pool de ACs, faça o seguinte:

Console

Acesse a página Certificate Authority Service no consoleGoogle Cloud .

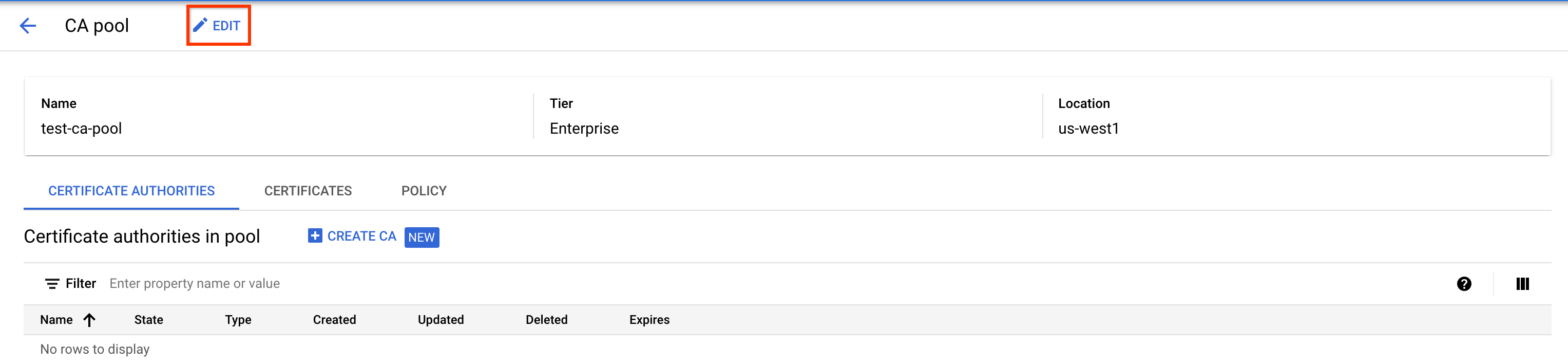

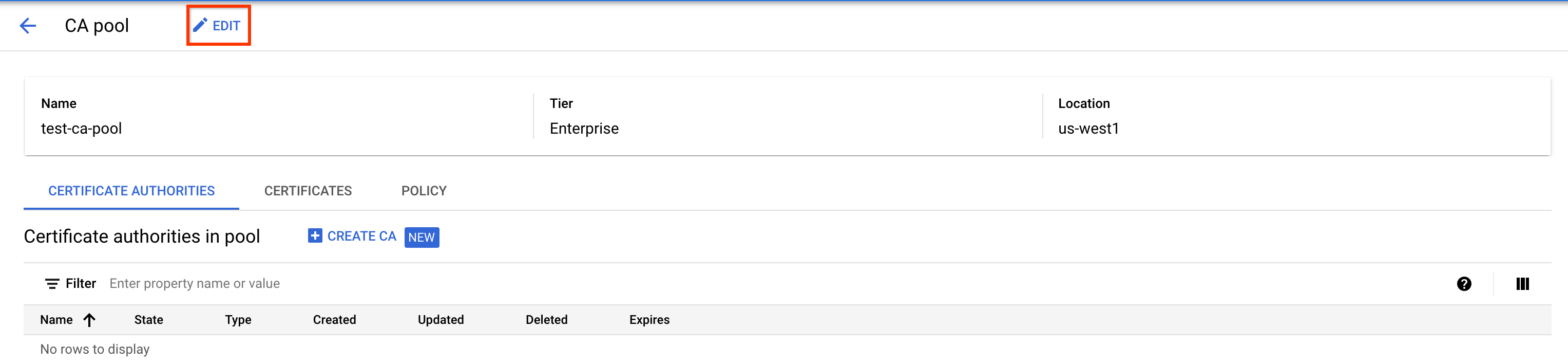

Na guia Gerenciador de pools de AC, clique no nome do pool de AC que você quer editar.

Na página Pool de AC, clique em Editar.

Em Configurar algoritmos e tamanhos de chave permitidos, clique em Próxima.

Em Configurar métodos de solicitação de certificado aceitos, clique em Próxima.

Em Configurar opções de publicação, clique na opção Publicar o certificado de AC no bucket do Cloud Storage para ACs neste pool.

Clique no botão Publicar CRL no bucket do Cloud Storage para ACs neste pool.

gcloud

Execute este comando:

gcloud privateca pools update POOL_ID --location LOCATION --publish-crl --publish-ca-cert

Substitua:

- POOL_ID: o nome do pool de ACs.

- LOCATION: o local do pool de ACs. Para conferir a lista completa de locais, consulte Locais.

Se você ativar --publish-ca-cert, o serviço de AC gravará cada certificado de AC

em um bucket do Cloud Storage, cujo caminho é especificado no

recurso de AC. A extensão AIA em todos os certificados emitidos aponta para o

URL do objeto do Cloud Storage que contém o certificado de AC. A extensão do ponto de distribuição da CRL (CDP, na sigla em inglês) em todos os certificados emitidos aponta para o URL do objeto do Cloud Storage que contém a CRL.

Para mais informações sobre o comando gcloud privateca pools update, consulte

gcloud privateca pools

update.

Para saber mais sobre como ativar a publicação de CRL para revogar certificados, consulte Revogar certificados.

Desativar o certificado de AC e a publicação de CRL para ACs em um pool de ACs

Para desativar a publicação de certificados de AC ou de CRL para todas as ACs em um pool de ACs, faça o seguinte:

Console

Acesse a página Certificate Authority Service no consoleGoogle Cloud .

Na guia Gerenciador de pools de AC, clique no nome do pool de AC que você quer editar.

Na página Pool de AC, clique em Editar.

Em Configurar algoritmos e tamanhos de chaves permitidos, clique em Próxima.

Em Configurar métodos de solicitação de certificado aceitos, clique em Próxima.

Em Configurar opções de publicação, clique na opção Publicar o certificado de AC no bucket do Cloud Storage para ACs neste pool.

Clique no botão Publicar CRL no bucket do Cloud Storage para ACs neste pool.

gcloud

Execute este comando:

gcloud privateca pools update POOL_ID --location LOCATION --no-publish-crl --no-publish-ca-cert

Substitua:

- POOL_ID: o nome do pool de ACs.

- LOCATION: o local do pool de ACs. Para conferir a lista completa de locais, consulte Locais.

Desativar os pontos de distribuição não exclui o bucket do Cloud Storage nem as permissões dele, nem remove certificados de AC ou CRLs que já estão hospedados nele. No entanto, isso significa que as CRLs futuras não serão mais publicadas no bucket do Cloud Storage, e os certificados futuros não terão as extensões AIA e CDP.

Atualizar o formato de codificação dos certificados de AC e das CRLs publicados

Para atualizar o formato de codificação de certificados de AC e CRLs publicados, faça o seguinte:

Console

Acesse a página Certificate Authority Service no consoleGoogle Cloud .

Na guia Gerenciador de pools de AC, clique no nome do pool de AC que você quer editar.

Na página Pool de AC, clique em Editar.

Em Configurar algoritmos e tamanhos de chaves permitidos, clique em Próxima.

Em Configurar métodos de solicitação de certificado aceitos, clique em Próxima.

Em Configurar opções de publicação, clique no menu suspenso Formato de codificação da publicação.

Selecione o formato de codificação da publicação.

gcloud

Execute este comando:

gcloud privateca pools update POOL_ID --location=LOCATION --publishing-encoding-format=PUBLISHING_ENCODING_FORMAT

Substitua:

- POOL_ID: o nome do pool de ACs.

- LOCATION: o local do pool de ACs. Para conferir a lista completa de locais, consulte Locais.

- PUBLISHING_ENCODING_FORMAT:

PEMouDER.

Para mais informações sobre o comando gcloud privateca pools update, consulte

gcloud privateca pools update.

A seguir

- Saiba como criar pools de ACs.

- Saiba como criar uma AC raiz.

- Saiba como criar uma AC subordinada.

- Saiba como criar uma AC subordinada a partir de uma AC externa.