Crie um grupo de ACs

Esta página descreve como criar conjuntos de autoridades de certificação (CA).

Um conjunto de ACs é uma coleção de várias ACs com uma política de emissão de certificados comum e uma política de gestão de identidade e de acesso (IAM). Um conjunto de ACs facilita a gestão da rotação de ACs e permite alcançar um total de consultas eficazes por segundo (CPS) mais elevado.

Tem de criar um conjunto de ACs antes de poder usar o Certificate Authority Service para criar uma AC. Para mais informações, consulte o artigo Vista geral dos conjuntos de ACs.

Antes de começar

Certifique-se de que tem a função do IAM (roles/privateca.caManager) de gestor de operações do serviço de AC. Para ver informações sobre como conceder um IAM a um principal, consulte o artigo Conceda uma única função.

Decida as definições do conjunto de ACs

Esta secção descreve as definições de um conjunto de ACs e fornece recomendações para decidir as definições.

Definições permanentes do conjunto de ACs

Não é possível alterar as seguintes definições do conjunto de ACs após a criação do conjunto de ACs.

- Location

- Especifique a localização do conjunto de ACs. Um conjunto de ACs é armazenado numa única Google Cloud localização. Recomendamos que crie o conjunto de ACs na mesma localização ou perto da localização onde pretende usá-lo.

- Para ver a lista completa de localizações suportadas, consulte Localizações.

- Nível

- Escolha se quer criar o conjunto de ACs com o nível DevOps ou o nível Enterprise. Esta escolha afeta a persistência dos certificados criados pelo serviço de AC, se os certificados criados podem ser revogados posteriormente e a taxa máxima à qual pode criar certificados a partir das ACs no conjunto de ACs. Para mais informações, consulte o artigo Selecione os níveis de operação.

Definições opcionais do grupo de ACs

- Política de emissão de certificados

Um conjunto de ACs pode ter uma política de emissão de certificados. Esta política de emissão impõe restrições aos certificados que as ACs no conjunto de ACs podem emitir. Pode atualizar a política de emissão de um conjunto de CAs depois de criar o conjunto de CAs. Para mais informações, consulte a Vista geral dos modelos e das políticas de emissão.

Para mais informações sobre como configurar uma política de emissão de certificados, consulte o artigo Adicione uma política de emissão de certificados a um conjunto de ACs.

- Opções de publicação

Pode configurar um conjunto de ACs para publicar os certificados da AC para cada uma das respetivas ACs. Ao emitir um certificado, o URL para este certificado da AC é incluído no certificado como uma extensão de acesso a informações da autoridade (AIA).

As ACs nos conjuntos de ACs de nível empresarial podem ter autorização para publicar listas de revogação de certificados (LRCs) no contentor do Cloud Storage associado. Quando emite um certificado, é incluído um URL para esta CRL no certificado como a extensão do ponto de distribuição da CRL (CDP). Não é possível encontrar a CRL sem a extensão CDP no certificado. Para mais informações, consulte o artigo Revogue certificados.

Também pode selecionar o formato de codificação dos certificados de CA e das CRLs publicados. Os formatos de codificação suportados são Privacy Enhanced Mail (PEM) e Distinguished Encoding Rules (DER). Se não for especificado um formato de codificação, é usado o formato PEM.

Se criar o conjunto de ACs através da Google Cloud CLI ou da Google Cloud consola, o CA Service ativa estas opções de publicação por predefinição. Para mais informações, consulte o artigo Desativar a publicação de certificados da AC e CRLs para ACs num conjunto de ACs.

Crie um grupo de ACs

Para criar um conjunto de ACs, siga estas instruções:

Consola

Escolha um nome para o grupo de CAs

Aceda à página Serviço de autoridade de certificação na Google Cloud consola.

Clique em Gestor do conjunto de ACs.

Clique em Criar conjunto.

Adicione um nome para o conjunto de ACs que seja exclusivo para a região.

Selecione uma região no menu pendente no campo Região. Para mais informações, consulte o artigo Escolher a melhor localização.

Selecione o nível Enterprise ou DevOps. Para mais informações, consulte a secção Selecione os níveis de operação.

Clicar em Seguinte.

Configure os algoritmos e os tamanhos de chaves permitidos

O serviço de AC permite-lhe escolher os algoritmos de assinatura para as chaves do Cloud KMS que suportam as ACs no conjunto de ACs. Por predefinição, todos os algoritmos de chaves são permitidos.

Para restringir as chaves permitidas nos certificados emitidos pelo conjunto de ACs, faça o seguinte. Este é um procedimento opcional.

- Clique no botão.

- Clique em Adicione um item.

Na lista Tipo, selecione o tipo de chave.

Se quiser usar chaves RSA, faça o seguinte:

- Opcional: adicione o tamanho mínimo do módulo em bits.

- Opcional: adicione o tamanho máximo do módulo em bits.

- Clique em Concluído.

Se quiser usar chaves de curva elíptica, faça o seguinte:

- Opcional: na lista Tipo de curva elíptica, selecione o tipo de curva elíptica.

- Clique em Concluído.

Para adicionar outra chave permitida, clique em Adicionar um item e repita o passo 2.

Clicar em Seguinte.

Configure métodos de pedido de certificado

Para colocar limitações nos métodos que os requerentes de certificados podem usar para pedir certificados ao conjunto de ACs, faça o seguinte:

- Opcional: para restringir pedidos de certificados baseados em CSR, clique no botão para ativar/desativar.

- Opcional: para restringir os pedidos de certificados baseados na configuração, clique no botão para ativar/desativar.

Configure as opções de publicação

Para configurar as opções de publicação, faça o seguinte:

- Opcional: para não permitir a publicação de certificados da AC no contentor do Cloud Storage para as ACs no conjunto de ACs, clique no botão para ativar/desativar.

- Opcional: para não permitir a publicação de CRLs no contentor do Cloud Storage para as ACs no conjunto de ACs, clique no botão para ativar/desativar.

Clique no menu para selecionar o formato de codificação para certificados de AC publicados e CRLs.

Clicar em Seguinte.

Esta definição refere-se ao campo Key Usage num certificado digital. Especifica como a chave privada do certificado pode ser usada,

como para encriptação de chaves, encriptação de dados, assinatura de certificados e assinatura de CRL.

Para mais informações, consulte o artigo Utilização de chaves.

- Para selecionar as utilizações de chaves base, clique no botão Especificar utilizações de chaves base para certificados emitidos a partir deste conjunto de ACs e, de seguida, selecione as opções apresentadas.

- Clicar em Seguinte.

Esta definição refere-se ao campo Extended Key Usage (EKU) num certificado digital. Fornece restrições mais específicas e refinadas sobre como a chave pode ser usada, como para autenticação de servidor, autenticação de cliente, assinatura de código e proteção de email. Para mais informações, consulte o artigo

Utilização alargada da chave.

As utilizações alargadas da chave são definidas através de identificadores de objetos (OIDs). Se não configurar as utilizações alargadas da chave, todos os cenários de utilização da chave são permitidos.

- Para selecionar as utilizações alargadas da chave, clique no botão Escrever utilizações alargadas da chave para certificados emitidos a partir deste conjunto de AC e, de seguida, selecione as opções indicadas.

- Clicar em Seguinte.

A extensão de políticas de certificados no certificado expressa as políticas que o conjunto de ACs emissoras segue. Esta extensão pode incluir informações sobre como as identidades são validadas antes da emissão de certificados, como os certificados são revogados e como a integridade do conjunto de ACs é garantida. Esta extensão ajuda a validar os certificados emitidos pelo conjunto de ACs e a ver como os certificados são usados.

Para mais informações, consulte as Políticas de certificados.

Para especificar a política que define a utilização do certificado, faça o seguinte:

- Adicione o identificador da política no campo Identificadores de políticas.

- Clicar em Seguinte.

A extensão AIA num certificado faculta as seguintes informações:

- Endereço dos servidores OCSP a partir dos quais pode verificar o estado de revogação do certificado.

- O método de acesso para o emissor do certificado.

Para mais informações, consulte o artigo Acesso a informações de autoridade.

Para adicionar os servidores OCSP que aparecem no campo de extensão AIA nos certificados, faça o seguinte:

- Clique em Adicionar item.

- No campo URL do servidor, adicione o URL do servidor OCSP.

- Clique em Concluído.

- Clicar em Seguinte.

O campo Opções da AC num modelo de certificado define como o certificado resultante pode ser usado numa hierarquia da autoridade de certificação (AC). As opções da AC determinam se um certificado pode ser usado para assinar outros certificados e, se for o caso, as restrições nos certificados que emite.

Escolha uma das opções seguintes:

Inclua as configurações para descrever as extensões X.509 da AC: especifique as definições num modelo de certificado que controlam as extensões X.509.

Restringir os certificados emitidos para utilização apenas em ACs: esta opção aparece apenas se selecionar a caixa de verificação mencionada no passo anterior. Este valor booleano indica se o certificado é um certificado de AC. Se estiver definido como

true, o certificado pode ser usado para assinar outros certificados. Sefalse, o certificado é um certificado de entidade e não pode assinar outros certificados. Se clicar neste botão para ativar/desativar, é-lhe pedido que defina restrições de nomes para a extensão em certificados da AC.Inclua as configurações para descrever as extensões X.509 de restrição do comprimento do caminho: Especifique as definições que controlam o tempo de duração de uma cadeia de certificados, originada de um certificado específico. Se o comprimento máximo do caminho do emissor estiver definido como

0, a AC só pode emitir certificados de entidade final. Se estiver definido como1, a cadeia abaixo deste certificado da AC só pode incluir uma AC subordinada. Se não for declarado um valor, o número de ACs subordinadas na cadeia abaixo desta AC não tem limite.- Clicar em Seguinte.

Para configurar extensões personalizadas adicionais a incluir nos certificados emitidos pelo conjunto de ACs, faça o seguinte:

- Clique em Adicionar item.

- No campo Identificador do objeto, adicione um identificador do objeto válido formatado como dígitos separados por pontos.

- No campo Valor, adicione o valor codificado em base64 para o identificador.

- Se a extensão for fundamental, selecione A extensão é fundamental.

Para guardar todas as configurações de valor de base, clique em Concluído.

Para criar o conjunto de ACs, clique em Concluído.

gcloud

Execute o seguinte comando:

gcloud privateca pools create POOL_NAME --location=LOCATION

Substitua o seguinte:

- POOL_NAME: o nome do grupo de ACs.

- LOCATION: a localização onde quer criar o conjunto de ACs. Para ver a lista completa de localizações, consulte Localizações.

Se não especificar o nível necessário para o seu conjunto de ACs, o nível Enterprise é selecionado por predefinição. Se quiser especificar o nível do seu conjunto de ACs, execute o seguinte comando gcloud:

gcloud privateca pools create POOL_NAME --location=LOCATION --tier=TIER_NAME

Substitua o seguinte:

- POOL_NAME: o nome do seu conjunto de ACs.

- LOCATION: a localização onde quer criar o conjunto de ACs. Para ver a lista completa de localizações, consulte Localizações.

- TIER_NAME:

devopsouenterprise. Para mais informações, consulte o artigo Selecione os níveis de operação.

Se não especificar o formato de codificação de publicação para o seu conjunto de ACs, o

PEM formato de codificação de publicação é selecionado por predefinição. Se quiser

especificar o formato de codificação de publicação para o seu conjunto de CA, execute o seguinte comando

gcloud:

gcloud privateca pools create POOL_NAME --location=LOCATION --publishing-encoding-format=PUBLISHING_ENCODING_FORMAT

Substitua o seguinte:

- POOL_NAME: o nome do seu conjunto de ACs.

- LOCATION: a localização onde quer criar o grupo de CA. Para ver a lista completa de localizações, consulte Localizações.

- PUBLISHING_ENCODING_FORMAT:

PEMouDER.

Para mais informações sobre o comando gcloud privateca pools create, consulte

gcloud privateca pools

create.

Para obter informações sobre como colocar restrições no tipo de certificados que um conjunto de ACs pode emitir, consulte o artigo Adicione uma política de emissão de certificados a um conjunto de ACs.

Terraform

Ir

Para se autenticar no serviço de AC, configure as Credenciais padrão da aplicação. Para mais informações, consulte o artigo Configure a autenticação para um ambiente de desenvolvimento local.

Java

Para se autenticar no serviço de AC, configure as Credenciais padrão da aplicação. Para mais informações, consulte o artigo Configure a autenticação para um ambiente de desenvolvimento local.

Python

Para se autenticar no serviço de AC, configure as Credenciais padrão da aplicação. Para mais informações, consulte o artigo Configure a autenticação para um ambiente de desenvolvimento local.

API REST

Crie um conjunto de CAs.

Método HTTP e URL:

POST https://privateca.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/caPools\?ca_pool_id=POOL_ID

Corpo JSON do pedido:

{ "tier": "ENTERPRISE" }Para enviar o seu pedido, expanda uma destas opções:

Deve receber uma resposta JSON semelhante à seguinte:

{ "name": "projects/PROJECT_ID/locations/LOCATION/operations/operation-UUID", "metadata": {...}, "done": false }Sondar a operação até estar concluída.

A operação está concluída quando a propriedade

doneda operação de longa duração está definida comotrue.Método HTTP e URL:

GET https://privateca.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/operations/operation-UUID

Para enviar o seu pedido, expanda uma destas opções:

Deve receber uma resposta JSON semelhante à seguinte:

{ "name": "projects/PROJECT_ID/locations/LOCATION/operations/operation-UUID", "metadata": {...}, "done": true, "response": { "@type": "type.googleapis.com/google.cloud.security.privateca.v1.CaPool", "name": "...", "tier": "ENTERPRISE" } }

Adicione ou atualize etiquetas num conjunto de ACs

Uma etiqueta é um par de chave-valor que ajuda a organizar os recursos do serviço de CA. Pode filtrar os seus recursos com base nas respetivas etiquetas.

Para adicionar ou atualizar etiquetas num conjunto de ACs, faça o seguinte:

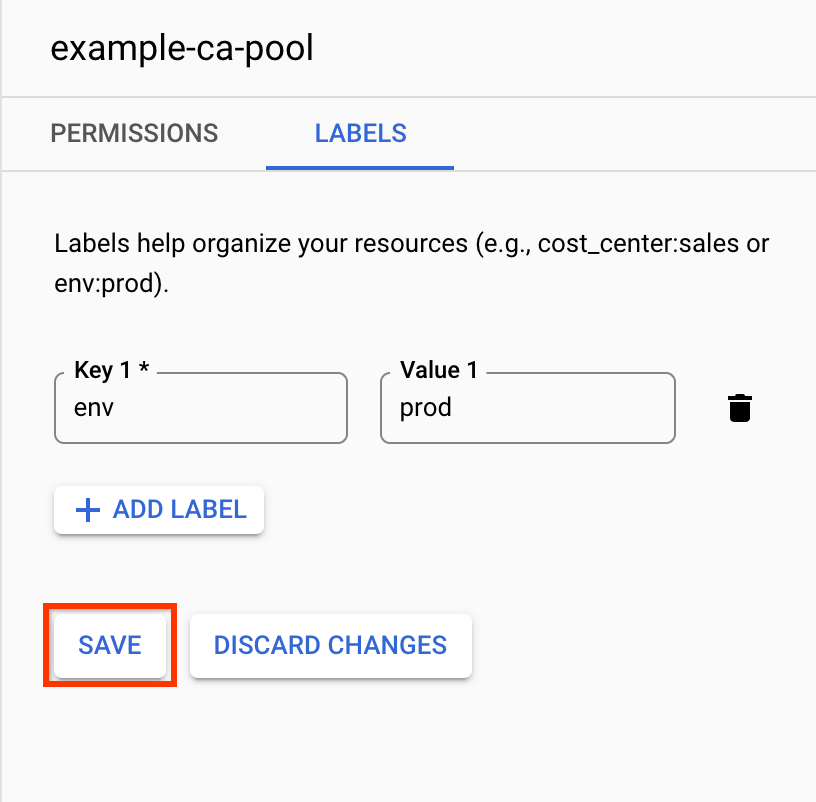

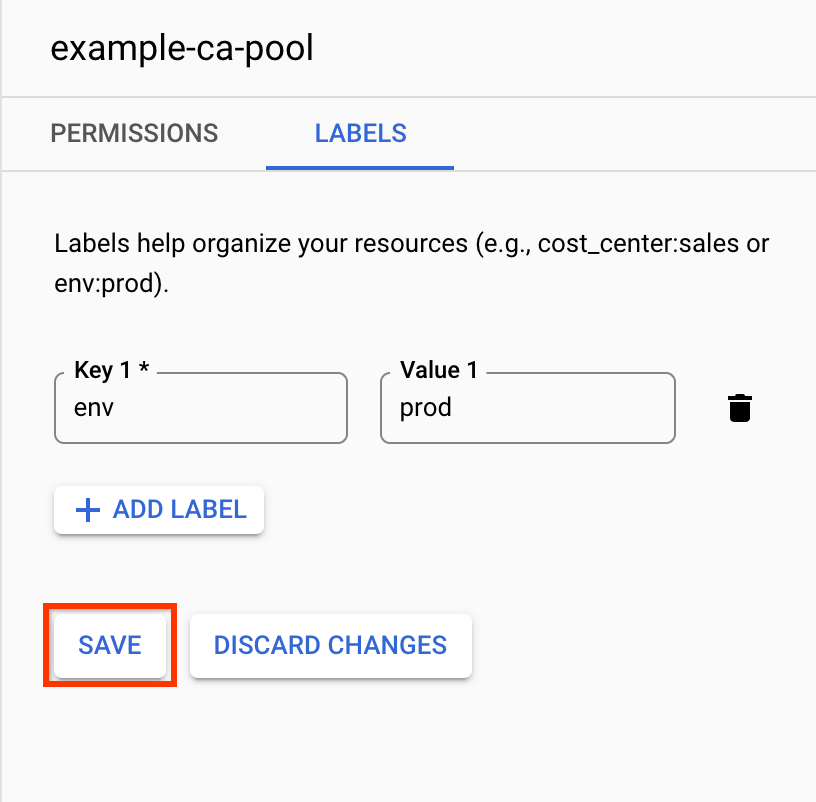

Consola

Para adicionar uma etiqueta, faça o seguinte:

Aceda à página Serviço de autoridade de certificação.

No separador Gestor de conjunto de ACs, selecione o conjunto de ACs.

Clique em Etiquetas.

Clique em Adicionar etiqueta.

Adicione um par de chave-valor.

Clique em Guardar.

Para editar uma etiqueta existente, faça o seguinte:

Aceda à página Serviço de autoridade de certificação.

No separador Gestor de conjunto de ACs, selecione o conjunto de ACs.

Clique em Etiquetas.

Edite o valor da etiqueta.

Clique em Guardar.

gcloud

Execute o seguinte comando:

gcloud privateca pools update POOL_ID --location=LOCATION --update-labels foo=bar

Substitua o seguinte:

- POOL_ID: o nome do grupo de ACs.

- LOCATION: a localização do grupo de ACs. Para ver a lista completa de localizações, consulte Localizações.

O que se segue?

- Saiba como criar uma AC raiz.

- Saiba como criar uma AC subordinada.

- Saiba como usar uma política de emissão de certificados.

- Saiba como aumentar o débito de criação de certificados através de conjuntos de ACs.

- Saiba como atualizar e eliminar um conjunto de ACs.