In diesem Dokument finden Sie Konfigurationsschritte für die automatische Bereitstellung der vorgeschlagenen Regeln, die von Adaptive Protection generiert werden. Wenn Sie die automatische Bereitstellung von Regeln aktivieren möchten, müssen Sie eine Platzhalterregel mit den folgenden Werten erstellen:

- Übereinstimmungsausdruck:

evaluateAdaptiveProtectionAutoDeploy() - Aktion: Beliebig

- Priorität: Beliebig. Es wird empfohlen, für einen legitimen Traffic mit hoher Priorität eine explizite allow-Regel mit einer höheren Priorität festzulegen als Ihre anderen Regeln.

Wenn Sie einen vorgelagerten Proxy vor Ihrem externen Application Load Balancer verwenden, z. B. ein CDN eines Drittanbieters, können Sie die Platzhalterregel so konfigurieren, dass Anfragen anhand der IP-Adresse des ursprünglichen Clients aus einem oder mehreren angegebenen Headern abgeglichen werden. Wenn Sie dieses Vorschau-Feature verwenden möchten, konfigurieren Sie die Option userIpRequestHeaders[] im Feld advancedOptionsConfig. Weitere Informationen finden Sie in der ComputeSecurityPolicy-Ressourcenreferenz.

Beispielregeln für Platzhalter

Die folgenden Befehle sind Beispiel-Platzhalterregeln für Sicherheitsrichtlinien mit dem Namen POLICY_NAME, die jeweils eine andere Regelaktion enthalten.

Sie können diese Regeln einer vorhandenen Sicherheitsrichtlinie hinzufügen oder eine neue Richtlinie erstellen. Weitere Informationen zum Erstellen von Sicherheitsrichtlinien finden Sie unter Cloud Armor-Sicherheitsrichtlinien konfigurieren.

Schädlichen Traffic blockieren

Diese Beispielregel ergibt true für Anfragen, die von Adaptive Protection als Angriffstraffic identifiziert werden. Cloud Armor wendet die Blockierungsaktion auf die angreifende Anfrage an:

gcloud compute security-policies rules create 1000 \

--security-policy POLICY_NAME \

--expression "evaluateAdaptiveProtectionAutoDeploy()" \

--action deny-403

Schadsoftware-Traffic zu einer reCAPTCHA-Aufgabe weiterleiten

Diese Beispielregel leitet Traffic, der von Adaptive Protection als schädlich eingestuft wird, zu einer reCAPTCHA-Aufgabe weiter:

gcloud compute security-policies rules create 1000 \

--security-policy POLICY_NAME \

--expression "evaluateAdaptiveProtectionAutoDeploy()" \

--action redirect \

--redirect-type google-recaptcha

Schadsoftware-Traffic begrenzen

In diesem Beispiel wird die Cloud Armor-Ratenbegrenzung auf Traffic angewendet, der von Adaptive Protection als schädlich eingestuft wird:

gcloud compute security-policies rules create 1000 \

--security-policy POLICY_NAME \

--expression "evaluateAdaptiveProtectionAutoDeploy()" \

--action throttle \

--rate-limit-threshold-count 500 \

--rate-limit-threshold-interval-sec 120 \

--conform-action allow \

--exceed-action deny-404 \

--enforce-on-key ip

Parameter für die automatische Bereitstellung von Adaptive Protection konfigurieren

Sie können die Grenzwerte für die automatische Bereitstellung von Regeln anpassen, indem Sie die folgenden Parameter optimieren. Wenn Sie den Wert für einen Parameter nicht festlegen, verwendet Cloud Armor den Standardwert.

Lastschwellenwert: Während eines gemeldeten Angriffs identifiziert Adaptive Protection nur dann neue Angreifer, wenn die Last des angegriffenen Backend-Dienstes diesen Schwellenwert überschreitet. Außerdem werden Regeln nur automatisch für Benachrichtigungen bereitgestellt, wenn die Last des angegriffenen Backend-Dienstes diesen Grenzwert überschreitet.

Standardwert:

0.8

Konfidenzgrenzwert: Regeln werden nur automatisch für Benachrichtigungen zu potenziellen Angriffen mit Konfidenzwerten bereitgestellt, die diesen Grenzwert überschreiten.

- Standardwert:

0.5

- Standardwert:

Betroffener Basisgrenzwert: Regeln werden nur automatisch bereitgestellt, wenn die geschätzte Auswirkung auf den Basistraffic aus der vorgeschlagenen Risikominderung unter diesem Grenzwert liegt.

impactedBaselineProportionundimpactedbaselinePolicyProportionsollten unter dem Grenzwert für den betroffenen Basistraffic liegen.- Standardwert:

0.01(1%)

- Standardwert:

Ablauf festgelegt: Cloud Armor wendet die Aktion in der automatisch bereitgestellten Regel nach dieser Zeitspanne nicht mehr auf einen identifizierten Angreifer an. Die Regel wird weiterhin auf neue Anfragen angewendet.

- Standardwert:

7200Sekunden

- Standardwert:

Mit dem folgenden Beispielbefehl können Sie Ihre Sicherheitsrichtlinie aktualisieren, um nicht standardmäßige, automatisch bereitgestellte Grenzwerte zu verwenden. Ersetzen Sie NAME durch den Namen Ihrer Sicherheitsrichtlinie und die verbleibenden Variablen durch die gewünschten Werte für Ihre Richtlinie.

gcloud beta compute security-policies update NAME [

--layer7-ddos-defense-auto-deploy-load-threshold LOAD_THRESHOLD

--layer7-ddos-defense-auto-deploy-confidence-threshold CONFIDENCE_THRESHOLD

--layer7-ddos-defense-auto-deploy-impacted-baseline-threshold IMPACTED_BASELINE_THRESHOLD

--layer7-ddos-defense-auto-deploy-expiration-sec EXPIRATION_SEC

]

Logging

Logs, die von Regeln generiert werden, die automatisch mit Adaptive Protection bereitgestellt werden, haben die folgenden zusätzlichen Felder:

autoDeployed: Nachdem Sie die automatische Bereitstellung von Regeln konfiguriert haben, enthält jedes von Adaptive Protection generierte Warnungsprotokoll das boolesche FeldautoDeployed, das angibt, ob eine automatische Verteidigung ausgelöst wurde. WennautoDeployedauftruegesetzt ist, bedeutet das, dass die PlatzhalterregelevaluateAdaptiveProtectionAutoDeploy()bereits ausgewertet hat, dass die Grenzwerte für Konfidenz und betroffene Baseline für den Angriff die konfigurierten Parameter für die automatische Bereitstellung überschritten haben. Das System beginnt dann mit der Überwachung der dynamischen Last. Sobald die Last den konfigurierten Lastschwellenwert überschreitet, wird die Regel automatisch bereitgestellt, um den Angriff abzuwehren.adaptiveProtection.autoDeployAlertId: Wenn Adaptive Protection im Rahmen einer automatischen Abwehr eine Aktion für eine Anfrage ausführt, enthält das Anfragelog das zusätzliche FeldadaptiveProtection.autoDeployAlertId, in dem die Benachrichtigungs-ID aufgezeichnet wird. Dieses Feld wird unterenforcedSecurityPolicyoderpreviewSecurityPolicyangezeigt, je nachdem, ob sich die Sicherheitsrichtlinie im Vorschaumodus befindet.

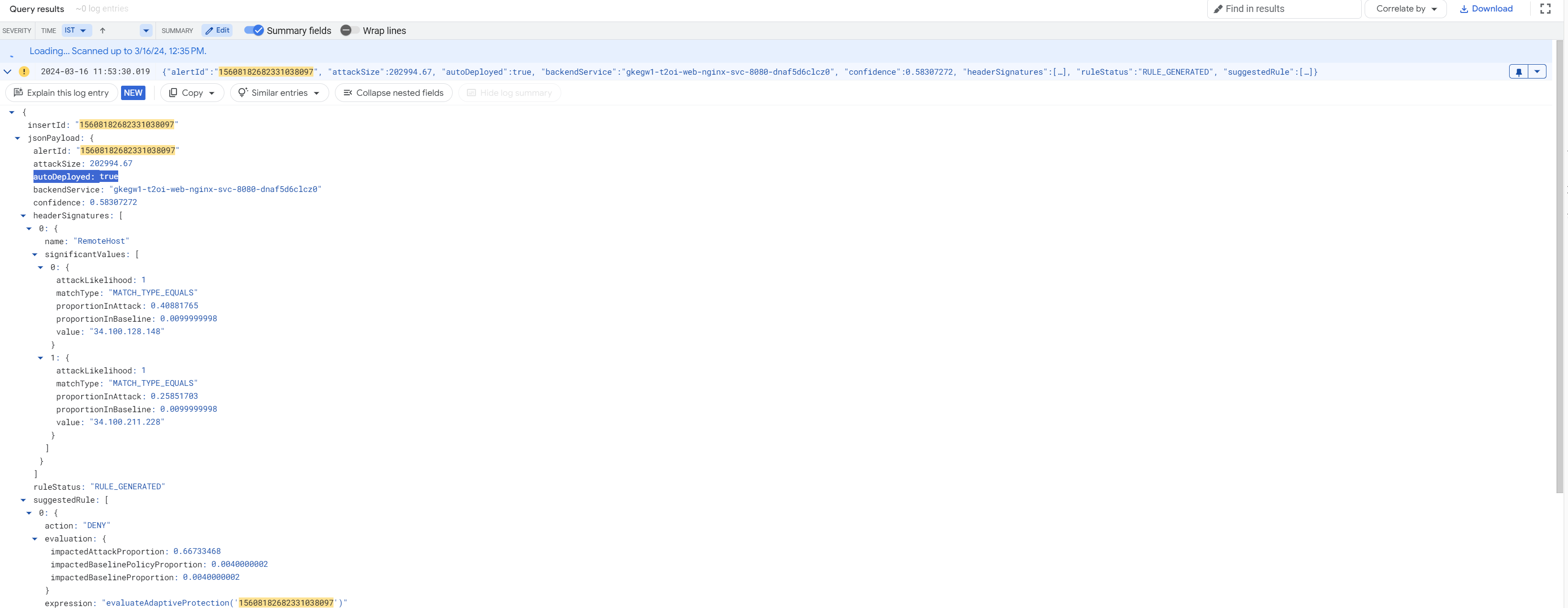

Informationen zum Aufrufen von Anfragelogs finden Sie unter Anfrage-Logging verwenden. Der folgende Screenshot zeigt ein Beispiel für einen Protokolleintrag für den adaptiven Schutz mit den Feldern autoDeployed und adaptiveProtection.autoDeployAlertId.

Beschränkungen

- Adaptive Protection ist nur für Back-End-Sicherheitsrichtlinien verfügbar, die an Back-End-Dienste angehängt sind, die über einen externen Application Load Balancer freigegeben werden. Adaptive Protection ist für externe Proxy-Network-Load-Balancer nicht verfügbar.