在机器学习流水线访问 Google Cloud 资源时,AI Platform Pipelines 依赖于 Identity and Access Management (IAM) 角色来为用户、组和服务授权。

本文档介绍了执行以下操作时所需的角色:

详细了解 IAM 概念以及 IAM 的工作原理。

设置 AI Platform Pipelines 时所需的角色

要部署 AI Platform Pipelines,您必须获得项目的 Viewer (roles/viewer) 和 Kubernetes Engine Admin (roles/container.admin) 角色。

Viewer 角色提供对项目内所有资源的读取权限。Kubernetes Engine Admin 角色提供对 Kubernetes 集群和 Kubernetes API 对象的完整访问权限。

请将 AI Platform Pipelines 集群设置为使用精细访问权限,以便遵循最小权限原则。要为您的集群设置精细访问权限,您还必须拥有项目的 Service Account Admin (roles/iam.serviceAccountAdmin) 角色。Service Account Admin 角色提供创建和配置 IAM 服务账号的权限。

详细了解如何为 IAM 角色授予访问权限。

| 角色 | 权限 |

|---|---|

Viewer (roles/viewer) |

拥有执行不会影响状态的只读操作的权限,例如查看(但无法修改)一个项目中的现有资源或数据。 |

Kubernetes Engine Admin( 提供对集群及其 Kubernetes API 对象的完整管理权限。

如需在节点上设置服务账号,您还必须具有节点将使用的用户管理的服务账号上的 Service Account User 角色 ( 您可以授予此角色的最低级层资源:

|

|

Service Account Admin( 可创建和管理服务账号。 您可以授予此角色的最低级层资源:

|

|

使用用户管理的服务账号运行 AI Platform Pipelines 时所需的角色

Google Kubernetes Engine (GKE) 集群上的 Pod 使用 GKE 集群的服务账号向 Google Cloud 验证身份。 Google Cloud 为了使 AI Platform Pipelines 更易于设置和使用,由 AI Platform Pipelines 创建的 GKE 集群会使用具有 https://www.googleapis.com/auth/cloud-platform 访问权限范围的默认 Compute Engine 服务账号。此访问权限范围提供对您在项目中启用的 Google Cloud 资源和 API 的完整访问权限,这可能会为集群中的工作负载提供对 Google Cloud的过高访问权限。

如需为在 AI Platform Pipelines 集群上运行的工作负载分配精细的权限,请为集群创建一个服务账号,并向该服务账号授予项目以下角色的访问权限:

- Monitoring Viewer:Monitoring Viewer (

roles/monitoring.viewer) 角色提供对监控数据和配置的读取权限。 - Monitoring Metric Writer:Monitoring Metric Writer (

roles/monitoring.metricWriter) 角色提供写入权限,让您的集群可以写入指标。 - Logs Writer:Logs Writer (

roles/logging.logWriter) 角色允许您的集群写入日志条目。 - Storage Object Viewer:如果您计划为存储在 Container Registry 中的流水线创建自定义容器映像,请向 AI Platform Pipelines 集群授予项目中 Storage Object Viewer (

roles/storage.objectViewer) 角色的访问权限。

您还必须向服务账号授予对机器学习流水线所用的任何 Google Cloud资源或 API 的访问权限。

- 将 GKE 集群配置为使用用户管理的服务账号。

- 详细了解 IAM 角色和管理服务账号。

| 角色 | 名称 | 说明 | 权限 |

|---|---|---|---|

监控查看者( 提供以只读方式获取和列出与所有监控数据和配置相关的信息的权限。 您可以授予此角色的最低级层资源:

|

|

||

Monitoring Metric Writer( 提供对指标的只写权限。此角色提供了 Cloud Monitoring 代理和其他发送指标的系统所需的确切权限。 您可以授予此角色的最低级层资源:

|

|

||

Logs Writer( 提供写入日志条目的权限。 您可以授予此角色的最低级层资源:

|

|

||

Storage Object Viewer( 授予查看对象及其元数据(不包括 ACL)的权限,还提供列出存储桶中对象的权限。 您可以授予此角色的最低级层资源:

|

|

以用户身份访问 AI Platform Pipelines 所需的角色

要访问 AI Platform Pipelines 集群,必须为每个用户授予 Kubernetes Engine Cluster Viewer (roles/container.clusterViewer) 角色和 Google Kubernetes Engine 集群服务账号的 Service Account User Role。

| 角色 | 名称 | 说明 | 权限 |

|---|---|---|---|

Kubernetes Engine Cluster Viewer( 提供获取和列出 GKE 集群的权限。 |

|

继续阅读下一部分,了解如何向用户授予 Kubernetes Engine Cluster Viewer 角色和 Service Account User 角色的访问权限。

授予用户对 AI Platform Pipelines 的访问权限

按照以下说明向用户账号授予对 AI Platform Pipelines 集群的访问权限。

在 Google Cloud 控制台中打开 AI Platform Pipelines。

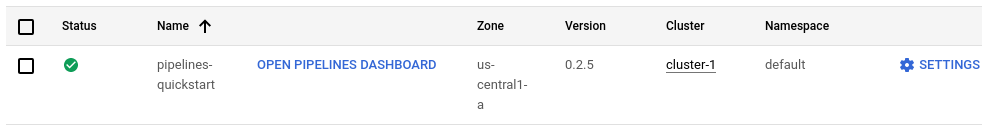

找到您的 AI Platform Pipelines 集群。请记下集群和地区以备后续步骤使用。

打开 Cloud Shell 会话。

Cloud Shell 在 Google Cloud 控制台底部的框架中打开。使用 Cloud Shell 完成此过程的其余部分。

请运行以下命令为此 Cloud Shell 会话设置默认 Google Cloud 项目。

gcloud config set project PROJECT_ID

将 PROJECT_ID 替换为您的 Google Cloud 项目 ID。

运行以下命令以查找您的 GKE 集群使用的服务账号。

gcloud container clusters describe CLUSTER_NAME --zone ZONE \ --format="flattened(nodePools[].config.serviceAccount)"

替换以下内容:

- CLUSTER_NAME:GKE 集群的名称。

- ZONE:创建集群的区域。

响应可能表明您的集群使用名为

default的服务账号。此值指 Compute Engine 的默认服务账号。运行以下命令以查找此服务账号的全名。gcloud iam service-accounts list \ --filter "compute@developer.gserviceaccount.com"

详细了解 Compute Engine 默认服务账号。

向您的用户账号授予 GKE 集群服务账号上的 Service Account User 角色。

gcloud iam service-accounts add-iam-policy-binding \ SERVICE_ACCOUNT_NAME \ --member=user:USERNAME \ --role=roles/iam.serviceAccountUser

替换以下内容:

- SERVICE_ACCOUNT_NAME:您在上一步中找到的 GKE 集群服务账号的名称。服务账号名称采用类似于 *@*.gserviceaccount.com 的格式。

- USERNAME:您在 Google Cloud上的用户名。

向您的用户账号授予对项目上 GKE Cluster Viewer 角色的访问权限。

gcloud projects add-iam-policy-binding PROJECT_ID \ --member user:USERNAME --role roles/container.clusterViewer

替换以下内容:

- PROJECT_ID:您的 Google Cloud 项目的 ID。

- USERNAME:您在 Google Cloud上的用户名。