Cette page décrit comment exploiter des liaisons de périmètre pour permettre aux projets et aux services de différents périmètres de communiquer.

Avant de commencer

- Consultez la page Présentation de VPC Service Controls.

- Consultez la page Configuration du périmètre de service.

Liaisons de périmètre de service

Bien qu'un projet ne puisse être assigné qu'à un seul périmètre de service, vous souhaiterez peut-être que votre projet puisse communiquer avec des projets situés au sein d'un autre périmètre. Vous pouvez activer la communication avec les services et partager des données entre plusieurs périmètres de service en créant une liaison de périmètre.

Une liaison de périmètre permet à des projets situés dans différents périmètres de service de communiquer. Comme les liaisons de périmètre sont bidirectionnelles, les projets de chaque périmètre de service bénéficient d'un accès identique, tel que défini dans le champ d'application de la liaison. Toutefois, les niveaux d'accès et les restrictions de service du projet ne peuvent être gérés que par le périmètre de service auquel le projet appartient. Un projet peut disposer de plusieurs liaisons le reliant à d'autres projets.

Un projet faisant partie d'un périmètre de service donné ne peut pas accéder indirectement aux projets situés dans d'autres périmètres. Supposons que nous disposions de trois projets : A, B et C. Chaque projet appartient à un périmètre de service différent. Les projets A et B partagent une liaison de périmètre, tout comme les projets B et C. Bien que les données puissent transiter entre les projets A et B, ainsi qu'entre B et C, aucun trafic ne peut circuler entre A et C, car ces deux projets ne sont pas directement reliés par une liaison de périmètre.

Remarques

Avant de créer une liaison de périmètre, tenez compte des points suivants:

Un projet doit appartenir à un périmètre de service pour pouvoir être relié à un autre projet via une liaison de périmètre.

Les liaisons de périmètre ne peuvent pas inclure de projets issus de différentes organisations. Les projets reliés par une liaison de périmètre doivent appartenir à des périmètres de service situés au sein de la même organisation.

Les liaisons de périmètre ne peuvent pas inclure de projets issus de différentes règles de portée. À la place, vous pouvez utiliser des règles d'entrée ou de sortie pour autoriser la communication entre les projets de différentes règles de portée.

Une fois que vous avez créé un pont de périmètre pour un projet, vous ne pouvez plus ajouter les réseaux VPC de ce projet à un périmètre.

Exemples de liaisons de périmètre

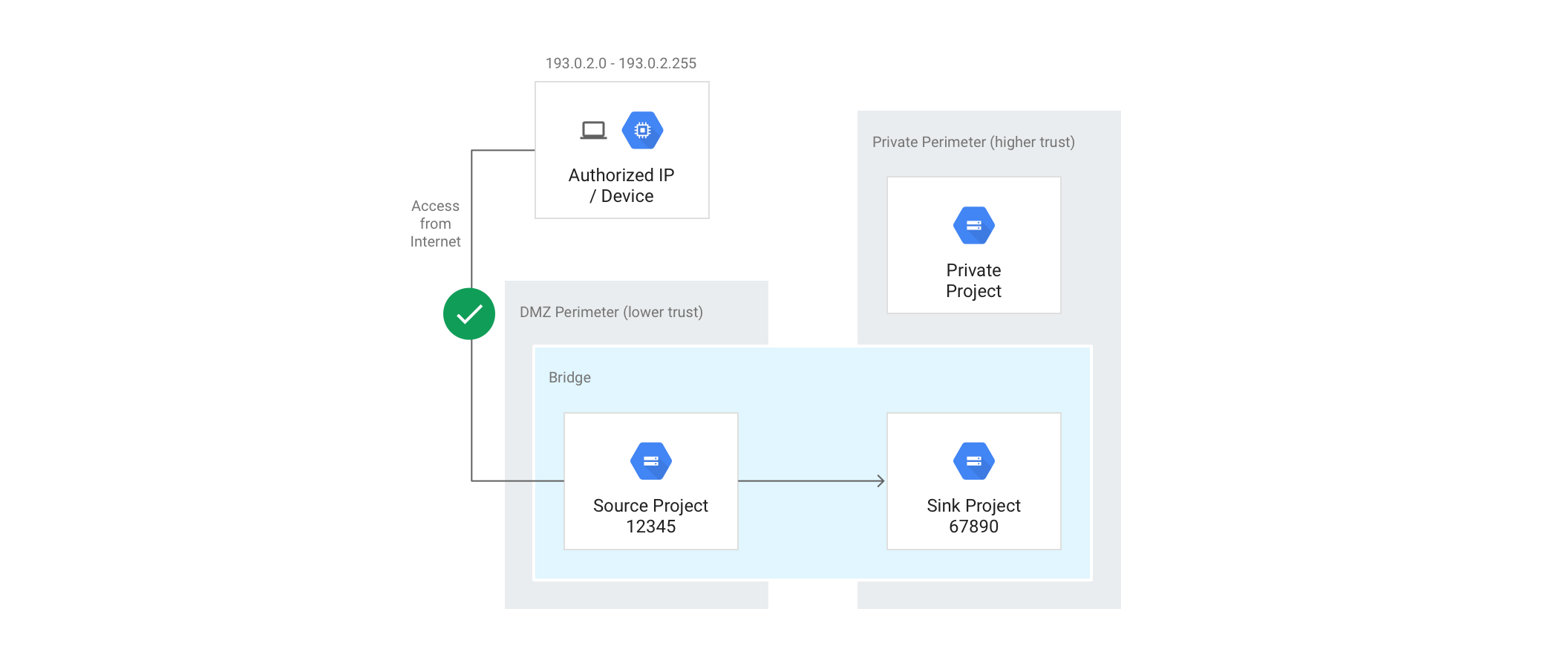

Pour découvrir un exemple plus général du fonctionnement des liaisons de périmètre, observez la configuration suivante :

L'objectif est d'autoriser les opérations de copie entre les buckets Cloud Storage du périmètre DMZ et seulement les buckets du projet "Sink Project", mais d'empêcher les VM du périmètre DMZ d'accéder aux données des buckets Cloud Storage du projet "Private Project".

La commande ci-dessous crée une liaison de périmètre (Bridge) et spécifie que les projets A et B doivent être reliés par cette liaison.

gcloud access-context-manager perimeters create Bridge \

--title="Perimeter Bridge" --perimeter-type=bridge \

--resources=projects/12345,projects/67890

La limite de la liaison de périmètre est bidirectionnelle. Cela signifie qu'il est à la fois possible de copier des données depuis le périmètre DMZ vers le périmètre "Private Perimeter" et depuis le périmètre "Private Perimeter" vers le périmètre DMZ. Pour appliquer un contrôle directionnel, il est préférable de combiner des périmètres avec des autorisations IAM sur le compte de service ou l'identité qui exécute l'opération de copie.