En esta página se describe cómo se pueden usar los perímetros puente para permitir que los proyectos y los servicios de diferentes perímetros de servicio se comuniquen.

Antes de empezar

- Consulta la información general sobre Controles de Servicio de VPC.

- Consulta Configuración de perímetros de servicio.

Perímetros de servicio puente

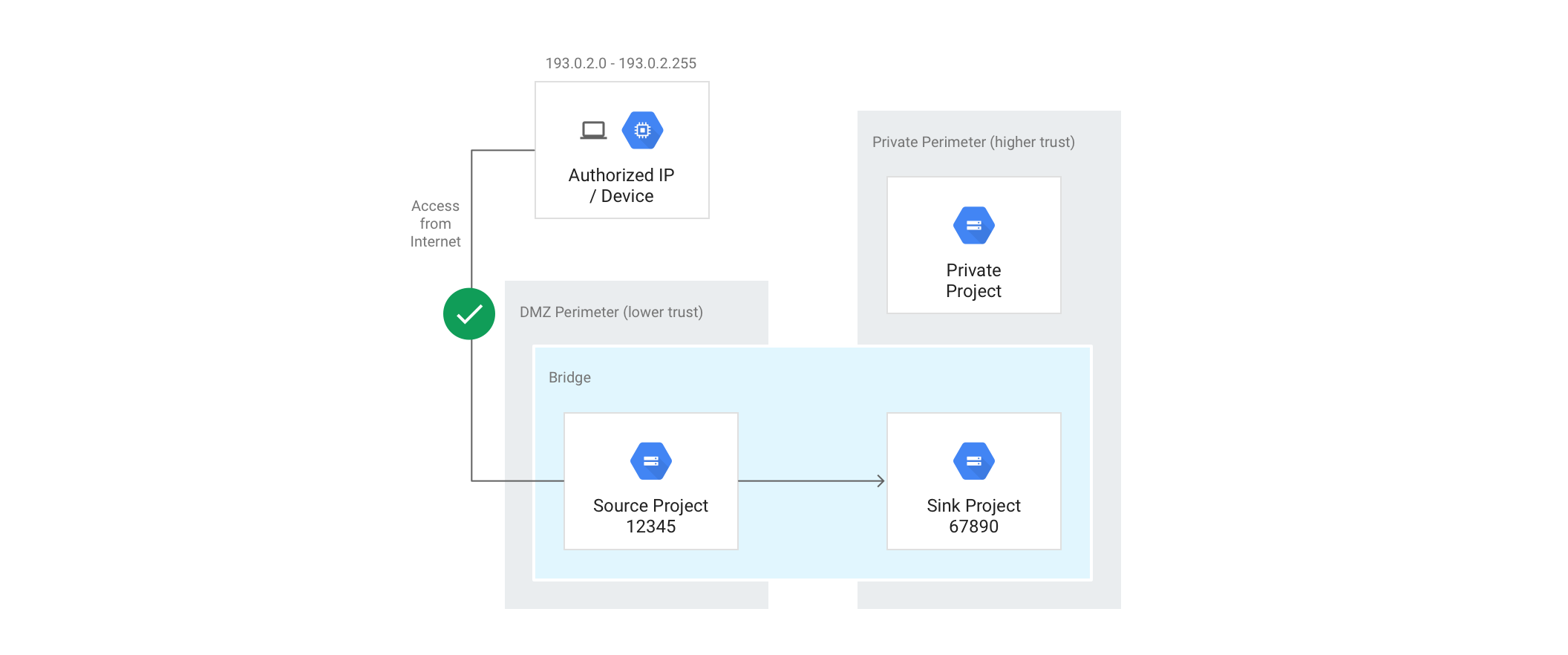

Aunque un proyecto solo se puede asignar a un perímetro de servicio, es posible que quieras que tu proyecto pueda comunicarse con proyectos de otro perímetro. Puede habilitar la comunicación con los servicios y compartir datos entre perímetros de servicio creando un perímetro puente.

Un perímetro puente permite que los proyectos de diferentes perímetros de servicio se comuniquen. Los perímetros puente son bidireccionales, lo que permite que los proyectos de cada perímetro de servicio tengan el mismo acceso dentro del ámbito del puente. Sin embargo, los niveles de acceso y las restricciones de servicio del proyecto solo se controlan mediante el perímetro de servicio al que pertenece el proyecto. Un proyecto puede tener varios puentes que lo conecten con otros proyectos.

Un proyecto de un perímetro de servicio no puede obtener acceso indirecto a proyectos de otros perímetros. Por ejemplo, supongamos que tenemos tres proyectos: A, B y C. Cada proyecto pertenece a un perímetro de servicio diferente. A y B comparten un perímetro puente. B y C también comparten un puente. Aunque los datos pueden moverse entre A y B, así como entre B y C, no pueden pasar entre A y C porque los dos proyectos no están conectados directamente por un puente de perímetro.

Cuestiones importantes

Antes de crear un puente de perímetro, ten en cuenta lo siguiente:

Un proyecto debe pertenecer a un perímetro de servicio para poder conectarse a otro proyecto mediante un perímetro puente.

Los puentes de perímetro no pueden incluir proyectos de diferentes organizaciones. Los proyectos conectados por un perímetro puente deben pertenecer a perímetros de servicio de la misma organización.

Los perímetros puente no pueden incluir proyectos de diferentes políticas con ámbito. En su lugar, puedes usar reglas de entrada o salida para permitir la comunicación entre proyectos de diferentes políticas de ámbito.

Después de crear un puente de perímetro para un proyecto, no puedes añadir las redes VPC de ese proyecto a un perímetro.

Ejemplo de perímetros puente

Para ver un ejemplo más amplio de cómo funcionan los puentes de perímetro, considere la siguiente configuración:

El objetivo es permitir que se hagan copias entre los segmentos de Cloud Storage del perímetro de la DMZ y solo los segmentos del proyecto de receptor, pero no permitir que ninguna VM del perímetro de la DMZ acceda a los datos de los segmentos de Storage del proyecto privado.

Con el siguiente comando, se crea un perímetro puente (Bridge) que especifica que el proyecto A y el proyecto B se conectarán mediante el perímetro puente.

gcloud access-context-manager perimeters create Bridge \

--title="Perimeter Bridge" --perimeter-type=bridge \

--resources=projects/12345,projects/67890

El límite del perímetro puente es bidireccional. Esto significa que se permiten las copias de la DMZ a la periferia privada y de la periferia privada a la DMZ. Para proporcionar cierto control direccional, lo mejor es combinar los perímetros con los permisos de gestión de identidades y accesos en la cuenta de servicio o la identidad que ejecuta la operación de copia.