Configurar um perímetro de serviço usando o VPC Service Controls

Saiba como configurar um perímetro de serviço usando o VPC Service Controls no console do Google Cloud .

Antes de começar

Recomendamos que você verifique se tem os papéis necessários do Identity and Access Management (IAM) para administrar o VPC Service Controls.

Se você não tiver os papéis do IAM necessários, consulte Gerenciar o acesso a projetos, pastas e organizações para informações sobre como conceder papéis do IAM.

Configurar um perímetro do VPC Service Controls

Nas seções a seguir, você especifica os detalhes do perímetro, adiciona projetos e serviços a serem protegidos e cria o perímetro.

Adicionar os detalhes do perímetro do VPC Service Controls

No console do Google Cloud , acesse a página VPC Service Controls.

Para criar um novo perímetro usando a política de acesso padrão, selecione sua organização no menu do seletor de projetos.

Se a organização não tiver uma política de acesso, siga estas etapas:

Na página VPC Service Controls, clique em Gerenciar políticas.

Na página Gerenciar VPC Service Controls, clique em Criar.

Na página Criar política de acesso, no campo Título da política de acesso, insira

access_policy_1.Clique em Criar política de acesso.

Na página VPC Service Controls clique em Novo perímetro.

Na página Criar um perímetro de serviço, no campo Título, insira

perimeter_storage_services.Em Tipo de perímetro e Modo restrito, mantenha as seleções padrão.

Clique em Continuar.

Adicionar projetos ao perímetro

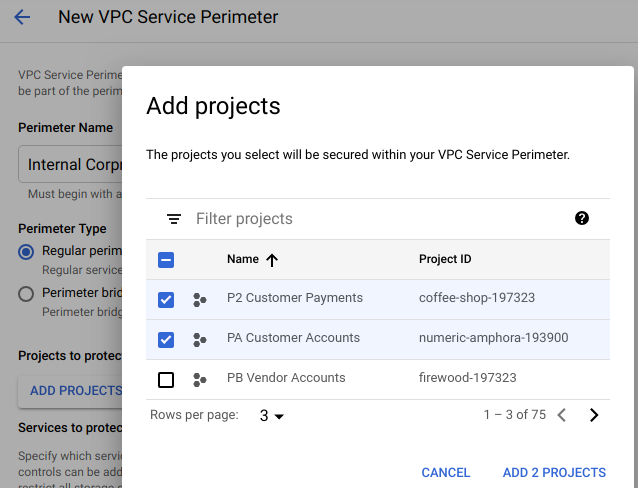

Para incluir projetos ao perímetro, clique em Adicionar projetos.

Na caixa de diálogo Adicionar projetos, selecione os projetos que você quer adicionar ao perímetro e clique em Adicionar projetos.

Clique em Continuar.

Proteger os serviços do BigQuery e do Cloud Storage no perímetro

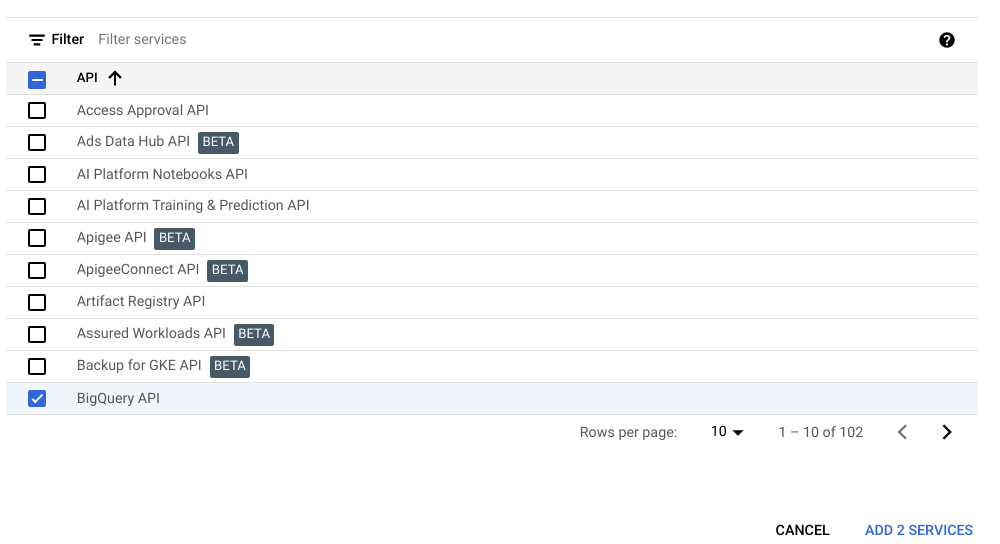

No painel Serviços restritos, clique em Adicionar serviços.

No painel Adicionar serviços, marque as caixas de seleção das APIs do BigQuery e do Cloud Storage.

Para encontrar os serviços, use a consulta de filtro.

Clique em Adicionar serviços selecionados.

Clique em Criar.

Você acabou de criar um perímetro! Veja seu perímetro listado na página do VPC Service Controls. O perímetro pode levar até 30 minutos para ser propagado e entrar em vigor. Quando as alterações forem propagadas, o acesso aos serviços BigQuery e Cloud Storage será limitado aos projetos adicionados ao perímetro.

Além disso, a interface do console do Google Cloud para os serviços do BigQuery e do Cloud Storage protegidos com o perímetro pode ficar parcial ou totalmente inacessível.

Limpar

Para evitar cobranças na conta do Google Cloud pelos recursos usados nesta página, siga as etapas abaixo.

No console do Google Cloud , acesse a página VPC Service Controls.

Na página VPC Service Controls, na linha correspondente ao perímetro que você criou, clique em Excluir.

Na caixa de diálogo, clique em Excluir para confirmar que você quer remover o perímetro.

A seguir

- Saiba como criar perímetros de serviço.

- Aprenda a gerenciar de perímetros de serviço atuais.

- Saiba mais sobre limitações do uso de serviços específicos com o VPC Service Controls.