En esta página, se explica cómo puedes configurar la canalización de imagen segura para automatizar la generación de imágenes base de contenedores.

Descripción general

La canalización de imágenes seguras es una herramienta de código abierto que configura un framework de Google Cloud proyectos, recursos y un repositorio de GitHub que puedes usar para crear y mantener imágenes base personalizadas y seguras. Puedes consumir las imágenes de los proyectosGoogle Cloud .

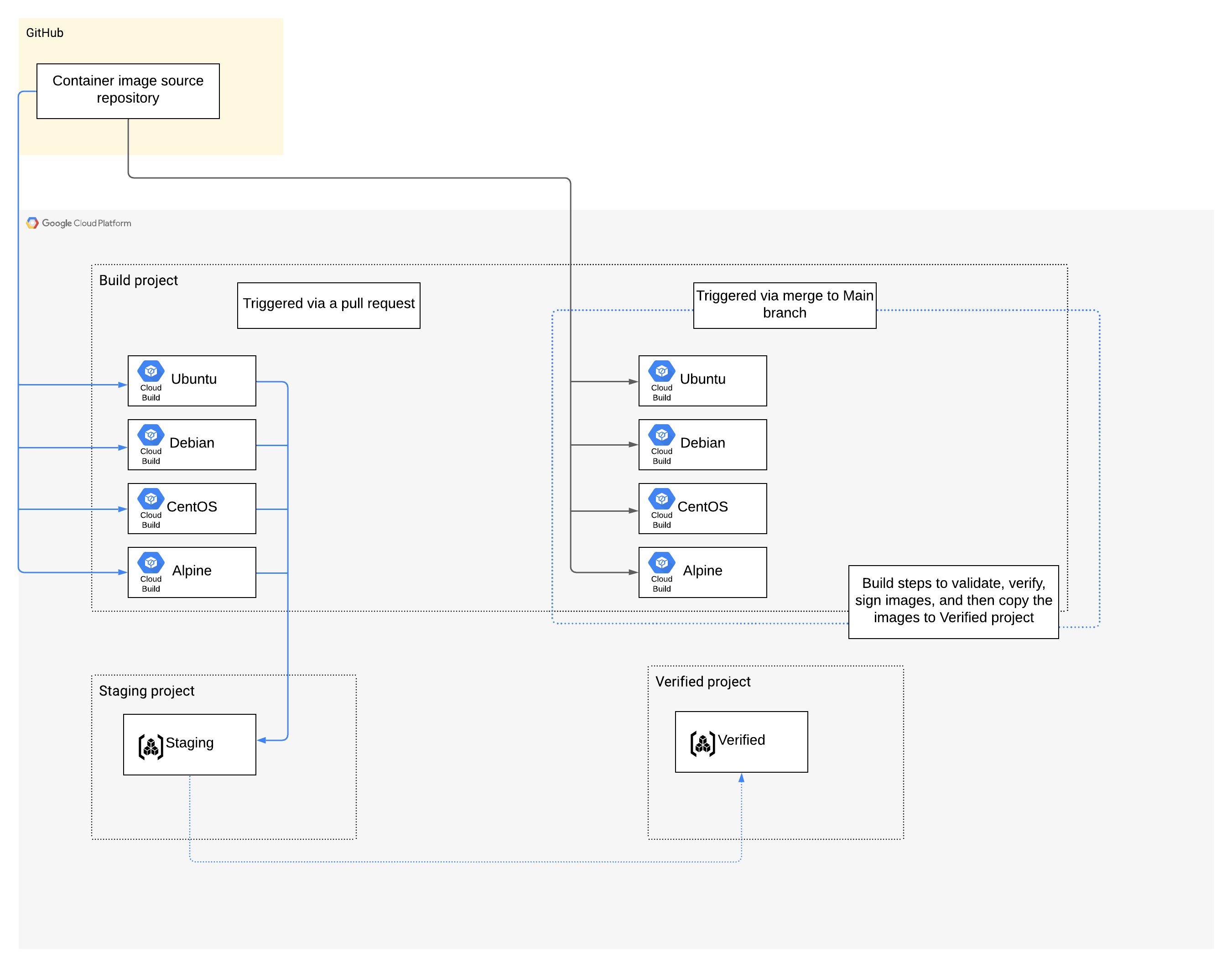

En la siguiente imagen, se ilustra el framework de los recursos que crea la canalización de imagen segura:

Una vez que configures la canalización, se crearán los siguientes recursos:

Un repositorio de GitHub que aloja el código fuente de las imágenes de contenedor.

Tres Google Cloud proyectos: proyecto de compilación, proyecto de etapa y proyecto verificado. Cada vez que se actualiza una imagen en el repositorio de imágenes, Cloud Build se activa en el proyecto de compilación, compila, firma y envía la imagen actualizada al repositorio de Artifact Registry en el proyecto de preparación. Cuando se verifica manualmente la imagen del proyecto de etapa de pruebas, la canalización la envía al proyecto verificado.

Costos

La canalización de imágenes seguras usa los siguientes productos Google Cloud .

- Cloud Build

- Artifact Registry

- Artifact Analysis

- Autorización binaria

- Pub/Sub

- Cloud Run

- Cloud Run Functions

Usa la calculadora de precios para estimar los costos según el uso previsto.

Antes de comenzar

Necesitarás una organizaciónGoogle Cloud para usar la canalización de imágenes seguras. Los clientes de Google Workspace y Cloud Identity pueden crear una organización Google Cloud:

- Google Workspace: Regístrate en Google Workspace.

- Cloud Identity: Regístrate en Cloud Identity.

Para obtener más información sobre la Google Cloud organización, consulta la Guía de inicio rápido para usar organizaciones.

Cómo instalar Terraform 0.14.10.

Si aún no tienes una cuenta de GitHub, crea una.

- Si tienes configurada la autenticación de dos factores en GitHub, crea un token de acceso personal para usarlo en lugar de una contraseña de GitHub con la línea de comandos.

Permisos de IAM obligatorios

El usuario que configura la canalización de imágenes segura requiere los roles de Identity and Access Management de roles/organization.admin y roles/billing.admin para la organización de Google Cloud. Para obtener instrucciones sobre cómo otorgar roles de IAM, consulta Cómo otorgar, cambiar y revocar el acceso.

Configura la canalización de imagen segura

El repositorio de GitHub de la canalización de imagen segura contiene la secuencia de comandos para automatizar la generación de imágenes base.

Para configurar la canalización de imagen segura, haz lo siguiente:

Clona el repositorio de GitHub de la canalización de imagen segura en tu máquina local:

git clone https://github.com/GoogleCloudPlatform/secure-image-pipelineNavega al directorio

secure-image-pipeline.cd secure-image-pipeline/Copia

env.sh.tmplenenv.sh:cp env.sh.tmpl env.shAbre

env.shen el editor que quieras.Edita los siguientes valores:

- PARENT_ORGANIZATION: Ingresa el ID de tu Google Cloud organización. La secuencia de comandos de la canalización de imágenes seguras usa esta organización para generar proyectos y imágenes base de Google Cloud.

- BASEIMGFCT_PROJECT: Ingresa una cadena con la que la secuencia de comandos construye los IDs de los proyectos que crea. La cadena debe tener entre 6 y 30 letras en minúscula, dígitos o guiones. Debe comenzar con una letra y no puede tener guiones finales. Por ejemplo, si especificas

foo, la secuencia de comandos crea tres proyectos con los IDsfoo-builder,foo-stageyfoo-verified. - BASEIMGFCT_BUCKET: Ingresa un nombre para un bucket de Cloud Storage que la secuencia de comandos crea para almacenar el código de automatización de Terraform. Asegúrate de que el nombre cumpla con los requisitos para nombrar los buckets.

- BASEIMGFCT_REGION: Ingresa el nombre de la región que se usará o usa el valor predeterminado.

- BILLING_ACCOUNT: Ingresa la cuenta de facturación asociada con la organización.

- GITHUB_TOKEN: Ingresa tu token de acceso personal de GitHub. La secuencia de comandos usa este token para crear un repositorio de GitHub que contiene el código fuente de las imágenes base.

Ejecuta la secuencia de comandos de configuración:

./setup.shIngresa la siguiente información de la cuenta de GitHub cuando se te solicite:

El nombre de tu organización de GitHub.

Tu dirección de correo electrónico de GitHub.

Es tu nombre de usuario de GitHub.

Otorga permiso a la secuencia de comandos para crear un proyecto nuevo que almacene imágenes base.

Ingresa "y".

Esta operación tarda unos minutos en ejecutarse. Cuando termine, aparecerá el mensaje Vincula tus repositorios de GitHub y presiona cualquier tecla para continuar.

Presiona cualquier tecla para continuar.

La secuencia de comandos abre una nueva ventana del navegador de la consola de Google Cloud para vincular tu repositorio de GitHub con tu proyecto de Google Cloud.

Cambia a la ventana del navegador de la consola de Google Cloud.

En la ventana emergente Administrar las instalaciones de apps de GitHub, selecciona tu cuenta de GitHub.

Haz clic en Agregar otro proyecto.

En el menú desplegable Seleccionar un proyecto, selecciona el proyecto del formato YOUR_PROJECT_NAME-builder.

Marca la casilla de verificación de consentimiento y haz clic en Siguiente.

En la lista de repositorios, selecciona el repositorio llamado baseimgfact-[algún número]-containers y haz clic en Conectar (1) repositorio.

En la página Crear activador de envío, haz clic en Omitir. La secuencia de comandos crea el activador de envío automáticamente.

Haga clic en Listo.

Vuelve a la terminal.

Presiona cualquier tecla para continuar.

La secuencia de comandos tarda unos minutos en completar la ejecución.

Recursos creados por la canalización de imagen segura.

Cuando la secuencia de comandos de configuración completa la ejecución, crea los siguientes recursos:

GitHub:

- Un repositorio llamado

baseimgfct-[some number]-containersque contiene el código fuente que se usa para crear imágenes de contenedor La secuencia de comandossetuppropaga este repositorio con Dockerfiles simples, uno para cada una de las distribuciones populares de Linux. - Claves de implementación: Claves de implementación de acceso de escritura independientes para el repositorio.

Google Cloud projects:

Un proyecto de Google Cloud llamado

YOUR_PROJECT_NAME-builderque contiene recursos para compilar y enviar una imagen al proyecto de preparación cada vez que se actualiza el código fuente en el repositorio de GitHubEste proyecto contiene los activadores de Cloud Build que invocan compilaciones cuando se realiza una solicitud de extracción o combinación en la rama principal en

baseimgfct-[some number]-containers. Una solicitud de extracción compila y envía las imágenes al proyecto de preparación. Una combinación compila y envía las imágenes al proyecto verificado.Permisos de IAM para

YOUR_PROJECT_NAME-builder: Te recomendamos que otorgues acceso a este proyecto solo a los miembros del equipo que deban realizar cambios en la canalización. Para obtener instrucciones sobre cómo otorgar acceso a los proyectos, consulta Otorga, cambia y revoca el acceso.Un proyecto de Google Cloud llamado

YOUR_PROJECT_NAME-stageque se usa para agrupar imágenes para una revisión manual antes de que se publiquen en el proyecto verificado Este proyecto contiene los siguientes recursos:- Un repositorio de Docker de Artifact Registry que contiene las imágenes de contenedor compiladas.

- Las funciones de Cloud Run para cada imagen del proyecto, que activa una recompilación de la imagen cada vez que se encuentra una nueva corrección para una vulnerabilidad conocida.

- Temas de Pub/Sub que se usan para ejecutar las funciones de Cloud Run.

- Una instancia del servidor de Voucher que se ejecuta como una implementación de Cloud Run El servidor de cupones verifica la imagen con una lista de requisitos de las políticas de seguridad. Puedes usar los requisitos de políticas predeterminadas que se incluyen con la canalización o especificar una política de seguridad personalizada. Una vez que se aprueben las verificaciones de seguridad, el servidor de Voucher creará una certificación para la imagen con la autorización binaria. Esta imagen certificada, también llamada imagen firmada, se envía al proyecto verificado.

Permisos de IAM para

YOUR_PROJECT_NAME-stage: Te recomendamos que solo otorgues acceso a este proyecto a los desarrolladores que tengan permiso para leer las imágenes en fase de pruebas de Artifact Registry. Para obtener instrucciones sobre cómo otorgar acceso a proyectos, consulta Otorga, cambia y revoca el acceso.Un proyecto de Google Cloud llamado

YOUR_PROJECT_NAME-verified. Este proyecto contiene las imágenes firmadas finales que se revisaron de forma manual.

Próximos pasos

- Obtén información para usar la canalización de imágenes base.

- Obtén más información para especificar una política de seguridad personalizada.