En esta página se explican los conceptos y la terminología clave de las VMs blindadas. Para empezar a usar la VM blindada, consulta la guía de inicio rápido o el artículo sobre cómo modificar las opciones de VM blindada.

Las máquinas virtuales (VM) blindadas te permiten verificar la integridad de tus instancias de VM de Compute Engine. De este modo, no tienes que preocuparte de la protección de tus instancias frente al software malicioso y los rootkits en los niveles de arranque y kernel.

La integridad verificable de las VM blindadas se consigue mediante las siguientes funciones:

- Arranque seguro

- Arranque medido con módulo de plataforma segura virtual(vTPM)

- Monitorización de integridad

Arranque seguro

El arranque seguro ayuda a asegurar que el sistema solo ejecute software original. Para ello, verifica la firma digital de todos los componentes del arranque y detiene el proceso si se produce algún error en dicha verificación.

Las instancias de VM blindadas utilizan un firmware que ha firmado y verificado la autoridad de certificación de Google. De este modo, se asegura que el firmware de las instancias no se ha modificado y que el arranque seguro tiene una raíz de confianza. El firmware Unified Extensible Firmware Interface (UEFI) 2.3.1 gestiona de forma segura los certificados que contienen las claves que utilizan los fabricantes de software para firmar el firmware del sistema, el bootloader del sistema y cualquier binario que carguen. Las instancias de VM blindadas usan firmware de UEFI.

En cada inicio, el firmware de UEFI coteja la firma digital de cada componente del arranque con un almacén seguro de claves aprobadas. De esta forma, los componentes que no estén debidamente firmados no se ejecutarán.

Si esto ocurre, el registro de la consola en serie de la instancia de máquina virtual tendrá una entrada con las cadenas UEFI: Failed to load image y Status: Security Violation, que aparecerá junto con una descripción de la opción de arranque que no se ejecutó. Para solucionar el error, inhabilita el arranque seguro siguiendo las instrucciones que encontrarás en Modificar las opciones de VM blindadas. De esta forma, podrás iniciar la instancia de máquina virtual, diagnosticar el error, resolverlo y, finalmente, volver a habilitar el arranque seguro.

Módulo de plataforma segura virtual

Un vTPM, o módulo de plataforma segura virtual, es un chip informático especializado que puedes utilizar para proteger los objetos con los que autenticas el acceso a tu sistema, como claves y certificados. El vTPM de las VMs blindadas es totalmente compatible con la versión 2.0 de la especificación de la biblioteca Trusted Computing Group (TPM) y utiliza la biblioteca BoringSSL. La biblioteca BoringSSL se basa en el módulo BoringCrypto. Para obtener más información sobre el módulo BoringCrypto y el estándar FIPS 140-2, consulta el certificado n.º 3678 del programa de validación de módulos criptográficos del instituto nacional de estándares y tecnología de EE. UU. (NIST).

El vTPM para VM blindadas habilita el arranque medido realizando las mediciones necesarias con el objetivo de crear un valor de referencia correcto para el arranque. Dicho valor, que se denomina valor de referencia de la política de integridad, se compara con las mediciones de los arranques posteriores de las máquinas virtuales para determinar si se ha producido algún cambio.

También puedes usar el vTPM para proteger secretos mediante el blindaje o el sellado. Consulta el proyecto Go-TPM en GitHub, donde encontrarás ejemplos en lenguaje Go que muestran cómo utilizar un vTPM con este propósito.

arranque medido

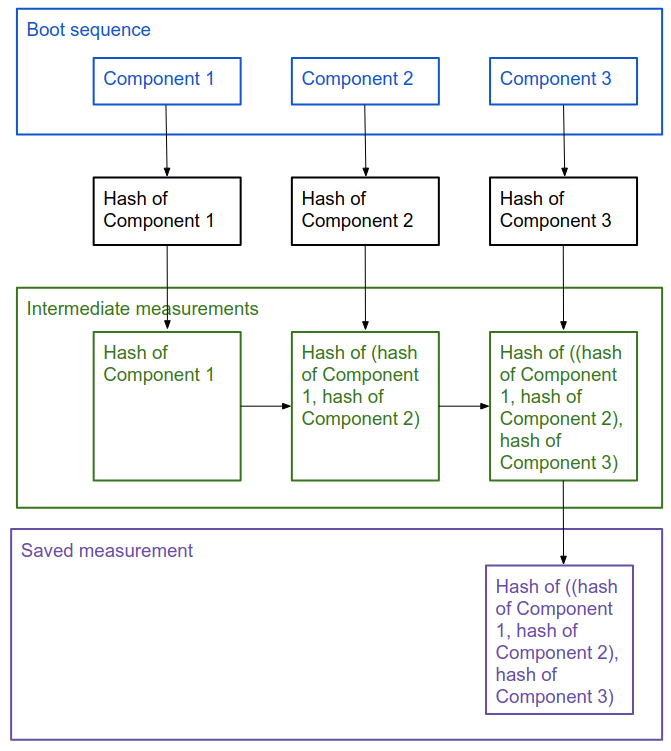

Durante el arranque medido, se crea un hash de cada componente que se carga (por ejemplo, el firmware, el bootloader o el kernel), y dicho hash se concatena y se vuelve a combinar con los hashes de los componentes que se hayan cargado. A continuación se ilustra todo el proceso:

Esta información describe tanto los componentes que se cargaron como el orden en que sucedió:

Cuando inicias una instancia de máquina virtual por primera vez, el arranque medido crea un valor de referencia de la política de integridad a partir del primer conjunto de mediciones y almacena los datos de forma segura. Estas mediciones volverán a realizarse después de cada arranque y se almacenarán en una memoria segura hasta el próximo reinicio. Con estos dos conjuntos de mediciones se habilita la supervisión de integridad, que te permite determinar si se han producido cambios en la secuencia de arranque de una instancia de máquina virtual.

Monitorización de integridad

Con la supervisión de integridad puedes consultar el estado de tus instancias de máquina virtual y hacer los cambios que consideres oportunos.

Se trata de un proceso basado en las mediciones que ha creado el arranque medido. Utiliza los registros de configuración de la plataforma (PCR) para almacenar la información de los componentes y del orden de carga, tanto del valor de referencia de la política de integridad (una secuencia de arranque correcta) como de la secuencia de arranque más reciente.

La supervisión de integridad compara las mediciones de arranque más recientes con las correspondientes al valor de referencia de la política de integridad. Si ambas coinciden, el sistema devolverá un resultado positivo; de lo contrario, devolverá un error. Esta comparación se realiza sobre la secuencia de arranque temprano y sobre la secuencia de arranque tardío. El arranque temprano es la secuencia de arranque que abarca el proceso desde que se inicia el firmware de UEFI hasta que el control pasa al bootloader. El arranque tardío es la secuencia de arranque que abarca el proceso desde que se inicia el bootloader hasta que el control pasa al kernel del sistema operativo. Si las mediciones de alguna de estas etapas no se corresponden con las del valor de referencia, se producirá un fallo en la validación de integridad.

Si se espera que tenga lugar un fallo (por ejemplo, si has actualizado el sistema de la instancia de máquina virtual), deberías actualizar el valor de referencia de la política de integridad. Cuando lo hagas, el valor adoptará las mediciones registradas en la secuencia de arranque más reciente. Si no es previsible, deberías detener la instancia de máquina virtual e investigar la causa del fallo.

En Cloud Monitoring, puedes consultar los informes de integridad y configurar alertas sobre fallos de integridad. Para revisar los resultados de la supervisión de integridad, accede a Cloud Logging. Para obtener más información, consulta el artículo sobre supervisión de integridad para instancias de máquina virtual blindada.

Eventos de la supervisión de integridad

Las VM blindadas crean entradas de registro cuando se producen los siguientes tipos de eventos:

clearTPMEvent: indica si el vTPM se ha borrado, en cuyo caso se eliminan todos los secretos que almacenaba. Este evento no afecta a ningún aspecto de la VM blindada. Por tanto, solo deberás preocuparte si utilizas el vTPM para blindar datos sensibles, como se describe en la sección Módulo de plataforma segura virtual (vTPM).earlyBootReportEvent: indica si la secuencia de arranque temprano superó la comprobación de integridad. Además, proporciona detalles sobre los valores PCR del valor de referencia y de la secuencia de arranque más reciente que se compararon para realizar esa determinación.lateBootReportEvent: indica si la secuencia de arranque tardío superó la comprobación de integridad. Además, proporciona detalles sobre los valores PCR del valor de referencia y de la secuencia de arranque más reciente que se compararon para realizar esa determinación.setShieldedInstanceIntegrityPolicy: aparece en el registro cada vez que actualizas el valor de referencia de la política de integridad.shutdownEvent: aparece en el registro cada vez que se detiene la instancia de máquina virtual.startupEvent: aparece en el registro cada vez que se inicia la instancia de máquina virtual. La información más importante de este evento es el valorbootCounter, que indica cuántas veces se ha reiniciado la instancia.updateShieldedInstanceConfig: aparece en el registro cada vez que habilitas o inhabilitas una de las opciones de VM blindada.

La progresión de eventos que verás normalmente es startupEvent, earlyBootReportEvent, lateBootReportEvent y, por último, shutdownEvent. Todos tendrán el mismo valor bootCounter para indicar que describen la misma secuencia de arranque de la instancia de máquina virtual.

Si actualizas el valor de referencia de la política de integridad para corregir un fallo de integridad previsible en una instancia de máquina virtual, verás también los eventos earlyBootReportEvent y lateBootReportEvent, que describen las nuevas mediciones del valor de referencia de la política de integridad. A continuación, se muestra un ejemplo de la secuencia que debería aparecer:

startupEventearlyBootReportEvent: compara el valor de referencia original con el correspondiente a la última secuencia de arranque (las mediciones coinciden).lateBootReportEvent: compara el valor de referencia original con el correspondiente a la última secuencia de arranque (las mediciones no coinciden).setShieldedInstanceIntegrityPolicy: cuando actualizas el valor de referencia de la política de integridad, que establece el valor según las mediciones registradas en la secuencia de arranque más reciente.earlyBootReportEvent: compara el nuevo valor de referencia con el correspondiente a la última secuencia de arranque (las mediciones coinciden).lateBootReportEvent: compara el nuevo valor de referencia con el correspondiente a la última secuencia de arranque (las mediciones coinciden).

Windows

earlyBootReportEvent

earlyBootReportEvent contiene las siguientes secciones y elementos:

actualMeasurements: contiene los valores del registro de configuración de la plataforma (PCR) de la última secuencia de arranque. Los valores PCR son los que identifican los componentes de arranque y el orden de carga de los componentes que se han usado en la secuencia de arranque más reciente. Además, son los que se comparan con el valor de referencia de la política de integridad (cuyos valores se registran en la secciónpolicyMeasurements) para determinar si se ha producido algún cambio en la secuencia de arranque de la instancia de máquina virtual. Los elementos de la secciónactualMeasurementspueden variar en función del SO, la distribución y la configuración. Esta sección suele incluir los siguientes elementos:0: contiene el valor de PCR0, que incluye información sobre los componentes del firmware y la tecnología de cifrado de memoria que está activa. Este PCR se diferencia del perfil de firmware de la plataforma PCClient de TCG en que solo mide los siguientes eventos:EV_S_CRTM_VERSION, la versión del firmware de Compute EngineEV_NONHOST_INFO, que representa la tecnología de cifrado de memoriaEV_SEPARATOR, el firmware del evento delimitador especificado mide cuándo dejará de añadir eventos PCR0. Esto significa que PCR0 tiene un valor estático durante el tiempo de vida de una máquina virtual. El valor solo cambia en las máquinas virtuales nuevas después de las actualizaciones del firmware de la versión principal o de los cambios en la tecnología de cifrado. No se utiliza para validar la última secuencia de arranque en comparación con el valor de referencia de la política de integridad.

1: contiene el valor de PCR4, que incluye información sobre el código del gestor de arranque de UEFI y sobre los intentos de arranque.2: contiene el valor de PCR5, que incluye información sobre la tabla de particiones GUID del disco. No se utiliza para validar la última secuencia de arranque en comparación con el valor de referencia de la política de integridad.3: contiene el valor de PCR7, que incluye información sobre la política de arranque seguro de la instancia.

policyEvaluationPassed: indica si una determinada sección de la secuencia de arranque ha superado la verificación del valor de referencia de la política de integridad.policyMeasurements: contiene los valores PCR de referencia que usa la validación de integridad como valores esperados. La secciónpolicyMeasurementspuede variar en función del SO, la distribución y la configuración, pero normalmente incluye los siguientes elementos:0: contiene el valor de PCR0, que incluye información sobre los componentes del firmware y la tecnología de cifrado de memoria que está activa. Este PCR se diferencia del perfil de firmware de la plataforma PCClient de TCG en que solo mide los siguientes eventos:EV_S_CRTM_VERSION, la versión del firmware de Compute EngineEV_NONHOST_INFO, que representa la tecnología de cifrado de memoriaEV_SEPARATOR, el firmware del evento delimitador especificado mide cuándo dejará de añadir eventos PCR0. Esto significa que PCR0 tiene un valor estático durante el tiempo de vida de una máquina virtual. El valor solo cambia en las máquinas virtuales nuevas después de las actualizaciones del firmware de la versión principal o de los cambios en la tecnología de cifrado. No se utiliza para validar la última secuencia de arranque en comparación con el valor de referencia de la política de integridad.

1: contiene el valor de PCR4, que incluye información sobre el código del gestor de arranque de UEFI y sobre los intentos de arranque. Este valor no se incluye en el primer arranque.2: contiene el valor de PCR7, que incluye información sobre la política de arranque seguro de la instancia.

Si quieres obtener más información sobre cómo usar los valores PCR de earlyBootReportEvent para diagnosticar los fallos de validación de integridad, consulta la sección acerca de cómo determinar la causa de los fallos de validación de integridad.

lateBootReportEvent

lateBootReportEvent contiene las siguientes secciones y elementos:

actualMeasurements: contiene los valores del registro de configuración de la plataforma (PCR) de la última secuencia de arranque. Los valores PCR son los que identifican los componentes de arranque y el orden de carga de los componentes que se han usado en la secuencia de arranque más reciente. Además, son los que se comparan con el valor de referencia de la política de integridad (cuyos valores se registran en la secciónpolicyMeasurements) para determinar si se ha producido algún cambio en la secuencia de arranque de la instancia de máquina virtual. Los elementos de la secciónactualMeasurementspueden variar en función del SO, la distribución y la configuración. Esta sección suele incluir los siguientes elementos:0: contiene el valor de PCR0, que incluye información sobre los componentes del firmware y la tecnología de cifrado de memoria que está activa. Este PCR se diferencia del perfil de firmware de la plataforma PCClient de TCG en que solo mide los siguientes eventos:EV_S_CRTM_VERSION, la versión del firmware de Compute EngineEV_NONHOST_INFO, que representa la tecnología de cifrado de memoriaEV_SEPARATOR, el firmware del evento delimitador especificado mide cuándo dejará de añadir eventos PCR0. Esto significa que PCR0 tiene un valor estático durante el tiempo de vida de una máquina virtual. El valor solo cambia en las máquinas virtuales nuevas después de las actualizaciones del firmware de la versión principal o de los cambios en la tecnología de cifrado. No se utiliza para validar la última secuencia de arranque en comparación con el valor de referencia de la política de integridad.

1: contiene el valor de PCR4, que incluye información sobre el código del gestor de arranque de UEFI y sobre los intentos de arranque.2: contiene el valor de PCR5, que incluye información sobre la tabla de particiones GUID del disco. No se utiliza para validar la última secuencia de arranque en comparación con el valor de referencia de la política de integridad.3: contiene el valor de PCR7, que incluye información sobre la política de arranque seguro de la instancia.4: contiene el valor de PCR11, que incluye información sobre el control de acceso de Cifrado de unidad BitLocker.5: contiene el valor de PCR12, que incluye información sobre eventos de datos. No se utiliza para validar la última secuencia de arranque en comparación con el valor de referencia de la política de integridad.6: contiene el valor de PCR13, que incluye información sobre el kernel de Windows y los controladores de arranque.7: contiene el valor de PCR14, que incluye información sobre las autoridades de arranque de Windows.

policyEvaluationPassed: indica si una determinada sección de la secuencia de arranque ha superado la verificación del valor de referencia de la política de integridad.policyMeasurements: contiene los valores PCR de referencia que usa la validación de integridad como valores esperados. La secciónpolicyMeasurementspuede variar en función del SO, la distribución y la configuración, pero normalmente incluye los siguientes elementos:0: contiene el valor de PCR0, que incluye información sobre los componentes del firmware y la tecnología de cifrado de memoria que está activa. Este PCR se diferencia del perfil de firmware de la plataforma PCClient de TCG en que solo mide los siguientes eventos:EV_S_CRTM_VERSION, la versión del firmware de Compute EngineEV_NONHOST_INFO, que representa la tecnología de cifrado de memoriaEV_SEPARATOR, el firmware del evento delimitador especificado mide cuándo dejará de añadir eventos PCR0. Esto significa que PCR0 tiene un valor estático durante el tiempo de vida de una máquina virtual. El valor solo cambia en las máquinas virtuales nuevas después de las actualizaciones del firmware de la versión principal o de los cambios en la tecnología de cifrado. No se utiliza para validar la última secuencia de arranque en comparación con el valor de referencia de la política de integridad.

1: contiene el valor de PCR4, que incluye información sobre el código del gestor de arranque de UEFI y sobre los intentos de arranque.2: contiene el valor de PCR7, que incluye información sobre la política de arranque seguro de la instancia.3: contiene el valor de PCR11, que incluye información sobre el control de acceso de Cifrado de unidad BitLocker.4: contiene el valor de PCR13, que incluye información sobre el kernel de Windows y los controladores de arranque.5: contiene el valor de PCR14, que incluye información sobre las autoridades de arranque de Windows.

Si quieres obtener más información sobre cómo usar los valores PCR de lateBootReportEvent para diagnosticar los fallos de validación de integridad, consulta la sección acerca de cómo determinar la causa de los fallos de validación de integridad.

Linux

earlyBootReportEvent

earlyBootReportEvent contiene las siguientes secciones y elementos:

actualMeasurements: contiene los valores del registro de configuración de la plataforma (PCR) de la última secuencia de arranque. Los valores PCR son los que identifican los componentes de arranque y el orden de carga de los componentes que se han usado en la secuencia de arranque más reciente. Además, son los que se comparan con el valor de referencia de la política de integridad (cuyos valores se registran en la secciónpolicyMeasurements) para determinar si se ha producido algún cambio en la secuencia de arranque de la instancia de máquina virtual. Los elementos de la secciónactualMeasurementspueden variar en función del SO, la distribución y la configuración. Esta sección suele incluir los siguientes elementos:0: contiene el valor de PCR0, que incluye información sobre los componentes del firmware y la tecnología de cifrado de memoria que está activa. Este PCR se diferencia del perfil de firmware de la plataforma PCClient de TCG en que solo mide los siguientes eventos:EV_S_CRTM_VERSION, la versión del firmware de Compute EngineEV_NONHOST_INFO, que representa la tecnología de cifrado de memoriaEV_SEPARATOR, el firmware del evento delimitador especificado mide cuándo dejará de añadir eventos PCR0. Esto significa que PCR0 tiene un valor estático durante el tiempo de vida de una máquina virtual. El valor solo cambia en las máquinas virtuales nuevas después de las actualizaciones del firmware de la versión principal o de los cambios en la tecnología de cifrado. No se utiliza para validar la última secuencia de arranque en comparación con el valor de referencia de la política de integridad.

1: contiene el valor de PCR4, que incluye información sobre las correcciones de compatibilidad del sistema operativo.2: contiene el valor de PCR7, que incluye información sobre la política de arranque seguro de la instancia.

policyEvaluationPassed: indica si una determinada sección de la secuencia de arranque ha superado la verificación del valor de referencia de la política de integridad.policyMeasurements: contiene los valores PCR de referencia que usa la validación de integridad como valores esperados. La secciónpolicyMeasurementspuede variar en función del SO, la distribución y la configuración, pero normalmente incluye los siguientes elementos:0: contiene el valor de PCR0, que incluye información sobre los componentes del firmware y la tecnología de cifrado de memoria que está activa. Este PCR se diferencia del perfil de firmware de la plataforma PCClient de TCG en que solo mide los siguientes eventos:EV_S_CRTM_VERSION, la versión del firmware de Compute EngineEV_NONHOST_INFO, que representa la tecnología de cifrado de memoriaEV_SEPARATOR, el firmware del evento delimitador especificado mide cuándo dejará de añadir eventos PCR0. Esto significa que PCR0 tiene un valor estático durante el tiempo de vida de una máquina virtual. El valor solo cambia en las máquinas virtuales nuevas después de las actualizaciones del firmware de la versión principal o de los cambios en la tecnología de cifrado. No se utiliza para validar la última secuencia de arranque en comparación con el valor de referencia de la política de integridad.

1: contiene el valor de PCR4, que incluye información sobre las correcciones de compatibilidad del sistema operativo. Este valor no se incluye en el primer arranque.2: contiene el valor de PCR7, que incluye información sobre la política de arranque seguro de la instancia.

Si quieres obtener más información sobre cómo usar los valores PCR de earlyBootReportEvent para diagnosticar los fallos de validación de integridad, consulta la sección acerca de cómo determinar la causa de los fallos de validación de integridad.

lateBootReportEvent

lateBootReportEvent contiene las siguientes secciones y elementos:

actualMeasurements: contiene los valores del registro de configuración de la plataforma (PCR) de la última secuencia de arranque. Los valores PCR son los que identifican los componentes de arranque y el orden de carga de los componentes que se usan en la secuencia de arranque más reciente. Además, se comparan con el valor de referencia de la política de integridad (cuyos valores se registran en la secciónpolicyMeasurements) para determinar si se ha producido algún cambio en la secuencia de arranque de la instancia de máquina virtual. Los elementos de la secciónactualMeasurementspueden variar en función del SO, la distribución y la configuración. Esta sección suele incluir los siguientes elementos:0: contiene el valor de PCR0, que incluye información sobre los componentes del firmware y la tecnología de cifrado de memoria que está activa. Este PCR se diferencia del perfil de firmware de la plataforma PCClient de TCG en que solo mide los siguientes eventos:EV_S_CRTM_VERSION, la versión del firmware de Compute EngineEV_NONHOST_INFO, que representa la tecnología de cifrado de memoriaEV_SEPARATOR, el firmware del evento delimitador especificado mide cuándo dejará de añadir eventos PCR0. Esto significa que PCR0 tiene un valor estático durante el tiempo de vida de una máquina virtual. El valor solo cambia en las máquinas virtuales nuevas después de las actualizaciones del firmware de la versión principal o de los cambios en la tecnología de cifrado. No se utiliza para validar la última secuencia de arranque en comparación con el valor de referencia de la política de integridad.

1: contiene el valor de PCR4, que incluye información sobre el kernel y el bootloader de la segunda fase.2: contiene el valor de PCR5, que incluye información sobre la tabla de particiones GUID del disco. No se utiliza para validar la última secuencia de arranque en comparación con el valor de referencia de la política de integridad.3: contiene el valor de PCR7, que incluye información sobre la política de arranque seguro de la instancia.

policyEvaluationPassed: indica si una determinada sección de la secuencia de arranque ha superado la verificación del valor de referencia de la política de integridad.policyMeasurements: contiene los valores PCR de referencia que usa la validación de integridad como valores esperados. La secciónpolicyMeasurementspuede variar en función del SO, la distribución y la configuración, pero normalmente incluye los siguientes elementos:0: contiene el valor de PCR0, que incluye información sobre los componentes del firmware y la tecnología de cifrado de memoria que está activa. Este PCR se diferencia del perfil de firmware de la plataforma PCClient de TCG en que solo mide los siguientes eventos:EV_S_CRTM_VERSION, la versión del firmware de Compute EngineEV_NONHOST_INFO, que representa la tecnología de cifrado de memoriaEV_SEPARATOR, el firmware del evento delimitador especificado mide cuándo dejará de añadir eventos PCR0. Esto significa que PCR0 tiene un valor estático durante el tiempo de vida de una máquina virtual. El valor solo cambia en las máquinas virtuales nuevas después de las actualizaciones del firmware de la versión principal o de los cambios en la tecnología de cifrado. No se utiliza para validar la última secuencia de arranque en comparación con el valor de referencia de la política de integridad.

1: contiene el valor de PCR4, que incluye información sobre el kernel y el bootloader de la segunda fase.2: contiene el valor de PCR7, que incluye información sobre la política de arranque seguro de la instancia.

Si quieres obtener más información sobre cómo usar los valores PCR de lateBootReportEvent para diagnosticar los fallos de validación de integridad, consulta la sección acerca de cómo determinar la causa de los fallos de validación de integridad.

Usar BitLocker con imágenes de VM blindada

Puedes habilitar BitLocker para los discos de arranque de Windows que forman parte de las imágenes de VMs blindadas. Las imágenes de VM blindada ofrecen funciones de seguridad, como firmware compatible con UEFI, arranque seguro, arranque medido protegido por vTPM y monitorización de integridad. El vTPM y la monitorización de integridad están habilitados de forma predeterminada. Google recomienda habilitar el arranque seguro si es posible.

Si decides habilitar BitLocker en un disco de arranque de Windows que forma parte de una imagen de máquina virtual protegida, te recomendamos que guardes la clave de recuperación en un lugar seguro, ya que, si no la tienes, no podrás recuperar los datos.

Ten en cuenta lo siguiente antes de habilitar BitLocker en un disco de arranque de Windows que forme parte de una imagen de VM blindada:

En los discos de arranque de las VMs blindadas, BitLocker usa el vTPM para almacenar las claves de cifrado, y el vTPM se asocia permanentemente a la VM en la que se creó. Esto significa que puedes restaurar una instantánea de un disco de arranque de una VM protegida en otro disco persistente, pero no puedes descifrarla porque la vTPM que contiene las claves de BitLocker no está disponible. Si tienes una clave de recuperación, puedes recuperar los datos siguiendo las instrucciones de la guía de recuperación de BitLocker. Si no tienes una clave de recuperación, los datos del disco no se podrán recuperar.

En los discos de datos de las VMs blindadas, los datos de los discos persistentes se cifran de forma predeterminada. Habilitar BitLocker además del cifrado de disco persistente no afecta al rendimiento, pero puede aumentar ligeramente la utilización de la vCPU. Habilitar BitLocker en los discos de datos conectados a la VM no plantea los mismos problemas de recuperación que en los discos de arranque. Esto se debe a que las claves de cifrado de BitLocker de los discos de datos no se almacenan en el vTPM. Si no puedes desbloquear el disco de forma normal y tienes la clave de recuperación, puedes adjuntar el disco a otra máquina virtual sin cifrar y recuperarlo desde ahí. Si no tienes una clave de recuperación, los datos del disco no se podrán recuperar.

Autorización de Gestión de Identidades y Accesos

Las VM blindadas usan IAM para realizar la autorización.

Las operaciones de las VM blindadas utilizan los siguientes permisos de Compute Engine:

compute.instances.updateShieldedInstanceConfig: permite al usuario cambiar las opciones de VM blindada en una instancia de máquina virtual.compute.instances.setShieldedInstanceIntegrityPolicy: permite al usuario actualizar el valor de referencia de la política de integridad en una instancia de máquina virtual.compute.instances.getShieldedInstanceIdentity: permite al usuario mostrar información sobre las claves de aprobación del vTPM.

Los permisos de las VM blindadas se conceden a las siguientes funciones de Compute Engine:

roles/compute.instanceAdmin.v1roles/compute.securityAdmin

También puedes conceder permisos de VM blindada a roles personalizados.

Restricciones de la política de organización para VM blindadas

Puedes establecer la constraints/compute.requireShieldedVm restricción de la política de organización

en True, de modo que cualquier instancia de máquina virtual de Compute Engine que se cree en tu organización deberá ser una instancia de VM blindada.

Consulta cómo definir la restricción constraints/compute.requireShieldedVm en la sección sobre cómo usar restricciones booleanas en la política de organización.

Para poder establecer una restricción, necesitas ser administrador de la política de organización.

Limitaciones

Las máquinas virtuales blindadas no se admiten en instancias de hardware desnudo.

Siguientes pasos

- Consulta información sobre cómo recuperar la clave de aprobación del vTPM.

- Consulta un método para automatizar las respuestas a eventos de la supervisión de integridad.