Cette série vous explique comment utiliser Microsoft AD géré pour déployer une forêt de ressources Active Directory sur Google Cloud. Vous allez apprendre à effectuer les opérations suivantes :

- Configurer un VPC partagé qui vous permet d'accéder à Microsoft AD géré à partir de plusieurs projets et de connecter Microsoft AD géré à un Active Directory sur site à l'aide d'une approbation de forêt.

- Configurer des règles de pare-feu qui protègent l'accès à Active Directory à partir de sources non autorisées.

- Déployer Microsoft AD géré dans une seule région et connectez-le à un VPC partagé existant.

- Créer une VM de gestion et la joindre au domaine.

- Utiliser un administrateur délégué pour se connecter à Microsoft AD géré.

Présentation de l'architecture

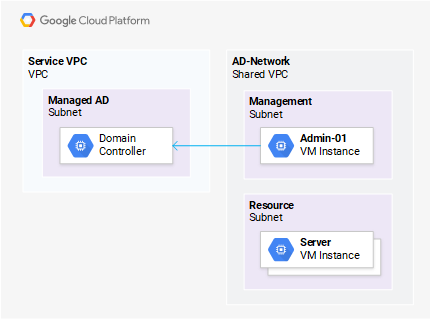

Pour permettre aux VM de plusieurs projets d'utiliser Active Directory, vous aurez besoin d'un VPC partagé et de trois sous-réseaux distincts :

- Sous-réseau Microsoft AD géré : utilisé par Microsoft AD géré pour exécuter les contrôleurs de domaine.

- Sous-réseau de gestion : contient des machines exclusivement utilisées à des fins de gestion d'Active Directory.

- Sous-réseau de ressources : Contient des serveurs membres Active Directory (tels que des serveurs d'applications ou de bases de données). Chaque sous-réseau de ressources est limité à une seule région. Dans ce guide, vous ne créerez qu'un seul sous-réseau de ressources, mais vous pourrez ajouter des sous-réseaux de ressources supplémentaires ultérieurement si vous prévoyez de déployer des serveurs sur plusieurs régions.

Pour réduire les risques de sécurité, vous déploierez une VM de gestion avec une adresse IP RFC 1918 interne et aucun accès Internet. Pour vous connecter aux instances de VM, vous utiliserez l'acheminement par tunnel TCP IAP.

Conformément à la bonne pratique d'utilisation de projets distincts pour la gestion et les serveurs, vous créerez deux fichiers distincts :

- Projet hôte VPC : contient la configuration du VPC partagé, ainsi que Microsoft AD géré.

- Projet de gestion : dédié à la gestion d'Active Directory. Vous allez créer une VM de gestion dans ce projet et l'utiliser pour configurer Active Directory.

Avant de commencer

Ce tutoriel utilise un VPC partagé, qui nécessite l'utilisation d'une Google Cloud organisation. Si vous n'avez pas d'organisation, créez-en une d'abord. De plus, certaines activités de configuration nécessitent des rôles Administrateur. Assurez-vous que vous disposez des rôles IAM suivants avant de continuer.

Dans cet article, nous partons du principe que vous utilisez une machine Windows avec la Google Cloud CLI installée. Vous devrez ajuster certaines étapes si vous utilisez un système d'exploitation différent.

Enfin, collectez les informations suivantes avant de commencer :

- Noms de projet pour le projet hôte VPC et le projet de gestion. Ces deux projets joueront un rôle central dans votre déploiement, alors choisissez des noms faciles à reconnaître et suivez les conventions d'attribution de noms de votre entreprise.

- Dossiers pour créer le projet hôte VPC et le projet de gestion dans. Si vous ne disposez pas encore d'un dossier approprié, envisagez de créer un sous-dossier distinct pour les ressources interfonctionnelles et les services tels que Active Directory.

- Un nom de domaine DNS à utiliser pour le domaine racine de la forêt de la nouvelle forêt Active Directory.

- Une région initiale dans laquelle déployer les ressources. Notez que vous ne pouvez déployer Microsoft AD géré que dans certaines régions (cela n'affecte pas la disponibilité générale de votre domaine, qui est disponible dans toutes les régions où votre VPC est présent). Consultez les bonnes pratiques en matière de sélection de régions si vous ne savez pas quelle région correspond le mieux à vos besoins. Vous pourrez étendre le déploiement à des régions supplémentaires ultérieurement.

- Nom du VPC partagé à créer. Comme le VPC sera partagé entre plusieurs projets, assurez-vous de choisir un nom facile à reconnaître.

Plages de sous-réseaux pour les sous-réseaux suivants :

- Sous-réseau Microsoft AD géré : la taille doit être au moins égale à /24.

- Sous-réseau de gestion : doit prendre en charge tous les serveurs de gestion. Une plage de sous-réseau de taille /28 ou plus est recommandée.

- Sous-réseau de ressources : dimensionnez ce sous-réseau afin qu'il puisse accueillir tous les serveurs que vous prévoyez de déployer dans la région initiale.

Assurez-vous que vos sous-réseaux ne chevauchent aucun sous-réseau local et laissez suffisamment de place pour la croissance.

Coûts

Le tutoriel utilise des composants facturables de Google Cloud, y compris Compute Engine, Cloud DNS et Google Cloud Observability. Consultez le simulateur de coût pour calculer les coûts de réalisation de ce tutoriel. Assurez-vous d'inclure toutes les autres ressources spécifiques à votre déploiement.

Configurer la mise en réseau VPC

Créer le projet hôte VPC

Un projet hôte VPC est utilisé pour créer un VPC partagé et gérer la configuration liée au réseau, comme les sous-réseaux, les règles de pare-feu et les routes.

Dans la Google Cloud console, ouvrez la page Gérer les ressources.

Dans la liste déroulante Organisation dans l'angle supérieur gauche, sélectionnez votre organisation.

Cliquez sur Créer un projet et saisissez les paramètres suivants :

- Nom du projet : ID que vous avez choisi comme nom de projet.

- Compte de facturation : votre compte de facturation.

- Emplacement : dossier dans lequel créer le projet.

Cliquez sur Create (Créer).

Protéger le projet contre une suppression accidentelle

La suppression d'un projet supprime également tous les domaines Microsoft AD gérés déployés à l'intérieur. En plus d'utiliser les stratégies IAM pour limiter l'accès au projet, vous devez également protéger le projet contre toute suppression accidentelle.

Dans la consoleGoogle Cloud , ouvrez Cloud Shell. Cloud Shell vous donne accès à la ligne de commande dans la console Google Cloud . Il comprend la CLI Google Cloud et d'autres outils dont vous avez besoin pour l'administration de Google Cloud . La mise en service de Cloud Shell peut prendre quelques minutes.

Activer Cloud ShellInitialisez les variables pour contenir le nom de votre organisation et l'ID de projet du projet hôte VPC :

ORG_NAME=[ORG-NAME] \ VPCHOST_PROJECT_ID=[PROJECT-ID]Remplacez

[ORG-NAME]par le nom de votre organisation et[PROJECT-ID]par l'ID du projet hôte VPC. Exemple :ORG_NAME=example.com VPCHOST_PROJECT_ID=ad-host-123Exécutez la commande suivante pour rechercher l'ID de votre organisation, en remplaçant

ORG-NAMEpar le nom de votre organisation (tel queexample.com) :ORG_ID=$(gcloud organizations list \ --filter="DISPLAY_NAME=$ORG_NAME" \ --format=value\(ID\)) && \ echo "ID of $ORG_NAME is $ORG_ID"Appliquez la stratégie

compute.restrictXpnProjectLienRemovalpour votre organisation :gcloud resource-manager org-policies enable-enforce \ --organization $ORG_ID compute.restrictXpnProjectLienRemoval

Supprimer le VPC par défaut

Compute Engine crée un default VPC dans chaque projet que vous créez. Ce VPC est configuré en mode automatique, ce qui signifie qu'un sous-réseau est préalloué pour chaque région et automatiquement affecté une plage de sous-réseau.

Si vous prévoyez de connecter le VPC à un réseau sur site, les plages IP prédéfinies que Compute Engine utilise en mode automatique sont peu susceptibles de répondre à vos besoins ; elles peuvent chevaucher des plages IP existantes ou être de taille inadéquate. Vous devez supprimer le VPC par défaut et le remplacer par un VPC en mode personnalisé.

Revenez à la session Cloud Shell que vous avez précédemment ouverte.

Activez l'API Compute Engine dans le projet hôte VPC :

gcloud services enable compute.googleapis.com --project=$VPCHOST_PROJECT_IDSupprimez toutes les règles de pare-feu associées au VPC

default:gcloud compute firewall-rules list \ --filter="network=default" \ --project=$VPCHOST_PROJECT_ID \ --format=value\(name\) | \ xargs gcloud compute firewall-rules delete \ --project=$VPCHOST_PROJECT_IDSupprimez le VPC par défaut :

gcloud compute networks delete default --project=$VPCHOST_PROJECT_ID

Créer le VPC partagé et des sous-réseaux

Une fois le VPC defaultsupprimé, vous pouvez maintenant créer le VPC personnalisé (vous le transformerez en VPC partagé plus tard).

Revenez à votre session Cloud Shell existante.

Créez des variables pour le nom du VPC, la région initiale et les plages de sous-réseau :

SHAREDVPC_NAME=[NAME] \ SUBNET_REGION=[REGION] \ SUBNET_RANGE_MANAGEMENT=[MANAGEMENT-RANGE] \ SUBNET_RANGE_RESOURCES=[RESOURCES-RANGE] \ SUBNET_RANGE_MANAGEDAD=[MANAGED-AD-RANGE] \ SUBNET_RANGE_ONPREMAD=[ONPREM-AD-RANGE]Remplacez les variables d'espace réservé par ce qui suit :

[NAME]avec un nom, tel quead-network-env-test..[REGION]avec la région dans laquelle déployer les contrôleurs de domaine Active Directory. Vous pouvez étendre le VPC et votre domaine pour couvrir des régions supplémentaires à tout moment.[MANAGEMENT-RANGE]avec la plage de sous-réseau à utiliser pour le sous-réseau de gestion.[RESOURCES-RANGE]avec la plage de sous-réseau à utiliser pour le sous-réseau de ressources.[MANAGED-AD-RANGE]avec la plage de sous-réseau à utiliser pour le sous-réseau Microsoft AD géré.[ONPREM-AD-RANGE]avec la plage de sous-réseau à utiliser pour le sous-réseau AD sur site.

Exemple :

SHAREDVPC_NAME=ad-network \ SUBNET_REGION=us-central1 \ SUBNET_RANGE_MANAGEMENT=10.0.0.0/24 \ SUBNET_RANGE_RESOURCES=10.0.1.0/24 \ SUBNET_RANGE_MANAGEDAD=10.0.2.0/24 \ SUBNET_RANGE_ONPREMAD=192.168.0.0/24Activez le projet hôte VPC pour héberger un VPC partagé :

gcloud compute shared-vpc enable $VPCHOST_PROJECT_IDCréez un nouveau réseau VPC en mode personnalisé :

gcloud compute networks create $SHAREDVPC_NAME \ --subnet-mode=custom \ --project=$VPCHOST_PROJECT_IDCréez le sous-réseau de gestion et de ressources et activez Accès privé à Google afin que Windows puisse être activé sans accorder aux VM un accès direct à Internet.

gcloud compute networks subnets create $SUBNET_REGION-management \ --network=$SHAREDVPC_NAME \ --range=$SUBNET_RANGE_MANAGEMENT \ --region=$SUBNET_REGION \ --enable-private-ip-google-access \ --project=$VPCHOST_PROJECT_ID && \ gcloud compute networks subnets create $SUBNET_REGION-resources \ --network=$SHAREDVPC_NAME \ --range=$SUBNET_RANGE_RESOURCES \ --region=$SUBNET_REGION \ --enable-private-ip-google-access \ --project=$VPCHOST_PROJECT_ID

Sécuriser le VPC partagé

Votre projet hôte VPC contient désormais un VPC partagé avec deux sous-réseaux. En association des projets de service à ce VPC partagé, vous pouvez rendre le VPC partagé disponible pour une utilisation sur plusieurs projets.

Plutôt que d'accorder aux membres des projets de service l'autorisation d'utiliser tous les sous-réseaux du VPC partagé, vous devez accorder l'accès par sous-réseau.

Pour des raisons de sécurité, n'accordez qu'à un petit groupe de personnel administratif le droit d'accéder au sous-réseau de gestion. Cela garantit que le sous-réseau est uniquement utilisé pour gérer Active Directory. Vous pouvez appliquer un contrôle d'accès plus clément au sous-réseau de ressources.

Créer des règles de pare-feu

Avant de déployer Active Directory, vous devez créer des règles de pare-feu qui vous permettent de l'administrer et de l'utiliser.

Revenez à votre session Cloud Shell existante.

Activez la journalisation du pare-feu pour le trafic entrant afin que toutes les tentatives d'accès ayant échoué soient enregistrées :

gcloud compute firewall-rules create deny-ingress-from-all \ --direction=INGRESS \ --action=deny \ --rules=tcp:0-65535,udp:0-65535 \ --enable-logging \ --source-ranges=0.0.0.0/0 \ --network=$SHAREDVPC_NAME \ --project=$VPCHOST_PROJECT_ID \ --priority 65000Vous administrerez Active Directory à l'aide d'un serveur de gestion dédié déployé dans le sous-réseau de gestion. Étant donné que ce serveur sera déployé sans adresse IP externe, vous devrez utiliser le transfert TCP IAP pour vous connecter au serveur.

Créez la règle de pare-feu suivante pour autoriser l'entrée RDP à partir d'IAP :

gcloud compute firewall-rules create allow-rdp-ingress-from-iap \ --direction=INGRESS \ --action=allow \ --rules=tcp:3389 \ --enable-logging \ --source-ranges=35.235.240.0/20 \ --network=$SHAREDVPC_NAME \ --project=$VPCHOST_PROJECT_ID \ --priority 10000

Votre VPC partagé est maintenant prêt à être utilisé pour le déploiement de Microsoft AD géré.

Déployer Active Directory

Microsoft AD géré gère l'approvisionnement et la maintenance des contrôleurs de domaine Active Directory. Les rôles suivants sont déployés sur les contrôleurs de domaine :

- Les services de domaine Active Directory

- DNS

Les contrôleurs de domaine sont déployés en dehors de votre projet et n'apparaîtront pas comme des instances de VM dans votre projet. Pour mettre les contrôleurs de domaine à votre disposition, les modifications suivantes sont appliquées à votre projet lorsque vous déployez Microsoft AD géré :

- L'appairage VPC est ajouté à votre VPC. Cela connecte votre VPC au VPC de service qui contient les contrôleurs de domaine.

- Une zone appairée privée de Cloud DNS est créée dans le projet. Elle transfère les requêtes DNS correspondant à votre domaine Active Directory au service DNS exécuté dans le cadre de Microsoft AD géré.

Étant donné que vous utilisez un VPC partagé, vous devez déployer Microsoft AD géré dans le projet hôte VPC afin qu'Active Directory puisse être utilisé dans tous les projets de service.

Créer la forêt et le domaine Active Directory

Suivez ces étapes pour déployer Microsoft AD géré dans le projet hôte VPC créé dans la partie précédente du guide :

Dans la console Google Cloud , revenez à Cloud Shell.

Initialisez une variable pour contenir le nom de domaine racine de la nouvelle forêt Active Directory à créer. Reportez-vous aux conventions d'attribution de noms Microsoft pour savoir comment choisir un nom.

AD_DNS_DOMAIN=[AD-DNS-NAME]Exemple :

AD_DNS_DOMAIN=cloud.example.comActivez Cloud DNS dans le projet hôte VPC :

gcloud services enable dns.googleapis.com --project $VPCHOST_PROJECT_IDActivez l'API Microsoft AD gérée dans le projet hôte VPC :

gcloud services enable managedidentities.googleapis.com --project $VPCHOST_PROJECT_IDProvisionnez les contrôleurs de domaine et créez une nouvelle forêt :

gcloud active-directory domains create $AD_DNS_DOMAIN \ --admin-name=SetupAdmin \ --reserved-ip-range=$SUBNET_RANGE_MANAGEDAD \ --region=$SUBNET_REGION \ --authorized-networks=projects/$VPCHOST_PROJECT_ID/global/networks/$SHAREDVPC_NAME \ --project=$VPCHOST_PROJECT_IDL'exécution de la commande peut prendre de 15 à 20 minutes.

La commande précédente crée un utilisateur Active Directory initial nommé

SetupAdmin@[AD_DNS_DOMAIN]pour vous. Cet utilisateur dispose de droits d'administrateur délégués et vous pouvez l'utiliser pour terminer la configuration de la nouvelle forêt Active Directory.Pour révéler les identifiants de l'utilisateur, exécutez la commande suivante. Vous devrez confirmer que l'affichage du mot de passe à l'écran est sûr.

gcloud active-directory domains reset-admin-password $AD_DNS_DOMAIN \ --project=$VPCHOST_PROJECT_IDCopiez le mot de passe, vous en aurez besoin plus tard.

Le mot de passe peut être réinitialisé à tout moment par les propriétaires de projet et les éditeurs de projet du projet hôte VPC.

Créer le projet de gestion

La forêt Active Directory et le domaine racine de la forêt créés par Microsoft AD géré sont désormais pleinement opérationnels et vous disposez d'un premier utilisateur (SetupAdmin) pour effectuer une configuration supplémentaire. Cependant, comme les contrôleurs de domaine Microsoft AD gérés ne sont pas accessibles directement à l'aide de RDP, toute configuration doit être gérée à l'aide d'une VM de gestion.

Vous créerez cette instance de VM dans un projet dédié à la gestion d'Active Directory, avant de vous connecter à l'instance de VM au sous-réseau de gestion du VPC partagé.

Une fois associée au domaine, vous pouvez utiliser les outils d'administration de serveur distant, la console de gestion des stratégies de groupe et PowerShell pour administrer Active Directory et les ressources liées à Active Directory.

Pour créer le projet de gestion :

- Dans la console Google Cloud, accédez à la page Gérer les ressources.

- Dans la liste déroulante Organisation dans l'angle supérieur gauche, sélectionnez votre organisation.

- Cliquez sur Créer un projet et remplissez les champs suivants :

- Nom du projet : ID que vous avez choisi comme nom de projet.

- Compte de facturation : votre compte de facturation. Si vous avez accès à plusieurs comptes de facturation, examinez vos stratégies internes pour chacun d'entre eux et choisissez celle qui convient.

- Emplacement : un dossier dans lequel créer le projet.

- Cliquez sur Créer.

Le projet de gestion contiendra des instances de VM pour l'administration d'Active Directory. Dans le modèle d'administration hiérarchisé, cela signifie que les utilisateurs hautement privilégiés du niveau 0 se connecteront à ces instances de VM.

Ces instances peuvent être des cibles attrayantes pour les pirates informatiques ; elles offrent potentiellement la possibilité de capturer des mots de passe, des hachages de mots de passe ou des jetons Kerberos. Et puisque ces identifiants confèrent un accès administratif à Active Directory, ils peuvent servir à compromettre le domaine.

Les instances de VM dans le projet de gestion doivent être traitées de manière équivalente aux postes de travail à accès privilégié. Entre autres :

- Seul un petit groupe de personnel administratif doit se voir accorder des privilèges pour se connecter à ces instances (que ce soit par RDP ou par d'autres moyens).

- L'accès au projet de gestion conteneur doit être accordé en suivant le principe du moindre privilège. Seuls quelques utilisateurs sélectionnés doivent être autorisés à afficher les ressources du projetGoogle Cloud et à y accéder.

Pour en savoir plus sur la sécurisation d'un Google Cloud projet, consultez les bonnes pratiques pour valider les tentatives d'accès.

Utiliser le VPC partagé au lieu du VPC par défaut

Le projet de gestion possède actuellement son propre VPC default. Puisque vous utiliserez un VPC partagé à la place, vous pouvez supprimer ce VPC.

Dans la console Google Cloud , revenez à Cloud Shell.

Initialisez une variable pour contenir l'ID de projet du projet de gestion (remplacez

[MANAGEMENT_PROJECT_ID]par l'ID de projet du projet de gestion que vous venez de créer) :MANAGEMENT_PROJECT_ID=[MANAGEMENT_PROJECT_ID]Activez l'API Compute Engine dans le projet hôte VPC :

gcloud services enable compute.googleapis.com \ --project=$MANAGEMENT_PROJECT_IDSupprimez toutes les règles de pare-feu associées au VPC

default:gcloud compute firewall-rules list \ --filter="network=default" \ --project=$MANAGEMENT_PROJECT_ID \ --format=value\(name\) | \ xargs gcloud compute firewall-rules delete \ --project=$MANAGEMENT_PROJECT_IDSupprimez le VPC

default:gcloud compute networks delete default --project=$MANAGEMENT_PROJECT_IDAssociez le projet de gestion au VPC partagé :

gcloud compute shared-vpc associated-projects add $MANAGEMENT_PROJECT_ID \ --host-project=$VPCHOST_PROJECT_ID

Le projet de gestion est désormais un projet de service et vous pouvez utiliser le VPC partagé à partir du projet de gestion.

Se connecter à Active Directory

Vous êtes maintenant prêt à créer une première instance de VM de gestion et à l'associer à Active Directory. Vous pouvez utiliser cette VM pour configurer votre forêt Active Directory et votre domaine racine de forêt.

Créer une VM de gestion

Pour créer une instance de VM de gestion, procédez comme suit :

- Dans la console Google Cloud , revenez à Cloud Shell.

Créez une nouvelle instance de VM exécutant Windows Server 2019 avec les outils d'administration de serveur distant (RSAT), les outils d'administration de serveur DNS et la console de gestion des stratégies de groupe (GPMC) préinstallés.

Comme vous accéderez à la machine à l'aide du transfert TCP IAP, il n'est pas nécessaire d'attribuer à l'instance une adresse IP externe.

gcloud compute instances create admin-01 \ --image-family=windows-2019 \ --image-project=windows-cloud \ --machine-type=n1-standard-2 \ --no-address \ --zone=$SUBNET_REGION-a \ --subnet=projects/$VPCHOST_PROJECT_ID/regions/$SUBNET_REGION/subnetworks/$SUBNET_REGION-management \ --project=$MANAGEMENT_PROJECT_ID \ --metadata="sysprep-specialize-script-ps1=Install-WindowsFeature -Name RSAT-AD-Tools;Install-WindowsFeature -Name GPMC;Install-WindowsFeature -Name RSAT-DNS-Server"Exécutez la commande suivante pour observer le processus de démarrage.

gcloud compute instances tail-serial-port-output admin-01 \ --zone=$SUBNET_REGION-a \ --project=$MANAGEMENT_PROJECT_IDAttendez environ quatre minutes avant que la sortie

Instance setup finisheds'affiche, puis appuyez sur Ctrl+C. Les instances de VM sont maintenant prêtes à l'emploi.Créez un utilisateur local

LocalAdminsur l'instance :gcloud compute reset-windows-password admin-01 \ --user=LocalAdmin \ --project=$MANAGEMENT_PROJECT_ID \ --zone=$SUBNET_REGION-a \ --quietCopiez le mot de passe, vous en aurez besoin plus tard.

Associer la VM de gestion au domaine

Vous pouvez maintenant vous connecter à la VM de gestion et l'associer à Active Directory

Sur votre poste de travail Windows local, ouvrez une invite de commande (

cmd).Si vous utilisez

gcloudsur votre poste de travail local pour la première fois, assurez-vous de vous authentifier en premier lieu.Exécutez la commande suivante pour établir un tunnel IAP TCP de votre poste de travail local vers la VM

admin-01, en remplaçant[MANAGEMENT_PROJECT_ID]par l'ID du projet de gestion.gcloud compute start-iap-tunnel admin-01 3389 ^ --local-host-port=localhost:13389 ^ --project=[MANAGEMENT_PROJECT_ID]Attendez que la sortie suivante apparaisse :

Listening on port [13389]`Le tunnel est maintenant prêt à l'emploi.

Ouvrez le client Connexion Bureau à distance Windows (

mstsc.exe).Cliquez sur Afficher les options.

Saisissez les valeurs suivantes :

- Ordinateur :

localhost:13389 - Nom d'utilisateur :

localhost\LocalAdmin

- Ordinateur :

Cliquez sur Connecter.

Dans la boîte de dialogue Saisissez vos identifiants, collez le mot de passe que vous avez généré précédemment pour l'utilisateur

LocalAdminlocal. Ensuite, cliquez sur OK.Étant donné que vous n'avez pas configuré de certificats RDP pour la VM de gestion, un message d'avertissement apparaîtra indiquant que l'identité de l'ordinateur distant ne peut pas être vérifiée. Ignorez cet avertissement en cliquant sur Oui.

Le bureau Windows Server de la VM

admin-01doit maintenant s'afficher.Effectuez un clic droit sur le bouton Démarrer (ou appuyez sur Win+X) et cliquez sur Invite de commande (Administrateur).

Confirmez l'invite d'élévation en cliquant sur Oui.

Dans l'invite de commandes avec privilèges élevés, démarrez une session PowerShell en exécutant

powershell.Exécutez la commande suivante pour lancer une association de domaine.

Add-Computer -DomainName [AD-DNS-NAME]Remplacez

[AD-DNS-NAME]par le nom DNS du nom de DNS du domaine racine de la forêt.Dans la boîte de dialogue Demande d'identifiants Windows PowerShell, saisissez les valeurs suivantes :

- Nom d'utilisateur :

SetupAdmin - Mot de passe : saisissez le mot de passe créé pour

SetupAdminlors du déploiement de Microsoft AD géré. N'utilisez pas le mot de passe de l'utilisateur localLocalAdmin.

- Nom d'utilisateur :

Redémarrez l'ordinateur en exécutant

Restart-Computer. Attendez environ une minute pour que la VM démarre.

Lancer les utilisateurs Active Directory et les ordinateurs

La VM gestion est désormais membre de votre domaine Active Directory. Vous pouvez l'utiliser pour administrer Active Directory :

- Sur votre poste de travail Windows local, ouvrez le client Connexion Bureau à distance Windows (

mstsc.exe). - Cliquez sur Afficher les options.

- Saisissez les valeurs suivantes :

- Ordinateur :

localhost:13389 - Nom d'utilisateur :

SetupAdmin@[AD-DNS-NAME]. Remplacez[AD-DNS-NAME]par le nom DNS du nom de DNS du domaine racine de la forêt.

- Ordinateur :

- Cliquez sur Connecter.

- Dans la boîte de dialogue Saisissez vos identifiants, collez le mot de passe que vous avez généré précédemment pour l'utilisateur

SetupAdmin. Ensuite, cliquez sur OK. - Étant donné que vous n'avez pas configuré de certificats RDP pour la VM de gestion, un message d'avertissement apparaîtra indiquant que l'identité de l'ordinateur distant ne peut pas être vérifiée. Ignorez cet avertissement en cliquant sur Oui.

- Le bureau Windows Server de la VM

admin-01doit maintenant s'afficher. - Effectuez un clic droit sur le bouton Démarrer (ou appuyez sur Win+X) et sélectionnez Exécuter.

- Saisissez

dsa.mscet cliquez sur OK.

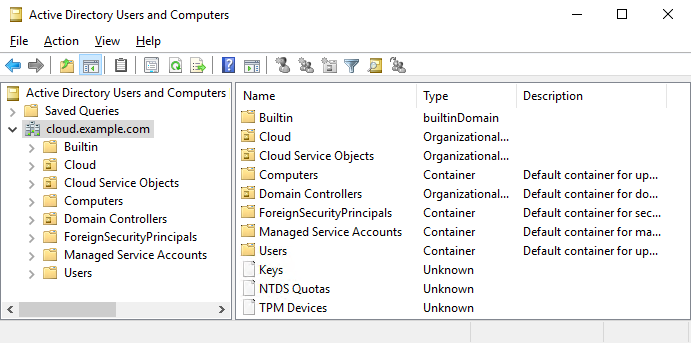

Utilisateurs et ordinateurs Active Directory doit maintenant s'afficher :

Félicitations ! Vous êtes connecté à votre domaine Microsoft AD géré !

Nettoyer

Si vous ne prévoyez pas d'utiliser les ressources de ce tutoriel à l'avenir, nettoyez-les pour éviter toute facturation.

Supprimer la forêt et le domaine Active Directory

Dans la console Google Cloud , ouvrez Cloud Shell.

Exécutez la commande suivante pour supprimer la forêt et le domaine Active Directory, en remplaçant

[AD_DNS_DOMAIN]par le nom de domaine DNS utilisé pour le domaine Microsoft AD géré et[VPCHOST_PROJECT_ID]par l'ID de votre projet hôte VPC :gcloud active-directory domains delete [AD_DNS_DOMAIN] \ --project=[VPCHOST_PROJECT_ID]

Supprimer le projet de gestion

- Dans la console Google Cloud, accédez à la page Projets.

- Dans la liste des projets, sélectionnez le projet de gestion et cliquez sur Supprimer.

- Dans la boîte de dialogue, saisissez l'ID du projet, puis cliquez sur Arrêter pour supprimer le projet.

Supprimer le projet hôte VPC

- Dans la console Google Cloud, accédez à la page Projets.

- Dans la liste des projets, sélectionnez le projet hôte VPC, puis cliquez sur Supprimer.

- Dans la boîte de dialogue, saisissez l'ID du projet, puis cliquez sur Arrêter pour supprimer le projet.

Étape suivante

- Découvrez comment utiliser les niveaux d'accès et les conditions pour restreindre l'accès aux ressources via IAP.

- Protégez le projet de gestion contre toute suppression accidentelle en plaçant un privilège sur le projet.