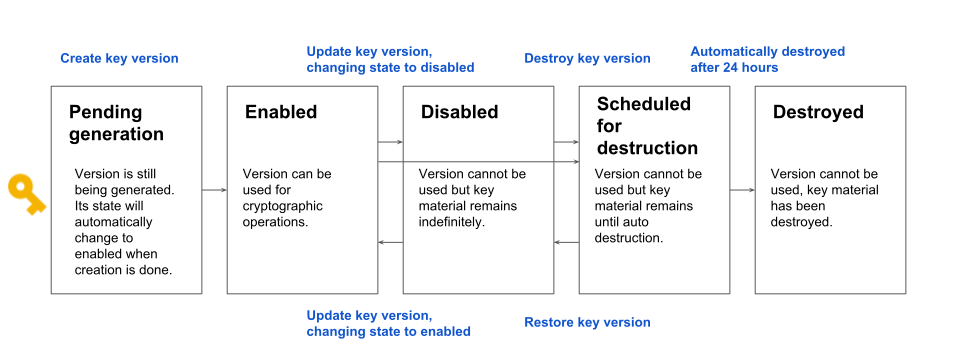

Une version de clé peut avoir plusieurs états différents :

Génération en attente (

PENDING_GENERATION) : ne s'applique qu'aux clés asymétriques.) la version de clé est toujours en cours de génération. Il est impossible pour l'instant de l'utiliser, de l'activer, de la désactiver ou de la détruire. Cloud Key Management Service la fait automatiquement passer à l'état "Activée" dès qu'elle est prête.Importation en attente (

PENDING_IMPORT) : ne s'applique qu'aux clés importées.) la version de clé est toujours en cours d'importation. Il est impossible pour l'instant de l'utiliser, de l'activer, de la désactiver ou de la détruire. Cloud Key Management Service la fait automatiquement passer à l'état "Activée" dès qu'elle est prête.Activée (

ENABLED) : la version de la clé est prête à être utilisée.Désactivée (

DISABLED): cette version de clé ne peut pas être utilisée, mais le matériel de clé est toujours disponible et la version peut être réactivée.Destruction programmée (

DESTROY_SCHEDULED): cette version de clé est programmée pour être détruite et le sera bientôt. Lorsqu'une version de clé est dans cet état, elle ne peut pas être utilisée pour les opérations cryptographiques, et les requêtes d'utilisation de la clé échouent. La version de clé peut être restaurée à l'état "Désactivée" pendant la période de destruction programmée. Cet état correspond à l'étape 2 - Suppression réversible dans le pipeline de suppression de données.Détruite (

DESTROYED) : la version de clé est détruite, et le matériel de clé n'est plus stocké dans Cloud KMS. Si la version de clé a été employée pour le chiffrement asymétrique ou symétrique, le texte chiffré avec celle-ci n'est pas récupérable. Si la version de clé a été employée pour la signature numérique, il est impossible de créer d'autres signatures. De plus, pour toutes les versions de clé asymétrique, la clé publique ne peut plus être téléchargée. Une fois cet état atteint, la version de clé ne peut plus être replacée dans un autre état, sauf lorsque vous la réimportez. Cet état correspond à l'étape 3 - Suppression logique des données des systèmes actifs dans le pipeline de suppression des données, ce qui signifie que le matériel de clé est supprimé de tous les systèmes Cloud KMS actifs. Il faut 45 jours à compter de la date de destruction pour que le matériel de clé soit supprimé de tous les systèmes actifs et de sauvegarde de Google. Pour en savoir plus, consultez la section Calendrier de suppression de Cloud KMS.Échec de l'importation (

IMPORT_FAILED) : la version de clé n'a pas pu être importée. Pour plus d'informations sur les conditions à l'origine des échecs d'importation, consultez la section Résoudre les échecs d'importation.

Modifier l'état d'une version de clé

La section suivante décrit la façon dont l'état d'une version de clé peut être modifié :

Lorsqu'une version est créée pour une clé asymétrique, elle commence par avoir l'état "Génération en attente". Une fois que Cloud KMS a fini de générer la version, son état devient automatiquement "Activée".

Lorsqu'une version est créée pour une clé symétrique, elle commence par avoir l'état "Activée".

Une version de clé peut passer de l'état "Activée" à l'état "Désactivée" et vice-versa, à l'aide de

UpdateCryptoKeyVersionet d'interfaces avec cette méthode. Pour obtenir des exemples, consultez la page Activer et désactiver des versions de clé.Une version de clé activée ou désactivée peut passer à l'état "Destruction programmée" à l'aide de

DestroyCryptoKeyVersionet d'interfaces avec cette méthode. Pour obtenir des exemples, consultez la section Programmer la destruction de la version de la clé.Une version de clé ayant l'état "Destruction programmée" peut repasser à l'état "Désactivée" à l'aide de

RestoreCryptoKeyVersionet d'interfaces avec cette méthode. Pour obtenir des exemples, consultez la section Restaurer une version de clé.

Le schéma suivant montre les états autorisés pour une version de clé.

Notez que seules les versions des clés asymétriques commencent par avoir l'état "Génération en attente". Les versions des clés symétriques commencent à l'état "Activée".

Incidence de l'état de la version de clé sur les opérations de chiffrement

L'incidence de l'état de la version de clé sur les opérations de chiffrement varie selon que la clé est utilisée pour :

- le chiffrement symétrique ;

- le chiffrement asymétrique ou la signature numérique.

Chiffrement symétrique

Chaque clé de chiffrement symétrique possède une version principale désignée, qui est utilisée à ce moment précis pour chiffrer les données. Pour qu'une clé puisse servir au chiffrement des données, elle doit disposer d'une version principale activée.

Lorsqu'une clé est utilisée pour chiffrer du texte brut, la version principale de la clé est utilisée pour chiffrer ces données. Les informations relatives à la version utilisée pour chiffrer les données sont stockées dans l'attribut "ciphertext" des données. Une seule version de clé peut être primaire à un moment précis.

Si la version de clé principale est désactivée, elle ne peut pas servir au chiffrement des données. Notez qu'une version de clé principale activée peut être désactivée, programmée pour destruction ou détruite. De plus, une version non activée peut devenir la version principale.

La version de la clé utilisée en tant que version primaire n'a pas d'incidence sur la capacité à déchiffrer des données. Une version de clé peut être utilisée pour déchiffrer des données tant qu'elle est activée.

Chiffrement asymétrique ou signature numérique

Chaque fois qu'une clé asymétrique est employée pour le chiffrement ou la signature numérique, une version de clé doit être spécifiée. Pour que la version de clé puisse servir au chiffrement asymétrique ou à la signature numérique, la version de clé doit être activée. Vous ne pouvez récupérer la clé publique d'une version de clé que si cette dernière est activée.

Durée variable de l'état Destruction programmée

Par défaut, les clés dans Cloud KMS demeurent 30 jours à l'état Destruction programmée (Supprimée de façon réversible) avant que le matériel de la clé ne soit logiquement supprimé du système. Cette durée peut être configurée, avec les mises en garde suivantes :

- La durée n'est configurable que lors de la création de la clé.

- Une fois spécifiée, la durée de la clé ne peut plus être modifiée.

- La durée s'applique à toutes les versions de la clé créées ultérieurement.

- La durée minimale est de 24 heures pour toutes les clés, à l'exception des clés uniquement destinées à l'importation, pour lesquelles la durée minimale est de zéro.

- La durée maximale est de 120 jours.

La valeur est configurée à l'aide du champ destroy_scheduled_duration de la CryptoKey dans la requête CreateCryptoKeyRequest.

Nous vous recommandons d'utiliser la durée par défaut de 30 jours pour toutes les clés, sauf en cas d'exigences réglementaires ou d'application spécifiques qui préconisent une valeur différente.