Gérer les ressources

Les autorités de certification (CA) créées via Certificate Authority Service reposent sur deux types de ressources secondaires:

- Version de clé Cloud Key Management Service, utilisée pour signer les certificats et les listes de révocation de certificats (LRC) émises par l'autorité de certification. Pour en savoir plus sur les versions de clé, consultez la section Versions de clé.

- Un bucket Cloud Storage, utilisé pour héberger un certificat d'autorité de certification et toutes les listes de révocation de certificats publiées par l'autorité de certification, si ces paramètres sont activés. Pour en savoir plus sur les buckets Cloud Storage, consultez la page Buckets.

Ces deux ressources doivent exister pour chaque autorité de certification et ne peuvent pas être modifiées une fois l'autorité de certification créée.

Modèles de gestion

CA Service prend en charge deux modèles de gestion du cycle de vie pour ces ressources:

- Géré par Google

- Gérée par le client

La clé Cloud KMS et le bucket Cloud Storage n'ont pas besoin d'utiliser le même modèle de gestion. Par exemple, la clé Cloud KMS peut être gérée par Google, et le bucket Cloud Storage peut être géré par le client, ou inversement.

Géré par Google

Le service CA crée et configure automatiquement les ressources conformément à ce modèle lors de la création de l'autorité de certification, et les supprime lors de sa suppression. Ces ressources ne vous sont pas facturées séparément.

Par défaut, les nouvelles autorités de certification utilisent des clés Cloud KMS et des buckets Cloud Storage gérés par Google. Les clés Cloud KMS gérées par Google utilisent le niveau de protection HSM et ne sont pas réutilisées entre les autorités de certification. Vous pouvez choisir un algorithme de clé spécifique pour la clé Cloud KMS gérée par Google lors de la création d'une autorité de certification. Les clés Cloud KMS gérées par Google ne sont pas réutilisées entre les autorités de certification.

Pour en savoir plus sur la création d'une autorité de certification racine, consultez la section Créer une autorité de certification racine. Pour savoir comment créer une autorité de certification subordonnée, consultez Créer une autorité de certification subordonnée. Pour obtenir des conseils sur le choix d'un algorithme de clé, consultez Choisir un algorithme de clé.

Gérée par le client

Vous ne pouvez créer des ressources gérées par le client que pour les autorités de certification du niveau Enterprise. Vous devez créer et configurer les ressources gérées par le client avant de créer une autorité de certification. De plus, vous devez supprimer ces ressources à un moment opportun après la destruction de l'autorité de certification. Ces ressources sont facturées directement aux utilisateurs. Les clés Cloud KMS gérées par le client peuvent utiliser les niveaux de protection HSM, logiciel ou externe.

Le service d'autorité de certification considère le projet comme la limite de sécurité pour les clés Cloud KMS gérées par le client. Par exemple, imaginons qu'une utilisatrice Alice utilise une clé Cloud KMS gérée par le client pour créer une autorité de certification dans le projet test. Un autre utilisateur, Bob, peut ensuite utiliser la même clé Cloud KMS pour créer une autre autorité de certification dans le même projet. Alice doit disposer d'un accès administrateur à la clé pour créer la première autorité de certification, mais Bob n'a pas besoin d'accès à cette clé, car Alice a déjà activé l'utilisation de la clé par CA Service dans le projet test.

Avantages de la création de ressources gérées par le client

L'un des avantages de ce modèle est que les appelants ont un contrôle direct sur ces ressources. Les appelants peuvent modifier directement des attributs tels que la gestion des accès pour les adapter aux exigences de leur organisation.

La création d'une autorité de certification avec des ressources gérées par le client nécessite que l'appelant dispose d'un accès administrateur à ces ressources afin d'accorder l'accès approprié au service d'autorité de certification. Pour en savoir plus, consultez Agent de service de certification.

Emplacement des clés Cloud KMS

Vous devez créer des clés Cloud KMS gérées par le client au même emplacement que celui de vos ressources de service d'autorité de certification. Pour obtenir la liste complète des emplacements du service CA, consultez la section Emplacements. Pour obtenir la liste des emplacements où vous pouvez créer des ressources Cloud KMS, consultez la section Emplacements Cloud KMS.

Emplacement des buckets Cloud Storage

Vous devez créer des buckets Cloud Storage gérés par le client à peu près au même emplacement que vos ressources de service CA. Vous ne pouvez pas créer le bucket Cloud Storage en dehors du continent dans lequel vous avez créé les ressources du service d'autorité de certification.

Par exemple, si votre autorité de certification se trouve dans us-west1, vous pouvez créer des buckets Cloud Storage dans n'importe quelle région des États-Unis, comme us-west1 ou us-east1, l'emplacement birégional NAM4 et l'emplacement multirégional US.

Pour obtenir la liste des emplacements où des ressources Cloud Storage peuvent être créées, consultez la page Emplacements Cloud Storage.

Accès aux ressources gérées

Par défaut, toute personne disposant de l'URL du certificat de l'autorité de certification hébergé sur un bucket Cloud Storage ou de toute liste de révocation de certificats publiée par l'autorité de certification peut accéder à ces ressources. Pour empêcher l'accès public à votre certificat d'autorité de certification et à votre liste de révocation de certificats, ajoutez le projet contenant le pool d'autorités de certification à un périmètre VPC Service Controls.

En ajoutant le projet contenant le pool d'autorités de certification à un périmètre VPC Service Controls, le bucket Cloud Storage géré par Google rejoint le périmètre. Le périmètre VPC Service Controls garantit que le bucket Cloud Storage ne peut pas être accessible en dehors des réseaux approuvés.

Les clients situés dans le périmètre du réseau peuvent toujours accéder aux CRL et aux certificats de l'autorité de certification sans authentification. Les demandes d'accès en dehors du réseau approuvé échouent.

URL basées sur HTTP pour les certificats d'autorité de certification et les listes de révocation de certificats

Les certificats d'autorité de certification et les listes de révocation de certificats sont disponibles sur les URL basées sur HTTP pour les raisons suivantes:

Un certificat d'autorité de certification publié dans un bucket Cloud Storage n'est pas censé être approuvé par les clients tel quel. Les certificats d'autorité de certification font partie d'une chaîne de certificats, qui commence par le certificat de l'autorité de certification racine. Chaque certificat de la chaîne de certificats est signé par le certificat de l'autorité de certification situé plus haut dans la chaîne afin de préserver l'intégrité du certificat. Par conséquent, l'utilisation du protocole HTTPS n'offre aucun avantage supplémentaire.

Certains clients rejettent les URL basées sur HTTPS lors de la validation des certificats.

Activer la publication du certificat CA et de la LRC pour les autorités de certification d'un pool d'autorités de certification

Le service d'autorité de certification active la publication du certificat d'autorité de certification et de la liste de révocation de certificats dans les buckets Cloud Storage par défaut lorsque vous créez un pool d'autorités de certification. Si vous avez désactivé la publication du certificat d'autorité de certification et de la LRC lors de la création du pool d'autorités de certification, et que vous souhaitez les activer maintenant, vous pouvez suivre les instructions de cette section.

Pour activer la publication des certificats d'autorité de certification et la publication de la liste de révocation de certificats pour toutes les autorités de certification d'un pool d'autorités de certification, procédez comme suit:

Console

Accédez à la page Service d'autorité de certification dans la consoleGoogle Cloud .

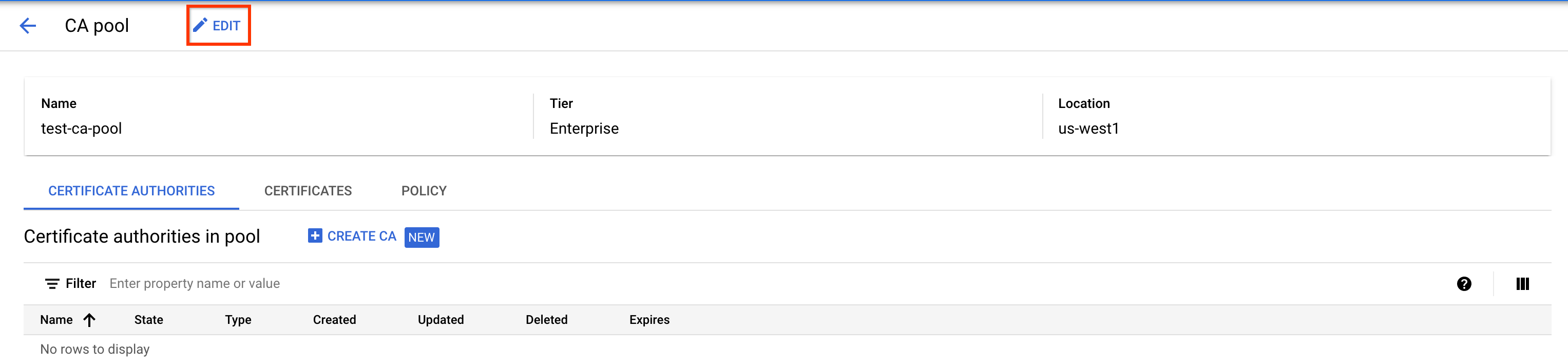

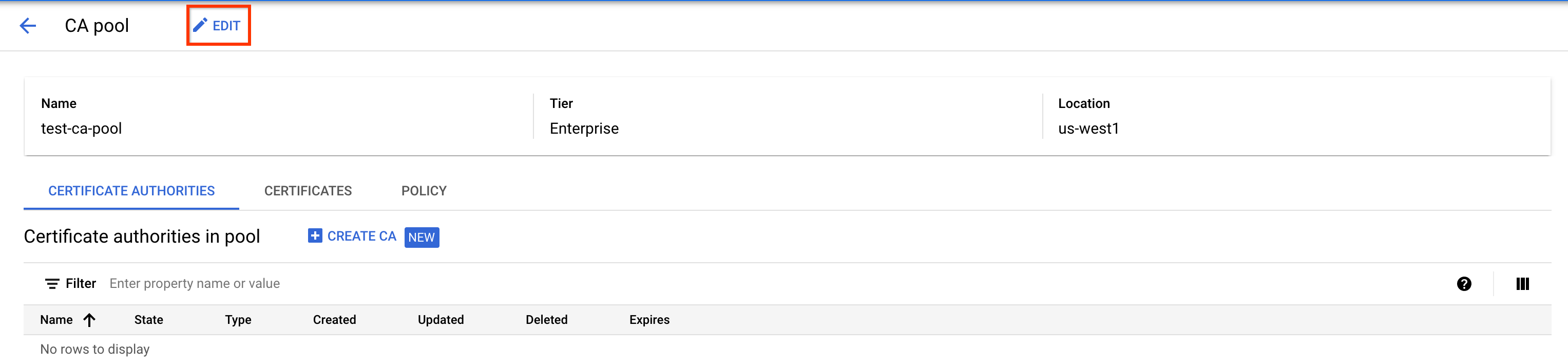

Dans l'onglet Gestionnaire de pool d'autorités de certification, cliquez sur le nom du pool d'autorités de certification que vous souhaitez modifier.

Sur la page Pool de CA, cliquez sur Modifier.

Sous Configurer les algorithmes et tailles de clé autorisés, cliquez sur Suivant.

Sous Configurer les méthodes de demande de certificat acceptées, cliquez sur Suivant.

Sous Configurer les options de publication, activez l'option Publier le certificat CA dans le bucket Cloud Storage pour les autorités de certification de ce pool.

Activez l'option Publier la LRC dans le bucket Cloud Storage pour les autorités de certification de ce pool.

gcloud

Exécutez la commande ci-dessous.

gcloud privateca pools update POOL_ID --location LOCATION --publish-crl --publish-ca-cert

Remplacez les éléments suivants :

- POOL_ID: nom du pool d'autorités de certification.

- LOCATION: emplacement du pool d'autorités de certification. Pour obtenir la liste complète des emplacements, consultez la section Emplacements.

Si vous activez --publish-ca-cert, le service d'autorité de certification écrit le certificat de chaque autorité de certification dans un bucket Cloud Storage, dont le chemin d'accès est spécifié dans la ressource d'autorité de certification. L'extension AIA de tous les certificats émis pointe vers l'URL de l'objet Cloud Storage contenant le certificat CA. L'extension CDP (Certificate Revocation Distribution Point) de tous les certificats émis pointe vers l'URL de l'objet Cloud Storage contenant la liste de révocation de certificats.

Pour en savoir plus sur la commande gcloud privateca pools update, consultez la page gcloud privateca pools update.

Pour en savoir plus sur l'activation de la publication de la LRC pour la révocation de certificats, consultez la section Révocation de certificats.

Désactiver la publication du certificat CA et de la LRC pour les autorités de certification d'un pool d'autorités de certification

Pour désactiver la publication du certificat CA ou de la LRC pour toutes les autorités de certification d'un pool de CA, procédez comme suit:

Console

Accédez à la page Service d'autorité de certification dans la consoleGoogle Cloud .

Dans l'onglet Gestionnaire de pool d'autorités de certification, cliquez sur le nom du pool d'autorités de certification que vous souhaitez modifier.

Sur la page Pool de CA, cliquez sur Modifier.

Sous Configurer les algorithmes et tailles de clé autorisés, cliquez sur Suivant.

Sous Configurer les méthodes de demande de certificat acceptées, cliquez sur Suivant.

Sous Configurer les options de publication, activez l'option Publier le certificat CA dans le bucket Cloud Storage pour les autorités de certification de ce pool.

Activez l'option Publier la LRC dans le bucket Cloud Storage pour les autorités de certification de ce pool.

gcloud

Exécutez la commande ci-dessous.

gcloud privateca pools update POOL_ID --location LOCATION --no-publish-crl --no-publish-ca-cert

Remplacez les éléments suivants :

- POOL_ID: nom du pool d'autorités de certification.

- LOCATION: emplacement du pool d'autorités de certification. Pour obtenir la liste complète des emplacements, consultez la section Emplacements.

La désactivation des points de distribution ne supprime pas le bucket Cloud Storage ni ses autorisations, et ne supprime aucun certificat d'autorité de certification ni aucune liste de révocation de certificats déjà hébergés. Cela signifie toutefois que les futures CRL ne seront plus publiées dans le bucket Cloud Storage et que les futurs certificats ne disposeront pas des extensions AIA et CDP.

Mettre à jour le format d'encodage des certificats CA et des LRC publiés

Pour mettre à jour le format d'encodage des certificats CA et des CRL publiés, procédez comme suit:

Console

Accédez à la page Service d'autorité de certification dans la consoleGoogle Cloud .

Dans l'onglet Gestionnaire de pool d'autorités de certification, cliquez sur le nom du pool d'autorités de certification que vous souhaitez modifier.

Sur la page Pool de CA, cliquez sur Modifier.

Sous Configurer les algorithmes et tailles de clé autorisés, cliquez sur Suivant.

Sous Configurer les méthodes de demande de certificat acceptées, cliquez sur Suivant.

Sous Configurer les options de publication, cliquez sur le menu déroulant Format d'encodage de publication.

Sélectionnez le format d'encodage de publication.

gcloud

Exécutez la commande ci-dessous.

gcloud privateca pools update POOL_ID --location=LOCATION --publishing-encoding-format=PUBLISHING_ENCODING_FORMAT

Remplacez les éléments suivants :

- POOL_ID: nom de votre pool d'autorités de certification.

- LOCATION: emplacement du pool d'autorités de certification. Pour obtenir la liste complète des emplacements, consultez la section Emplacements.

- PUBLISHING_ENCODING_FORMAT:

PEMouDER.

Pour en savoir plus sur la commande gcloud privateca pools update, consultez la page gcloud privateca pools update.

Étape suivante

- Découvrez comment créer des pools d'autorités de certification.

- Découvrez comment créer une autorité de certification racine.

- Découvrez comment créer une autorité de certification secondaire.

- Découvrez comment créer une autorité de certification subordonnée à partir d'une autorité de certification externe.