Verificar pacotes do SO automaticamente

Saiba como ativar a verificação automática, enviar uma imagem de contêiner para o Artifact Registry e conferir uma lista de vulnerabilidades encontradas na imagem.

O Artifact Analysis verifica vulnerabilidades sempre que uma imagem é enviada por push para o Artifact Registry. Os administradores de plataforma e os desenvolvedores de aplicativos podem usar esse recurso de verificação automática para identificar riscos no pipeline de entrega de software.

Este guia de início rápido usa um pacote simples disponível publicamente para demonstrar um tipo de verificação de pacote. Por padrão, o Artifact Analysis verifica vulnerabilidades em vários tipos de pacotes depois que você ativa a API de verificação. Os tipos de pacotes compatíveis incluem: SO, Go, Java (Maven), Python e Node.js (npm).

Antes de começar

- Sign in to your Google Cloud account. If you're new to Google Cloud, create an account to evaluate how our products perform in real-world scenarios. New customers also get $300 in free credits to run, test, and deploy workloads.

-

Install the Google Cloud CLI.

-

Ao usar um provedor de identidade (IdP) externo, primeiro faça login na gcloud CLI com sua identidade federada.

-

Para inicializar a gcloud CLI, execute o seguinte comando:

gcloud init -

Create or select a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Create a Google Cloud project:

gcloud projects create PROJECT_ID

Replace

PROJECT_IDwith a name for the Google Cloud project you are creating. -

Select the Google Cloud project that you created:

gcloud config set project PROJECT_ID

Replace

PROJECT_IDwith your Google Cloud project name.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Artifact Registry and Container Scanning APIs:

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles.gcloud services enable containerscanning.googleapis.com

artifactregistry.googleapis.com -

Install the Google Cloud CLI.

-

Ao usar um provedor de identidade (IdP) externo, primeiro faça login na gcloud CLI com sua identidade federada.

-

Para inicializar a gcloud CLI, execute o seguinte comando:

gcloud init -

Create or select a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Create a Google Cloud project:

gcloud projects create PROJECT_ID

Replace

PROJECT_IDwith a name for the Google Cloud project you are creating. -

Select the Google Cloud project that you created:

gcloud config set project PROJECT_ID

Replace

PROJECT_IDwith your Google Cloud project name.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Artifact Registry and Container Scanning APIs:

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles.gcloud services enable containerscanning.googleapis.com

artifactregistry.googleapis.com Abra a página Repositórios no console do Google Cloud .

Clique em Criar repositório.

Na página Criar repositório, insira as seguintes configurações:

- Nome:

quickstart-docker-repo - Formato: Docker

- Modo: padrão

- Tipo de local: região

- Região:

us-central1

- Nome:

Clique em Criar.

Mude para um diretório em que você quer salvar a imagem do contêiner.

Copie a imagem para o diretório local. Por exemplo, é possível usar o Docker para extrair a imagem mais recente do Ubuntu do Docker Hub.

docker pull ubuntu:latest- PROJECT é o Google Cloud

ID do projeto.

Se o ID do projeto contiver dois pontos (

:), consulte Projetos com escopo de domínio. us-central1é a região do repositório do Artifact Registry.docker.pkg.devé o nome do host dos repositórios do Docker.quickstart-imageé o nome da imagem que você quer usar no repositório. O nome da imagem pode ser diferente do nome da imagem local.tag1é uma tag que você está adicionando à imagem do Docker. Se você não especificou uma tag, o Docker aplicará a tag padrãolatest.Abra a lista de repositórios do Artifact Registry no console do Artifact Analysis.

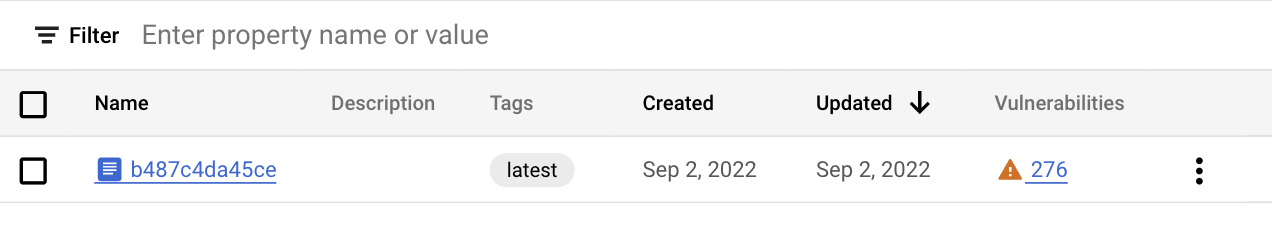

Na lista de repositórios, clique em um deles.

Clique no nome de uma imagem.

Você vai ver uma lista de resumos da sua imagem.

O total de vulnerabilidades de cada resumo de imagem é exibido na coluna Vulnerabilidades.

Clique no número total de vulnerabilidades vinculadas na coluna Vulnerabilidades.

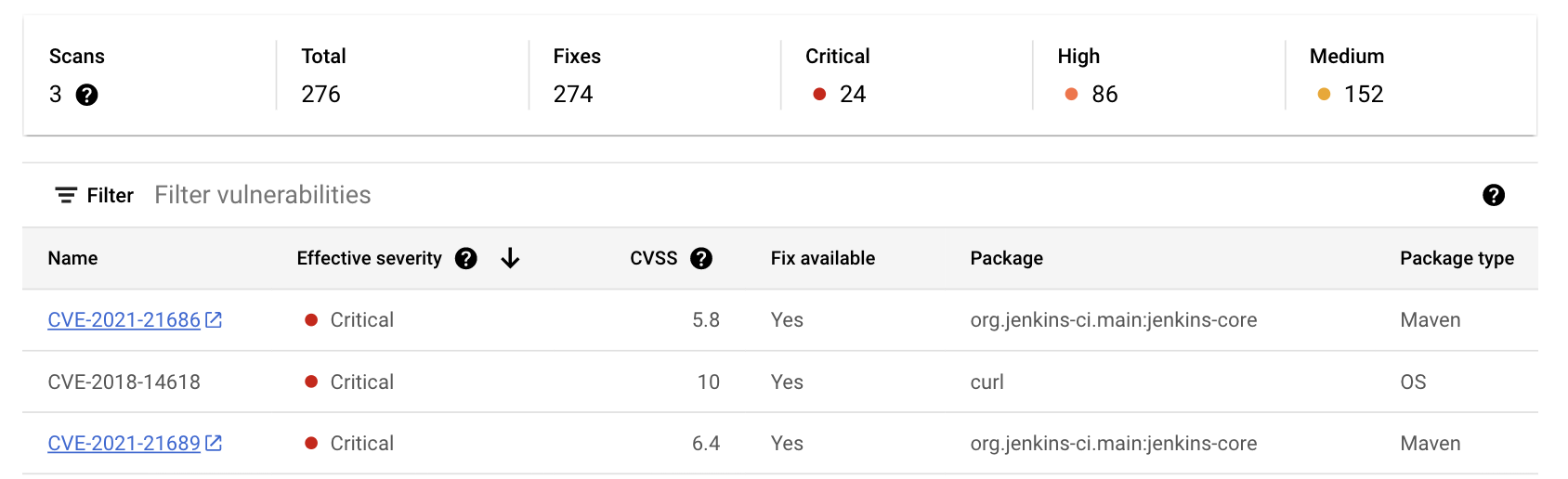

Você vai ver uma lista de vulnerabilidades.

A lista de vulnerabilidades mostra o número de vezes que essa imagem foi verificada, os níveis de gravidade da vulnerabilidade, se há alguma correção disponível, o nome do pacote que contém a vulnerabilidade e o tipo de pacote.

Para saber mais sobre uma vulnerabilidade específica da origem de vulnerabilidade, clique no identificador CVE vinculado na coluna Nome.

Criar um repositório do Docker no Artifact Registry

Crie um repositório do Docker para armazenar a imagem de amostra deste guia de início rápido.

A página Repositórios vai aparecer. O repositório quickstart-docker-repo é adicionado à lista de repositórios.

Configurar a autenticação

Antes de enviar ou extrair imagens com o Artifact Registry, configure o Docker para usar a Google Cloud CLI e autenticar solicitações ao Artifact Registry.

No Cloud Shell ou no shell local, configure a autenticação para repositórios do Docker na região us-central1:

gcloud auth configure-docker us-central1-docker.pkg.dev

Receber um pacote

Marcar o pacote com um nome de repositório

Quando você quer enviar um pacote para o Artifact Registry, é necessário configurar o comando docker push para enviar a imagem a um local específico.

Execute o comando a seguir para marcar a imagem como quickstart-image:tag1:

docker tag ubuntu:latest \ us-central1-docker.pkg.dev/PROJECT/quickstart-docker-repo/quickstart-image:tag1

Onde

Envie a imagem para o Artifact Registry

O Artifact Analysis verifica automaticamente as novas imagens quando elas são enviadas para o Artifact Registry.

Para enviar a imagem ao repositório do Docker no Artifact Registry, execute o seguinte comando:

docker push us-central1-docker.pkg.dev/PROJECT/quickstart-docker-repo/quickstart-image:tag1

Substitua PROJECT pelo Google Cloud

ID do projeto.

Se o ID do projeto contiver dois pontos (:), consulte

Projetos com escopo de domínio.

Conferir resultados da verificação de vulnerabilidades

Para ver as vulnerabilidades em uma imagem:

Outras maneiras de ver os resultados

O console Google Cloud mostra até 1.200 vulnerabilidades. Se a imagem tiver mais de 1.200 vulnerabilidades, use a gcloud ou a API para conferir a lista completa.

Limpar

Para evitar cobranças na conta do Google Cloud pelos recursos usados nesta página, exclua o projeto do Google Cloud e os recursos.

Se você criou um novo projeto para este guia, agora é possível excluí-lo.Delete a Google Cloud project:

gcloud projects delete PROJECT_ID