Analyser automatiquement les packages OS

Découvrez comment activer l'analyse automatique, transférer une image de conteneur vers Artifact Registry et afficher la liste des failles détectées dans l'image.

Artifact Analysis recherche les failles chaque fois qu'une image est transférée vers Artifact Registry. Les administrateurs de plate-forme et les développeurs d'applications peuvent utiliser cette fonctionnalité d'analyse automatique pour identifier les risques dans leur pipeline de déploiement de logiciels.

Ce guide de démarrage rapide utilise un package simple et accessible au public pour illustrer un type d'analyse de package. Par défaut, Artifact Analysis recherche les failles dans plusieurs types de packages une fois que vous avez activé l'API d'analyse. Les types de packages compatibles incluent : OS, Go, Java (Maven), Python et Node.js (npm).

Avant de commencer

- Sign in to your Google Cloud account. If you're new to Google Cloud, create an account to evaluate how our products perform in real-world scenarios. New customers also get $300 in free credits to run, test, and deploy workloads.

-

Install the Google Cloud CLI.

-

Si vous utilisez un fournisseur d'identité (IdP) externe, vous devez d'abord vous connecter à la gcloud CLI avec votre identité fédérée.

-

Pour initialiser la gcloud CLI, exécutez la commande suivante :

gcloud init -

Create or select a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Create a Google Cloud project:

gcloud projects create PROJECT_ID

Replace

PROJECT_IDwith a name for the Google Cloud project you are creating. -

Select the Google Cloud project that you created:

gcloud config set project PROJECT_ID

Replace

PROJECT_IDwith your Google Cloud project name.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Artifact Registry and Container Scanning APIs:

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles.gcloud services enable containerscanning.googleapis.com

artifactregistry.googleapis.com -

Install the Google Cloud CLI.

-

Si vous utilisez un fournisseur d'identité (IdP) externe, vous devez d'abord vous connecter à la gcloud CLI avec votre identité fédérée.

-

Pour initialiser la gcloud CLI, exécutez la commande suivante :

gcloud init -

Create or select a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Create a Google Cloud project:

gcloud projects create PROJECT_ID

Replace

PROJECT_IDwith a name for the Google Cloud project you are creating. -

Select the Google Cloud project that you created:

gcloud config set project PROJECT_ID

Replace

PROJECT_IDwith your Google Cloud project name.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Artifact Registry and Container Scanning APIs:

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles.gcloud services enable containerscanning.googleapis.com

artifactregistry.googleapis.com Ouvrez la page Dépôts dans la console Google Cloud .

Cliquez sur Créer un dépôt.

Sur la page Créer un dépôt, saisissez les paramètres suivants :

- Nom :

quickstart-docker-repo - Format : Docker

- Mode : Standard

- Type d'emplacement : Région

- Région :

us-central1

- Nom :

Cliquez sur Créer.

Accédez au répertoire dans lequel vous souhaitez enregistrer votre image de conteneur.

Copiez votre image dans votre répertoire local. Par exemple, vous pouvez utiliser Docker pour extraire la dernière image Ubuntu depuis Docker Hub.

docker pull ubuntu:latest- PROJECT est l' Google Cloud

ID de votre projet.

Si l'ID du projet contient le signe deux-points (

:), consultez la section Projets à l'échelle du domaine. us-central1correspond à la région du dépôt Artifact Registry.docker.pkg.devest le nom d'hôte des dépôts Docker.quickstart-imageest le nom d'image que vous souhaitez utiliser dans le dépôt. Le nom de l'image peut être différent du nom de l'image locale.tag1est un tag que vous ajoutez à l'image Docker. Si vous ne spécifiez pas de tag, Docker applique le tag par défautlatest.Ouvrez la liste de vos dépôts Artifact Registry dans la console Artifact Analysis.

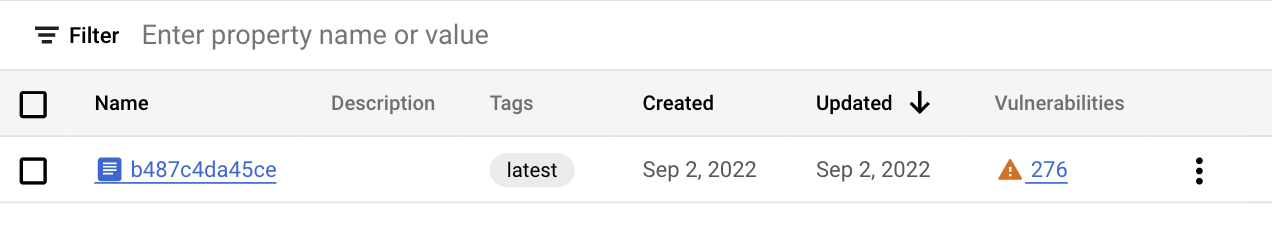

Dans la liste des dépôts, cliquez sur un dépôt.

Cliquez sur le nom d'une image.

Une liste des résumés de votre image s'affiche.

Le nombre total de failles pour chaque résumé d'image est affiché dans la colonne Vulnerabilities (Failles).

Cliquez sur le nombre total de failles (lien) dans la colonne Vulnerabilities (Failles).

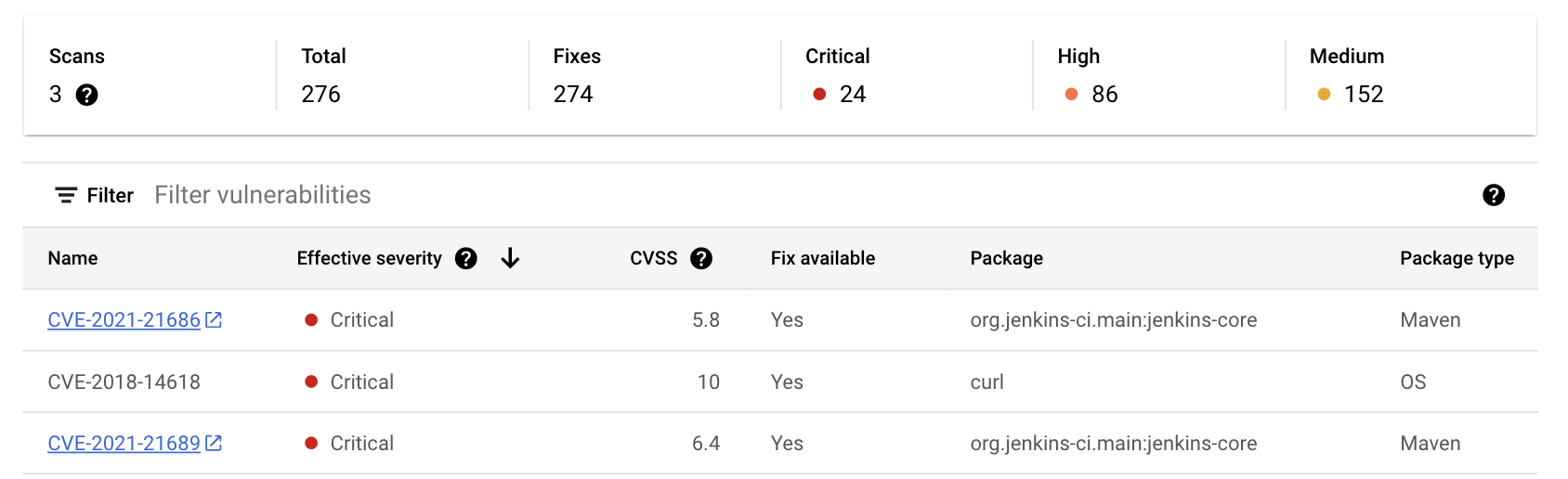

Une liste de failles s'affiche.

La liste des failles indique le nombre de fois où cette image a été analysée, les niveaux de gravité des failles, la disponibilité d'un correctif, le nom du package contenant la faille et le type de package.

Pour en savoir plus sur une faille spécifique à partir de la source de la faille, cliquez sur l'identifiant CVE associé dans la colonne Nom.

Créer un dépôt Docker dans Artifact Registry

Créez un dépôt Docker pour stocker l'exemple d'image fourni dans ce guide de démarrage rapide.

La page Dépôts s'affiche. Votre dépôt quickstart-docker-repo est ajouté à la liste des dépôts.

Configurer l'authentification

Avant de pouvoir transférer ou extraire des images avec Artifact Registry, vous devez configurer Docker afin qu'il se serve de la Google Cloud CLI pour authentifier les requêtes envoyées à Artifact Registry.

Dans Cloud Shell ou votre shell local, configurez l'authentification pour les dépôts Docker dans la région us-central1 :

gcloud auth configure-docker us-central1-docker.pkg.dev

Obtenir un package

Ajouter un tag de nom de dépôt à votre package

Lorsque vous souhaitez transférer un package vers Artifact Registry, vous devez configurer la commande docker push pour transférer l'image vers un emplacement spécifique.

Exécutez la commande suivante pour ajouter des tags à l'image en tant que quickstart-image:tag1 :

docker tag ubuntu:latest \ us-central1-docker.pkg.dev/PROJECT/quickstart-docker-repo/quickstart-image:tag1

Où

Transférer l'image vers Artifact Registry

Artifact Analysis analyse automatiquement les nouvelles images lorsqu'elles sont importées dans Artifact Registry.

Pour transférer l'image vers votre dépôt Docker dans Artifact Registry, exécutez la commande suivante :

docker push us-central1-docker.pkg.dev/PROJECT/quickstart-docker-repo/quickstart-image:tag1

Remplacez PROJECT par l'ID de votre projet Google Cloud.

Si l'ID du projet contient le signe deux-points (:), consultez la section Projets à l'échelle du domaine.

Afficher les résultats de l'analyse des failles

Pour afficher les failles d'une image :

Autres façons d'afficher les résultats

La console Google Cloud affiche jusqu'à 1 200 failles. Si votre image comporte plus de 1 200 failles, utilisez gcloud ou l'API pour afficher la liste complète.

Effectuer un nettoyage

Pour éviter que les ressources utilisées dans cette démonstration soient facturées sur votre compte Google Cloud , supprimez le projet Google Cloud qui les contient.

Si vous avez créé un projet pour ce guide, vous pouvez maintenant le supprimer.Delete a Google Cloud project:

gcloud projects delete PROJECT_ID