O Security Command Center é a base de dados de segurança e risco para o Google Cloud. O Security Command Center inclui um painel de controlo de riscos e um sistema de estatísticas para apresentar, compreender e corrigirGoogle Cloud riscos de segurança e de dados numa organização.

O Google Cloud Armor está integrado automaticamente com o Security Command Center e exporta dois resultados para o painel de controlo do Security Command Center: Aumento repentino do tráfego permitido e Aumento da taxa de rejeição. Este guia descreve as conclusões e como as interpretar.

Se ainda não tiver o Cloud Armor ativado no Security Command Center, consulte o artigo Configurar o Security Command Center. Só vê resultados no Security Command Center para projetos que tenham o Security Command Center ativado ao nível da organização.

Deteção de picos de tráfego permitida

O tráfego permitido consiste em pedidos HTTP(S) bem formados que se destinam a alcançar os seus serviços de back-end depois de uma política de segurança do Cloud Armor ser aplicada.

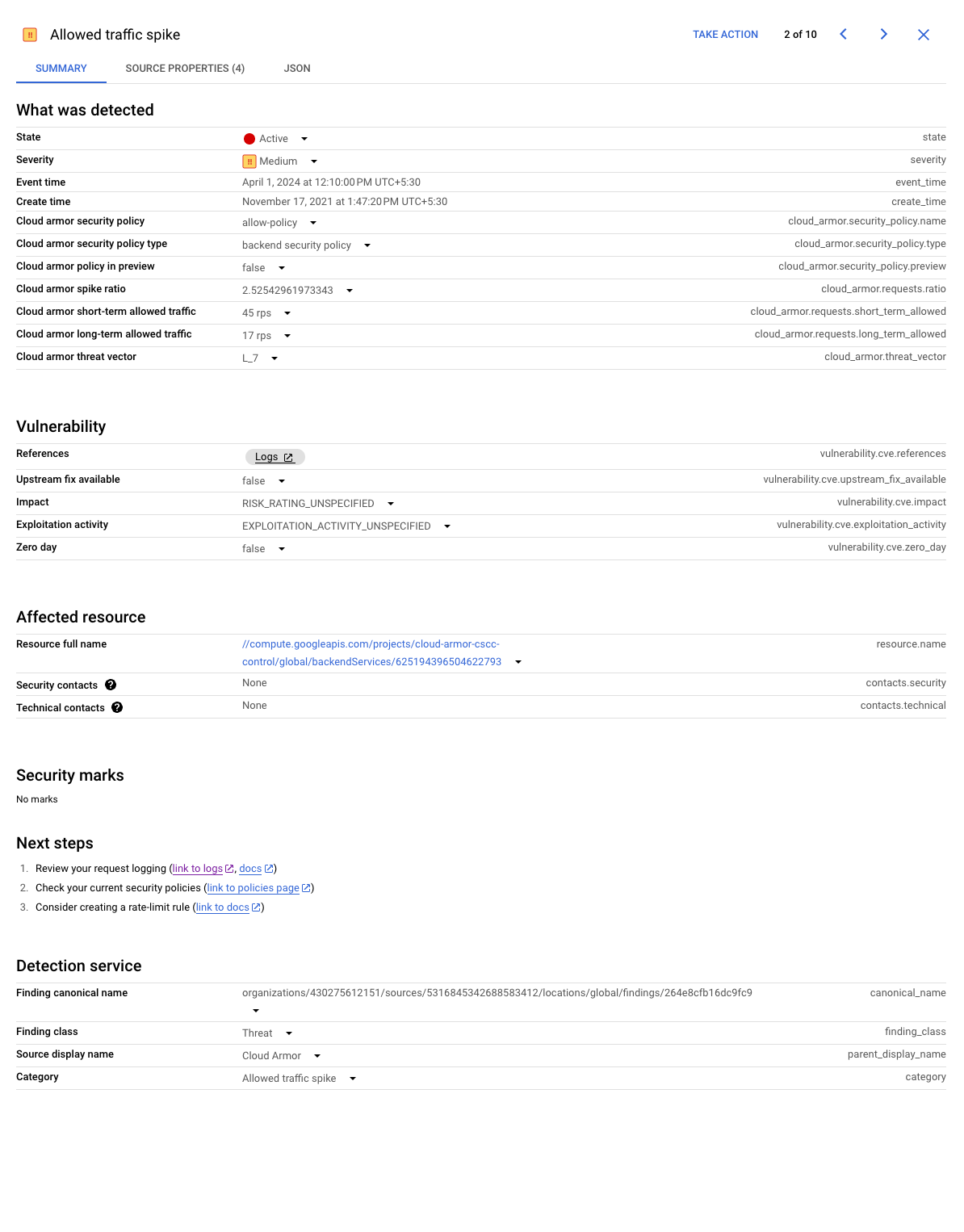

A descoberta Pico de tráfego permitido envia-lhe uma notificação sobre um pico no tráfego permitido com base no serviço de back-end. Uma descoberta é gerada quando existe um aumento súbito no número permitido de pedidos por segundo (RPS) em comparação com o volume normal observado no histórico recente. As RPS que constituíram o pico e as RPS do histórico recente são fornecidas como parte da descoberta.

Exemplo de utilização: potenciais ataques de camada 7

Os ataques de negação de serviço distribuída (DDoS) ocorrem quando os atacantes enviam grandes volumes de pedidos para sobrecarregar um serviço de destino. O tráfego de ataque DDoS da camada 7 apresenta normalmente um pico no número de pedidos por segundo.

Uma descoberta de Aumento permitido do tráfego identifica o serviço de back-end para o qual o aumento repentino de RPS é direcionado e fornece as caraterísticas de tráfego que fizeram com que o Cloud Armor o classificasse como um aumento repentino de RPS. Use estas informações para determinar o seguinte:

- Se está em curso um potencial ataque DDoS de camada 7.

- O serviço que está a ser segmentado.

- As ações que pode realizar para mitigar o potencial ataque.

Segue-se uma captura de ecrã de um exemplo de uma descoberta de Aumento do tráfego permitido no painel de controlo do Security Command Center.

Google Cloud Calcula os valores Long_Term_Allowed_RPS e Short_Term_Allowed_RPS com base nas informações do histórico do Cloud Armor.

Aumentar a taxa de recusa

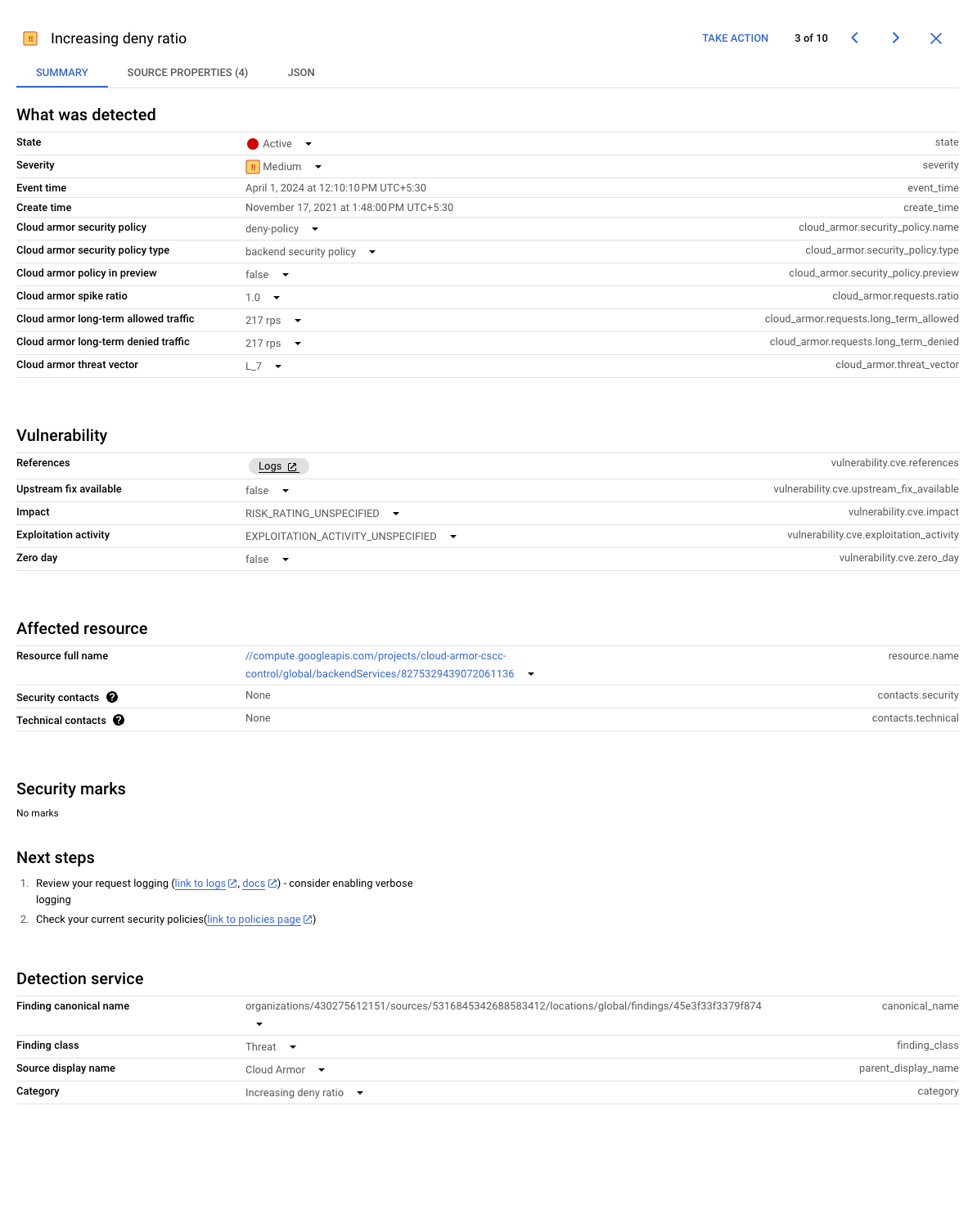

A descoberta Aumento da taxa de recusa notifica que existe um aumento na taxa de tráfego que o Cloud Armor bloqueia devido a uma regra configurada pelo utilizador numa política de segurança. Embora a recusa seja esperada e não afete o serviço de back-end, esta descoberta ajuda a alertá-lo para aumentos no tráfego indesejado e potencialmente malicioso que segmenta as suas aplicações. O RPS do tráfego recusado e o tráfego recebido total são fornecidos como parte da descoberta.

Exemplo de utilização: mitigar ataques da camada 7

A descoberta Aumento da taxa de rejeição permite-lhe ver o impacto das mitigações bem-sucedidas e as alterações significativas no comportamento dos clientes maliciosos. A descoberta identifica o back-end para o qual o tráfego recusado foi direcionado e fornece as caraterísticas do tráfego que fizeram com que o Cloud Armor gerasse a descoberta. Use estas informações para avaliar se o tráfego recusado tem de ser estudado detalhadamente para reforçar ainda mais as suas mitigações.

Segue-se uma captura de ecrã de uma amostra da descoberta Aumento da taxa de rejeição no painel de controlo do Security Command Center.

Google Cloud calcula os valores Long_Term_Denied_RPS e Long_Term_Incoming_RPS com base nas informações do histórico do Cloud Armor.

Proteção adaptativa do Google Cloud Armor

A Proteção adaptativa envia telemetria para o Security Command Center. Para mais informações sobre as conclusões da Proteção adaptável, consulte Monitorização, alertas e registo na vista geral da Proteção adaptável.

Proteção avançada contra DDoS de rede

A proteção DDoS de rede avançada envia telemetria para o Security Command Center. Para mais informações sobre as conclusões da proteção DDoS de rede avançada, consulte as conclusões do Security Command Center.

Depois de o tráfego voltar ao normal

As conclusões do Security Command Center são notificações de que um determinado comportamento foi observado num determinado momento. Não é enviada nenhuma notificação quando o comportamento é limpo.

Pode haver atualizações às conclusões existentes se as caraterísticas do tráfego atual aumentarem substancialmente em comparação com as caraterísticas existentes. Se não houver nenhuma descoberta de seguimento, significa que o comportamento foi resolvido ou que o volume de tráfego não aumentou (permitir ou negar) substancialmente após a geração da descoberta inicial.