Google Cloud oferece duas restrições de políticas da organização para ajudar a garantir a utilização da CMEK numa organização:

- O campo

constraints/gcp.restrictNonCmekServicesé usado para exigir proteção CMEK. constraints/gcp.restrictCmekCryptoKeyProjectsé usado para limitar as chaves do Cloud KMS que são usadas para a proteção CMEK.

As políticas da organização CMEK aplicam-se apenas a recursos criados recentemente em serviços Google Cloud compatíveis.

Funções necessárias

Para garantir que cada utilizador tem as autorizações necessárias para verificar as políticas da organização quando cria recursos, peça ao seu administrador para conceder a cada utilizador a função de IAM Visualizador de políticas da organização (roles/orgpolicy.policyViewer) na sua organização.

Para mais informações sobre a atribuição de funções, consulte o artigo Faça a gestão do acesso a projetos, pastas e organizações.

Esta função predefinida contém as autorizações necessárias para verificar as políticas da organização quando cria recursos. Para ver as autorizações exatas que são necessárias, expanda a secção Autorizações necessárias:

Autorizações necessárias

São necessárias as seguintes autorizações para verificar as políticas de organização quando cria recursos:

-

Para ver os detalhes completos da política da organização:

orgpolicy.policy.get -

Para verificar a política da organização ao criar recursos:

orgpolicy.policies.check

O administrador também pode conceder a cada utilizador estas autorizações com funções personalizadas ou outras funções predefinidas.

Quando as políticas da organização estão ativas, a autorização orgpolicy.policies.check é necessária para os utilizadores da consola que criam recursos protegidos por chaves CMEK. Google Cloud Os utilizadores sem esta autorização podem criar recursos protegidos por CMEK através da consola Google Cloud , mas podem selecionar uma chave CMEK que não seja permitida pela restrição restrictCmekCryptoKeyProjects. Quando é selecionada uma chave que não cumpre esta restrição, a criação de recursos acaba por falhar.

Exija proteção CMEK

Para exigir a proteção CMEK para a sua organização, configure a política da organização constraints/gcp.restrictNonCmekServices.

Como restrição de lista, os valores aceites para esta restrição são Google Cloud

nomes de serviços (por exemplo, bigquery.googleapis.com). Use esta restrição

fornecendo uma lista de Google Cloud nomes de serviços e definindo a restrição como

Recusar. Esta configuração bloqueia a criação de recursos nestes serviços se o recurso não estiver protegido pela CMEK. Por

outras palavras, os pedidos de criação de um recurso no serviço não são bem-sucedidos sem

especificar uma chave do Cloud KMS. Além disso, esta restrição impede a remoção da proteção CMEK dos recursos nestes serviços. Esta restrição só pode ser aplicada a serviços suportados.

Limite a utilização de chaves do Cloud KMS para CMEK

Para limitar as chaves do Cloud KMS usadas para a proteção CMEK,

configure a restrição constraints/gcp.restrictCmekCryptoKeyProjects.

Como restrição de lista, os valores aceites são indicadores da hierarquia de recursos (por exemplo, projects/PROJECT_ID, under:folders/FOLDER_ID e under:organizations/ORGANIZATION_ID). Use esta restrição configurando uma lista de indicadores da hierarquia de recursos e definindo a restrição como Permitir. Esta configuração restringe os serviços suportados para que as chaves CMEK

só possam ser escolhidas nos projetos, nas pastas e nas organizações indicados.

Os pedidos de criação de recursos protegidos por CMEK em serviços configurados não são bem-sucedidos sem uma chave do Cloud KMS de um dos recursos permitidos. Quando configurada, esta restrição aplica-se

a todos os serviços suportados.

Serviços suportados

| Serviço | Valor da restrição quando requer CMEK |

|---|---|

| Agent Assist | dialogflow.googleapis.com |

| AlloyDB para PostgreSQL | alloydb.googleapis.com |

| Apigee | apigee.googleapis.com |

| Application Integration | integrations.googleapis.com |

| Artifact Registry | artifactregistry.googleapis.com |

| Cópia de segurança do GKE | gkebackup.googleapis.com |

| BigQuery | bigquery.googleapis.com |

| Bigtable | bigtable.googleapis.com |

| Cloud Composer | composer.googleapis.com |

| Cloud Data Fusion | datafusion.googleapis.com |

| Cloud Logging | logging.googleapis.com |

| Cloud Run | run.googleapis.com |

| Funções do Cloud Run | cloudfunctions.googleapis.com |

| Cloud SQL | sqladmin.googleapis.com |

| Cloud Storage | storage.googleapis.com |

| Cloud Tasks | cloudtasks.googleapis.com |

| Cloud Workstations | workstations.googleapis.com |

| Colab Enterprise | aiplatform.googleapis.com |

| Compute Engine | compute.googleapis.com |

| Conversational Insights | contactcenterinsights.googleapis.com |

| Dataflow | dataflow.googleapis.com |

| Dataform | dataform.googleapis.com |

| Dataplex Universal Catalog | dataplex.googleapis.com |

| Dataproc | dataproc.googleapis.com |

| Dialogflow CX | dialogflow.googleapis.com |

| Document AI | documentai.googleapis.com |

| Eventarc Advanced (Pré-visualização) | eventarc.googleapis.com |

| Eventarc Standard | eventarc.googleapis.com |

| Filestore | file.googleapis.com |

| Firestore | firestore.googleapis.com |

| Google Agentspace Enterprise | discoveryengine.googleapis.com |

| Google Cloud NetApp Volumes | netapp.googleapis.com |

| Google Kubernetes Engine (Pré-visualização) | container.googleapis.com |

| Looker (Google Cloud Core) | looker.googleapis.com |

| Memorystore para Redis | redis.googleapis.com |

| Pub/Sub | pubsub.googleapis.com |

| Secret Manager | secretmanager.googleapis.com |

| Secure Source Manager | securesourcemanager.googleapis.com |

| Spanner | spanner.googleapis.com |

| Conversão de voz em texto | speech.googleapis.com |

| Vertex AI | aiplatform.googleapis.com |

| Vertex AI Search | discoveryengine.googleapis.com |

| Instâncias do Vertex AI Workbench | notebooks.googleapis.com |

Políticas da organização CMEK e o Serviço de transferência de armazenamento

Embora o serviço de transferência de armazenamento não tenha uma integração da CMEK, pode ser usado com políticas organizacionais da CMEK. Se usar o Serviço de transferência de armazenamento e quiser garantir que as credenciais da base de dados armazenadas no Secret Manager estão protegidas pela CMEK, tem de adicionar storagetransfer.googleapis.com e secretmanager.googleapis.com à restrição constraints/gcp.restrictNonCmekServices. Para mais informações, consulte a documentação do CMEK do serviço de transferência de armazenamento.

Exceções de aplicação por tipo de recurso

As restrições da política da organização CMEK são aplicadas quando cria um novo recurso ou quando altera (onde suportado) a chave do Cloud KMS num recurso existente. Geralmente, são aplicadas a todos os tipos de recursos de um serviço que suportam a CMEK e baseiam-se apenas na configuração do recurso. Algumas exceções notáveis são resumidas aqui:

| Tipo do recurso | Exceção de aplicação |

|---|---|

bigquery.googleapis.com/Dataset |

Parcialmente aplicada à chave do Cloud KMS predefinida do conjunto de dados (apenas gcp.restrictCmekCryptoKeyProjects)

|

bigquery.googleapis.com/Job |

Apenas tarefas de consulta: aplicado à chave do Cloud KMS fornecida com a consulta ou predefinida do projeto de faturação; consulte também a configuração separada da chave do Cloud KMS predefinida do projeto |

bigquerydatatransfer.googleapis.com/TransferConfig |

As configurações de transferência usam o nome do serviço do Serviço de transferência de dados (bigquerydatatransfer.googleapis.com) para restrições da política da organização da CMEK. |

container.googleapis.com/Cluster |

(Pré-visualização) Imposta na chave do Cloud KMS apenas para o disco de arranque do nó; não imposta em segredos na camada de aplicação |

logging.googleapis.com/LogBucket |

Aplicado em contentores de registos criados explicitamente; consulte também a configuração separada necessária para garantir a conformidade dos contentores de registos incorporados |

storage.googleapis.com/Bucket |

Aplicada à chave do Cloud KMS predefinida do contentor |

storage.googleapis.com/Object |

Aplicada independentemente do contentor; consulte também a configuração separada da chave do Cloud KMS predefinida do contentor |

Exemplos de configuração

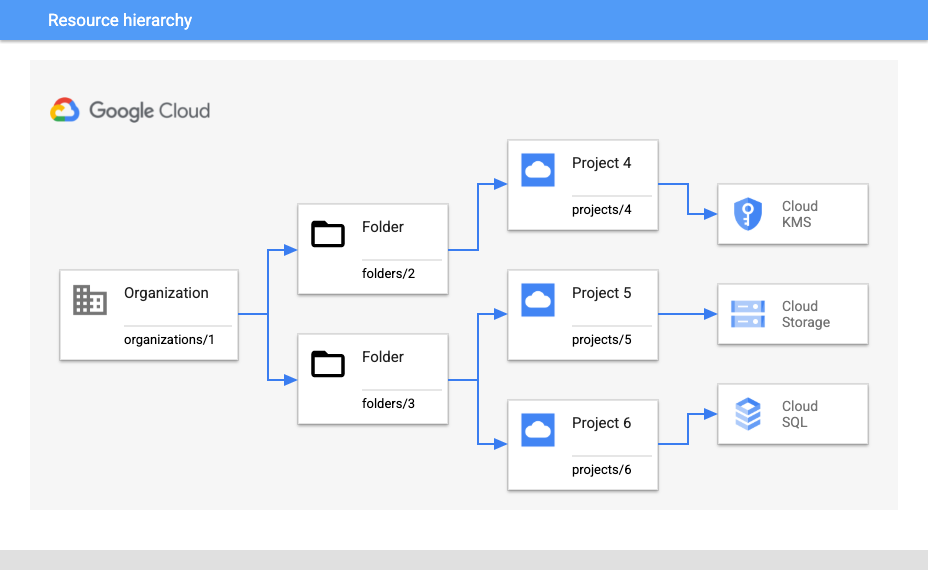

Nos exemplos de configuração, partimos do princípio de que a organização de exemplo tem a seguinte hierarquia de recursos:

Exija CMEK e limite as chaves para um projeto

Suponha que quer exigir a proteção CMEK para todos os recursos do Cloud Storage

em projects/5 e garantir que só podem ser usadas chaves

provenientes de projects/4.

Para exigir a proteção CMEK para todos os novos recursos do Cloud Storage, use a seguinte definição da política da organização:

- Política da organização:

constraints/gcp.restrictNonCmekServices - Associação a:

projects/5 - Tipo de política: Recusar

- Valor da política:

storage.googleapis.com

Para garantir que apenas são usadas chaves de projects/4, use a seguinte configuração:

- Política da organização:

constraints/gcp.restrictCmekCryptoKeyProjects - Associação a:

projects/5 - Tipo de política: Permitir

- Valor da política:

projects/4

Exija CMEK e limite as chaves a uma pasta

Em alternativa, suponhamos que espera adicionar projetos do Cloud KMS no futuro em folders/2 e quer exigir a CMEK de forma mais abrangente em folders/3. Para este cenário, precisa de configurações ligeiramente diferentes.

Para exigir proteção CMEK adicional para novos recursos do Cloud SQL e Cloud Storage em qualquer lugar abaixo de folders/3:

- Política da organização:

constraints/gcp.restrictNonCmekServices - Associação a:

folders/3 - Tipo de política: Recusar

- Valores da política:

sqladmin.googleapis.com,storage.googleapis.com

Para garantir que apenas são usadas chaves de projetos do Cloud KMS em folders/2:

- Política da organização:

constraints/gcp.restrictCmekCryptoKeyProjects - Associação a:

folders/3 - Tipo de política: Permitir

- Valor da política:

under:folders/2

Exija a CMEK para uma organização

Para exigir a CMEK em toda a organização (nos serviços suportados),

configure a restrição constraints/gcp.restrictNonCmekServices com a seguinte definição:

- Política da organização:

constraints/gcp.restrictNonCmekServices - Associação a:

organizations/1 - Tipo de política: Recusar

- Valores da política: (todos os serviços suportados)

Limitações

Se usar a Google Cloud consola para criar um recurso, pode reparar que não pode usar outras opções de encriptação que não sejam a CMEK quando oconstraints/gcp.restrictNonCmekServicesestá configurado para um projeto e um serviço. A restrição da política da organização de CMEK só é visível quando a conta de cliente tem autorização da orgpolicy.policy.get IAM

no projeto.

O que se segue?

Consulte a Introdução ao serviço de políticas da organização para saber mais sobre as vantagens e os exemplos de utilização comuns das políticas da organização.

Para ver mais exemplos de criação de uma política da organização com restrições específicas, consulte o artigo Usar restrições.